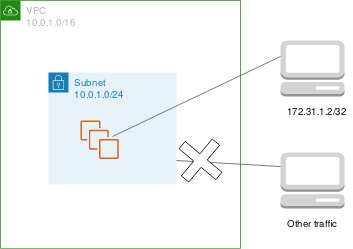

例: サブネットのインスタンスへのアクセス制御

この例では、サブネットにあるインスタンスは相互に通信でき、管理タスクを実行するために信頼できるリモート コンピューターからアクセスできます。リモートコンピュータは、図に示すようにローカル ネットワーク内のコンピュータである場合もあれば、別のサブネットまたは VPC 内のインスタンスである場合もあります。サブネットのネットワーク ACL ルールとインスタンスのセキュリティグループルールにより、リモートコンピューターの IP アドレスからのアクセスが許可されます。インターネットまたは他のネットワークからのその他のトラフィックはすべて拒否されます。

ネットワーク ACL を使用すると、ネットワーク ACL を防御のバックアップレイヤーとして利用しながら、インスタンスのセキュリティグループまたはセキュリティグループルールを柔軟に変更できるようになります。例えば、セキュリティグループを誤って更新してどこからでもインバウンド SSH アクセスを許可し、ネットワーク ACL がリモートコンピュータの IP アドレス範囲からのアクセスのみを許可した場合、ネットワーク ACL は他の IP アドレスからのインバウンド SSH トラフィックを拒否します。

ネットワーク ACL ルール

次は、サブネットに関連付けられたネットワーク ACL のインバウンドルールの例を示します。これらのルールはサブネット内のすべてのインスタンスに適用されます。

| ルール番号 | タイプ | プロトコル | ポート範囲 | 送信元 | 許可/拒否 | コメント |

|---|---|---|---|---|---|---|

| 100 | SSH | TCP | 22 | 172.31.1.2/32 |

許可 | リモートコンピュータからインバウンドトラフィックを許可します。 |

| * | すべてのトラフィック | すべて | すべて | 0.0.0.0/0 | DENY | 他のすべてのインバウンドトラフィックを拒否します。 |

以下は、サブネットに関連付けられたネットワーク ACL の送信ルールの例です。ネットワーク ACL はステートレスです。したがって、インバウンドトラフィックへの応答を許可するルールを含める必要があります。

| ルール番号 | タイプ | プロトコル | ポート範囲 | 送信先 | 許可/拒否 | コメント |

|---|---|---|---|---|---|---|

| 100 | カスタム TCP | TCP | 1024-65535 | 172.31.1.2/32 |

許可 | リモートコンピュータに対するアウトバウンド応答を許可します。 |

| * | すべてのトラフィック | すべて | すべて | 0.0.0.0/0 | 拒否 | 他のすべてのアウトバウンドトラフィックを拒否します。 |

「セキュリティグループのルール」

以下は、インスタンスに関連付けられたセキュリティ グループのインバウンドルールの例です。これらのルールは、セキュリティグループに関連付けられているすべてのインスタンスに適用されます。インスタンスに関連付けられたキーペアのプライベートキーを持つユーザーは、SSH を使用してリモートコンピュータからインスタンスに接続できます。

| プロトコルのタイプ | プロトコル | ポート範囲 | 送信元 | コメント |

|---|---|---|---|---|

| すべてのトラフィック | すべて | すべて | sg-1234567890abcdef0 |

このセキュリティグループに関連付けられたインスタンス間の通信を許可します。 |

| SSH | TCP | 22 | 172.31.1.2/32 |

リモートコンピュータからのインバウンド SSH アクセスを許可します。 |

以下は、インスタンスに関連付けられたセキュリティグループのアウトバウンドバウンドルールの例です。セキュリティグループはステートフルです。したがって、インバウンドトラフィックへの応答を許可するルールは必要ありません。

| プロトコルタイプ | プロトコル | ポート範囲 | 送信先 | コメント |

|---|---|---|---|---|

| すべてのトラフィック | すべて | すべて | sg-1234567890abcdef0 |

このセキュリティグループに関連付けられたインスタンス間の通信を許可します。 |