例: テスト環境の VPC

この例は、開発環境またはテスト環境として使用できる VPC を作成する方法について説明しています。この VPC は、本番環境での使用を目的とするものではないため、サーバーを複数のアベイラビリティーゾーンにデプロイする必要はありません。コストを抑えて複雑さを解消するには、サーバーを単一のアベイラビリティーゾーンにデプロイするのがよいでしょう。

概要

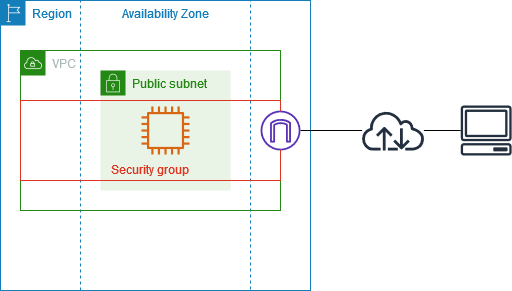

次の図は、この例に含まれるリソースの概要を示しています。VPC には、1 つのアベイラビリティーゾーンとインターネットゲートウェイにパブリックサブネットがあります。サーバーはパブリックサブネットで動作する EC2 インスタンスです。インスタンスのセキュリティグループでは、自分のコンピュータからの SSH トラフィックに加えて、特に開発またはテストアクティビティに必要なその他のトラフィックも許可されます。

ルーティング

Amazon VPC コンソールを使用してこの VPC を作成すると、ローカルルートとインターネットゲートウェイへのルートを含む、パブリックサブネットのルートテーブルが作成されます。IPv4 と IPv6 の両方のルートを含むルートテーブルの例を次に示します。デュアルスタックサブネットの代わりに IPv4 専用サブネットを作成した場合、ルートテーブルには IPv4 ルートのみが含まれます。

| デスティネーション | ターゲット |

|---|---|

10.0.0.0/16 |

ローカル |

2001:db8:1234:1a00::/56 |

ローカル |

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

セキュリティ

この設定例では、アプリケーションに必要なトラフィックを許可するセキュリティグループをインスタンスに作成する必要があります。例えば、コンピュータからの SSH トラフィックやネットワークからの HTTP トラフィックを許可するルールを、追加する必要があるとします。

以下は、IPv4 と IPv6 の両方のルールを含む、セキュリティグループのインバウンドルールの例です。デュアルスタックサブネットの代わりに IPv4 専用サブネットを作成する場合、必要となるのは IPv4 のルールのみです。

| ソース | プロトコル | ポート範囲 | 説明 |

|---|---|---|---|

| 0.0.0.0/0 | TCP | 80 | すべての IPv4 アドレスからのインバウンド HTTP アクセスを許可する。 |

| ::/0 | TCP | 80 | すべての IPv6 アドレスからのインバウンド HTTP アクセスを許可する |

| 0.0.0.0/0 | TCP | 443 | すべての IPv4 アドレスからのインバウンド HTTPS アクセスを許可する |

| ::/0 | TCP | 443 | すべての IPv6 アドレスからのインバウンド HTTPS アクセスを許可する |

ネットワークのパブリック IPv4 アドレス範囲 |

TCP | 22 | (オプション) ネットワーク内の IPv4 IP アドレスからのインバウンド SSH アクセスを許可する |

ネットワークの IPv6 アドレス範囲 |

TCP | 22 | (オプション) ネットワーク内の IPv6 IP アドレスからのインバウンド SSH アクセスを許可する |

ネットワークのパブリック IPv4 アドレス範囲 |

TCP | 3389 | (オプション) ネットワーク内の IPv4 IP アドレスからのインバウンド RDP アクセスを許可する |

ネットワークの IPv6 アドレス範囲 |

TCP | 3389 | (オプション) ネットワーク内の IPv6 IP アドレスからのインバウンド RDP アクセスを許可する |

1. VPC を作成する

以下の手順を使用して、1 つのアベイラビリティーゾーンにパブリックサブネットを持つ VPC を作成します。この設定は、開発環境またはテスト環境に適しています。

VPC を作成するには

Amazon VPC コンソール (https://console.aws.amazon.com/vpc/

) を開きます。 -

ダッシュボードで、[VPC を作成] を選択します。

-

[Resources to create] (作成するリソース) で、[VPC and more] (VPC など) を選択します。

-

VPC を設定する

-

[名前タグの自動生成] に、VPC の名前を入力します。

-

[IPv4 CIDR ブロック] で、デフォルトの候補を維持するか、アプリケーションまたはネットワークが必要とする CIDR ブロックを入力します。詳細については、「VPC CIDR ブロック」を参照してください。

-

(オプション) アプリケーションが IPv6 アドレスを使用して通信する場合は、[IPv6 CIDR ブロック]、[Amazon が提供する IPv6 CIDR ブロック] を選択します。

-

-

サブネットを設定する

-

[アベイラビリティーゾーンの数] で、[1] を選択します。デフォルトのアベイラビリティーゾーンをそのまま使用することも、[AZ のカスタマイズ] を展開してアベイラビリティーゾーンを選択することもできます。

-

[Number of public subnets] (パブリックサブネットの数) には、[1] を選択します。

-

[Number of private subnets] (プライベートサブネットの数) には、[0] を選択します。

-

パブリックサブネットのデフォルトの CIDR ブロックをそのまま使用することも、[サブネット CIDR ブロックをカスタマイズする] を展開して CIDR ブロックを入力することもできます。詳細については、「サブネット CIDR ブロック」を参照してください。

-

-

[NAT ゲートウェイ] は、デフォルト値の [なし] のままにします。

-

[VPC エンドポイント] には、[なし] を選択します。S3 のゲートウェイ VPC エンドポイントは、プライベートサブネットから Amazon S3 にアクセスする場合にのみ使用します。

-

[DNS オプション] で、両方のオプションを選択したままにします。これにより、インスタンスはパブリック IP アドレスに対応するパブリック DNS ホスト名を受け取ります。

-

[Create VPC (VPC の作成)] を選択します。

2. アプリケーションをデプロイします

EC2 インスタンスをデプロイするには、さまざまな方法があります。以下に例を示します。

EC2 インスタンスをデプロイしたら、インスタンスに接続し、アプリケーションに必要なソフトウェアをインストールして、後で使用するためのイメージを作成します。詳細については、「Amazon EC2 ユーザーガイド」の「AMI を作成する」を参照してください。または、EC2 Image Builder

3. 設定をテストする

アプリケーションのデプロイが完了したら、それをテストできます。EC2 インスタンスに接続できない場合、またはアプリケーションが想定どおりのトラフィックを送受信できない場合は、Reachability Analyzer を使用してトラブルシューティングを行います。例えば、Reachability Analyzer は、ルートテーブルやセキュリティグループの設定上の問題を特定できます。詳細については、「Reachability Analyzer Guide」(到達可能性アナライザーガイド) を参照してください。

4. クリーンアップ

不要になった設定は、削除できます。VPC を削除する前に、インスタンスを終了する必要があります。詳細については、「VPC の削除」を参照してください。