翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

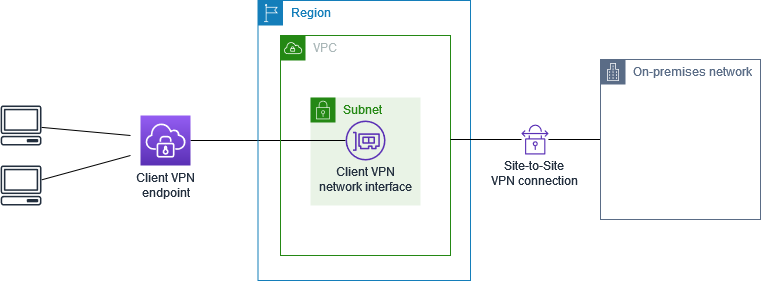

AWS クライアント VPN を使用したオンプレミスネットワークへのアクセス

このシナリオの設定には、オンプレミスネットワークへのアクセスのみが含まれています。クライアントにオンプレミスネットワーク内のリソースへのアクセスのみを許可する必要がある場合は、この設定をお勧めします。

開始する前に、以下を実行します:

-

少なくとも 1 つのサブネットを持つ VPC を作成または識別します。クライアント VPN エンドポイントと関連付ける VPC のサブネットを特定し、その IPv4 CIDR 範囲をメモしておきます。

-

VPC CIDR と重複しないクライアント IP アドレスに適切な CIDR 範囲を特定します。

-

のルールとベストプラクティス AWS Client VPN のクライアント VPN エンドポイントのルールと制限を確認します。

この設定を実装するには

-

AWS Site-to-Site VPN 接続を介した VPC と独自のオンプレミスネットワーク間の通信を有効にします。これを行うには、AWS Site-to-Site VPN ユーザーガイドの「開始方法」で説明されているステップを実行します。

注記

または、VPC とオンプレミスネットワーク間の AWS Direct Connect 接続を使用して、このシナリオを実装することもできます。詳細については、AWS Direct Connect ユーザーガイドを参照してください。

-

前のステップで作成した AWS Site-to-Site VPN 接続をテストします。これを行うには、AWS Site-to-Site VPN ユーザーガイドの「Site-to-Site VPN 接続のテスト」で説明されているステップを実行します。VPN 接続が正常に機能する場合は、次のステップに進みます。

-

VPC と同じリージョンにクライアント VPN エンドポイントを作成します。これを行うには、「クライアント VPN エンドポイントを作成する」で説明されているステップを実行します。

-

以前に特定したサブネットをクライアント VPN エンドポイントに関連付けます。これを行うには、「ターゲットネットワークをクライアント VPN エンドポイントに関連付ける」で説明されているステップを実行し、VPC とサブネットを選択します。

-

AWS Site-to-Site VPN 接続へのアクセスを許可するルートを追加します。これを行うには、「エンドポイントルートの作成」で説明されているステップを実行します。[Route destination] (ルートの送信先) には、AWS Site-to-Site VPN 接続の IPv4 CIDR 範囲を入力し、[Target VPC Subnet ID,] (ターゲット VPC サブネット ID) には、クライアント VPN エンドポイントに関連付けたサブネットを選択します。

-

クライアントに、AWS Site-to-Site VPN 接続へのアクセス権を付与する許可ルールを追加します。これを行うには、「クライアント VPN エンドポイントへの承認ルールの追加」で説明されているステップを実行します。[Destination network] (送信先ネットワーク) で、AWS Site-to-Site VPN 接続の IPv4 CIDR 範囲を入力します。