翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

SYN フラッド攻撃

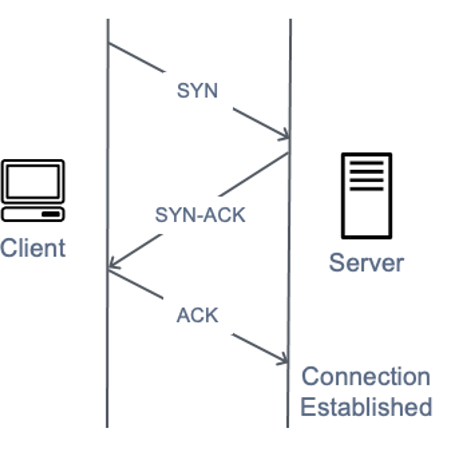

ユーザーがウェブサーバーなどの Transmission Control Protocol (TCP) サービスに接続すると、クライアントはSYNパケットを送信します。サーバーは同期確認 (SYN-ACK) パケットを返し、最後にクライアントは確認 (ACK) パケットで応答し、予想される 3 方向ハンドシェイクを完了します。次の画像は、この一般的なハンドシェイクを示しています。

SYN三方向ハンドシェイクを示す図

SYN フラッド攻撃では、悪意のあるクライアントは多数のSYNパケットを送信しますが、ハンドシェイクを完了するために最終ACKパケットを送信することはありません。サーバーは半オープンTCP接続への応答を待っているままであり、ターゲットは最終的に容量を使い果たして新しいTCP接続を受け入れることができないため、新しいユーザーがサーバーに接続できないという考え方ですが、実際の影響はより微妙です。最新のオペレーティングシステムはすべて、SYN洪水攻撃によるステートテーブルの枯渇に対抗するメカニズムとして、デフォルトで SYNCookie を実装しています。SYN キューの長さが事前に決められたしきい値に達するとACK、サーバーはSYNキューにエントリを作成しなくても、細工された初期シーケンス番号SYNを含む で応答します。サーバーは、正しく増分された確認番号ACKを含む を受信すると、その状態テーブルにエントリを追加し、通常どおり続行できます。ターゲットデバイスに対するSYNフラッドの実際の影響は、ネットワーク容量とCPU枯渇である傾向がありますが、ファイアウォール (またはEC2セキュリティグループ接続追跡) などの中間ステートフルデバイスは、TCPステートテーブルの枯渇に悩まされ、新しい接続が切断される可能性があります。