翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

セキュリティ、アイデンティティ、コンプライアンス

セキュリティ、アイデンティティ、コンプライアンス

AWS は、アプリケーションとワークロードを構築、移行、管理する最も安全なグローバルクラウドインフラストラクチャとなるように設計されています。

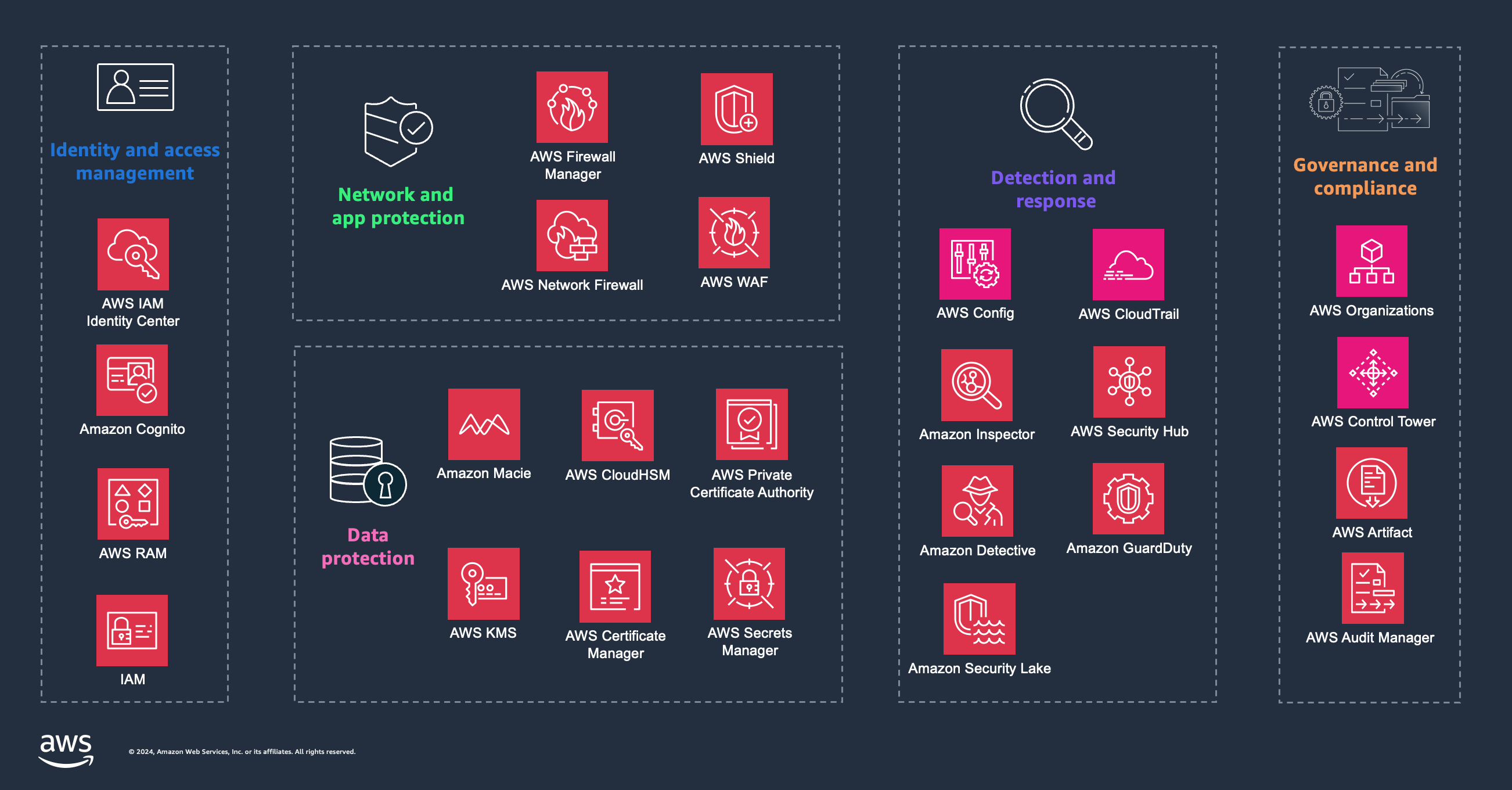

各サービスは、図の後に説明されています。ニーズに最も合ったサービスを判断するには、「選択」を参照してください。 AWS セキュリティ、アイデンティティ、ガバナンスサービス。一般的な情報については、「 のセキュリティ、アイデンティティ、コンプライアンス」を参照してください。 AWS

サービス

- Amazon Cognito

- Amazon Detective

- Amazon GuardDuty

- Amazon Inspector

- Amazon Macie

- Amazon Security Lake

- Amazon Verified Permissions

- AWS Artifact

- AWS Audit Manager

- AWS Certificate Manager

- AWS CloudHSM

- AWS Directory Service

- AWS Firewall Manager

- AWS Identity and Access Management

- AWS Key Management Service

- AWS Network Firewall

- AWS Resource Access Manager

- AWS Secrets Manager

- AWS Security Hub

- AWS Shield

- AWS IAM Identity Center

- AWS WAF

- AWS WAF Captcha

に戻りますAWS サービス。

Amazon Cognito

Amazon Cognito

さらに、Amazon Cognito を使用すると、ユーザーのデバイスにデータをローカルに保存できるため、デバイスがオフラインの場合でもアプリケーションを動作させることができます。その後、ユーザーのデバイス間でデータを同期して、使用するデバイスに関係なくアプリエクスペリエンスの一貫性を維持できます。

Amazon Cognito を使用すると、ユーザーの管理、認証、デバイス間の同期を行うソリューションの構築、安全性の確保、スケーリングに煩わされることなく、優れたアプリのエクスペリエンスを作成することに集中できます。

Amazon Detective

Amazon Detective

AWS Amazon 、Amazon Macie GuardDuty、 などの セキュリティサービス AWS Security Hub、およびパートナーセキュリティ製品を使用して、潜在的なセキュリティ問題や検出結果を特定できます。これらのサービスは、 で不正アクセスや疑わしい動作が発生する可能性がある場合や、その可能性がある場合に警告するのに役立ちます。 AWS デプロイ。ただし、根本原因を修正するために検出結果の原因となったイベントをより詳細に調査したいセキュリティ検出結果がある場合があります。セキュリティ検出結果の根本原因を特定することは、多くのデータソースからのログの収集と結合、抽出、変換、ロード (ETL) ツールの使用、およびデータを整理するためのカスタムスクリプトを含むことが多いセキュリティアナリストにとって複雑なプロセスである可能性があります。

Amazon Detective は、セキュリティチームが簡単に調査し、検出結果の根本原因にすばやく到達できるようにすることで、このプロセスを簡素化します。Detective は、Amazon Virtual Private Cloud (VPC) フローログ、 AWS CloudTrail、、および Amazon GuardDuty。Detective は、これらのイベントを使用して、リソース、ユーザー、およびそれらの間の時間の経過に伴うインタラクションの統合インタラクティブビューを自動的に作成します。この統合ビューを使用すると、すべての詳細とコンテキストを 1 か所で視覚化して、検出結果の根本的な理由を特定し、関連する過去のアクティビティをドリルダウンして、根本原因をすばやく特定できます。

Amazon Detective は、 で数回クリックするだけで開始できます。 AWS Management Console。 デプロイするソフトウェアや、有効にして維持するデータソースはありません。Detective は、新しいアカウントで利用できる 30 日間の無料トライアルで追加料金なしで試すことができます。

Amazon GuardDuty

Amazon GuardDuty

で数回クリックすると有効になります AWS Management Console のサポートにより、組織全体で簡単に管理できます。 AWS Organizations、Amazon GuardDuty は 全体で数十億のイベントの分析をすぐに開始できます。 AWS は、不正使用の兆候を考慮します。 は、統合された脅威インテリジェンスフィードと機械学習の異常検出を通じて疑わしい攻撃者 GuardDuty を識別し、アカウントおよびワークロードアクティビティの異常を検出します。不正使用の可能性が検出されると、サービスは GuardDuty コンソール、Amazon CloudWatch Events、および に詳細な検出結果を提供します。 AWS Security Hub。 これにより、検出結果が実行可能になり、既存のイベント管理およびワークフローシステムに統合しやすくなります。検出結果の根本原因を特定するための詳細な調査は、 GuardDuty コンソールから直接 Amazon Detective を使用することで簡単に実現できます。

Amazon GuardDuty はコスト効率が高く、運用も簡単です。ソフトウェアやセキュリティインフラストラクチャをデプロイして維持する必要はありません。つまり、既存のアプリケーションやコンテナのワークロードに悪影響を与えるリスクなしに、迅速に有効にすることができます。には前払いコストは GuardDutyかかりません。デプロイするソフトウェアも、有効にする脅威インテリジェンスフィードもありません。さらに、 GuardDuty はスマートフィルターを適用し、脅威検出に関連するログのサブセットのみを分析することでコストを最適化し、新しい Amazon GuardDuty アカウントは 30 日間無料です。

Amazon Inspector

Amazon Inspector

Amazon Inspector には、Amazon Inspector Classic よりも多くの改善点があります。例えば、新しい Amazon Inspector は、一般的な脆弱性や露出 (CVE) 情報をネットワークアクセスや悪用可能性などの要因と関連付けることで、各検出結果について高度にコンテキスト化されたリスクスコアを計算します。このスコアは、修復レスポンスの効率を向上させるために、最も重要な脆弱性に優先順位を付けるために使用されます。さらに、Amazon Inspector は広くデプロイされている を使用するようになりました。 AWS Systems Manager エージェント (SSM エージェント) を使用すると、Amazon EC2インスタンス評価を実行するためにスタンドアロンエージェントをデプロイして維持する必要がなくなります。コンテナワークロードの場合、Amazon Inspector は Amazon Elastic Container Registry (Amazon ECR) と統合され、コンテナイメージのインテリジェントでコスト効率の高い継続的な脆弱性評価をサポートするようになりました。すべての検出結果は Amazon Inspector コンソールに集約され、 にルーティングされます。 AWS Security Hub、、および は Amazon 経由でプッシュ EventBridge され、チケット発行などのワークフローを自動化します。

Amazon Inspector を初めて使用するすべてのアカウントは、15 日間の無料トライアルの対象となり、サービスを評価してそのコストを見積もることができます。トライアル中、Amazon にプッシュされた対象となるすべての Amazon EC2インスタンスとコンテナイメージECRは、無料で継続的にスキャンされます。

Amazon Macie

Amazon Macie

マルチアカウント設定では、単一の Macie 管理者アカウントが、 アカウント間での機密データ検出ジョブの作成と管理を含む、すべてのメンバーアカウントを管理できます。 AWS Organizations。 セキュリティと機密データの検出結果は Macie 管理者アカウントに集約され、Amazon CloudWatch Events および に送信されます。 AWS Security Hub。 1 つの アカウントを使用して、イベント管理、ワークフロー、チケット発行システムと統合したり、 で Macie の検出結果を使用したりできます。 AWS Step Functions 修復アクションを自動化する 。S3 バケットインベントリとバケットレベルの評価のために、新しいアカウントで利用できる 30 日間のトライアルを無料で使用して、Macie の使用をすばやく開始できます。機密データの検出は、バケット評価の 30 日間のトライアルには含まれません。

Amazon Security Lake

Amazon Security Lake は、 のセキュリティデータを一元化します。 AWS 環境、SaaS プロバイダー、オンプレミス、クラウドソースを、 に保存されている専用のデータレイクにまとめます。 AWS アカウント。 Security Lake は、アカウントと 全体のセキュリティデータの収集と管理を自動化します。 AWS リージョン を使用すると、セキュリティデータの制御と所有権を維持しながら、任意の分析ツールを使用できます。Security Lake を使用すると、ワークロード、アプリケーション、データの保護を強化することもできます。

Security Lake は、統合 からのセキュリティ関連のログとイベントデータの収集を自動化します。 AWS サービスとサードパーティーサービス。また、カスタマイズ可能な保持設定を使用してデータのライフサイクルを管理するのにも役立ちます。データレイクは Amazon S3 バケットによってバックアップされ、データに対する所有権は保持されます。Security Lake は、取り込まれたデータを Apache Parquet 形式と、Open Cybersecurity Schema Framework () と呼ばれる標準のオープンソーススキーマに変換しますOCSF。OCSF サポートにより、Security Lake は のセキュリティデータを正規化して結合します。 AWS および幅広いエンタープライズセキュリティデータソース。

その他 AWS サービスとサードパーティーサービスは、インシデント対応とセキュリティデータ分析のために Security Lake に保存されているデータをサブスクライブできます。

Amazon Verified Permissions

Amazon Verified Permissions

Verified Permissions は、オープンソースのポリシー言語である Cedar

AWS Artifact

AWS Artifact

AWS Audit Manager

AWS Audit Manager

- AWS Audit Manager 構築済みのフレームワークは、 をマッピングすることで、クラウドサービスからの証拠を監査人向けのレポートに変換するのに役立ちます。 AWS CIS AWS Foundations Benchmark、一般データ保護規則 ()、Payment Card Industry Data Security Standard (GDPRPCI) など、業界標準または規制の要件に応じた リソースDSS。また、独自のビジネス要件に合わせてフレームワークとそのコントロールを完全にカスタマイズすることもできます。選択したフレームワークに基づいて、Audit Manager は から関連する証拠を継続的に収集して整理する評価を開始します。 AWS リソース設定スナップショット、ユーザーアクティビティ、コンプライアンスチェック結果などの アカウントとリソース。

ですぐに開始できます。 AWS Management Console。 構築済みのフレームワークを選択して評価を開始し、証拠の自動収集と整理を開始するだけです。

AWS Certificate Manager

AWS Certificate Manager

で AWS Certificate Managerでは、証明書をすばやくリクエストし、 ACM統合 にデプロイできます。 AWS Elastic Load Balancing 、Amazon ディストリビューション、APIゲートウェイAPIs上の などの リソース、および CloudFront AWS Certificate Manager は証明書の更新を処理します。また、内部リソースのプライベート証明書を作成し、証明書のライフサイクルを一元管理することもできます。を通じてプロビジョニングされるパブリック証明書とプライベート証明書 AWS Certificate Manager ACM統合サービスで使用する は無料です。の支払いは、 AWS アプリケーションを実行するために作成する リソース。

の場合AWS Private Certificate Authority

AWS CloudHSM

AWS CloudHSM

AWS CloudHSM は標準に準拠しており、設定に応じてHSMs、すべてのキーを他のほとんどの商用 にエクスポートできます。これは、ハードウェアのプロビジョニング、ソフトウェアのパッチ適用、高可用性、バックアップなど、時間のかかる管理タスクを自動化するフルマネージドサービスです。 AWS CloudHSM また、 では、HSM容量をオンデマンドで追加および削除することで、前払いコストなしで迅速にスケーリングできます。

AWS Directory Service

AWS Directory Service

AWS Firewall Manager

AWS Firewall Manager

AWS Identity and Access Management

AWS Identity and Access Management

-

ユーザーが管理する AWS のワークフォースユーザーとワークロードに対する アクセス許可 AWS IAM Identity Center

(IAM アイデンティティセンター)。IAM Identity Center では、複数の にわたるユーザーアクセスを管理できます。 AWS アカウント。数回クリックするだけで、高可用性サービスを有効にし、マルチアカウントアクセスと のすべてのアカウントに対するアクセス許可を簡単に管理できます。 AWS Organizations 一元的に。IAM Identity Center には、Salesforce、Box、Microsoft Office 365 などの多くのビジネスアプリケーションへの組み込みSAML統合が含まれています。さらに、Security Assertion Markup Language (SAML) 2.0 統合を作成し、 SAMLが有効なアプリケーションへのシングルサインオンアクセスを拡張できます。ユーザーは、設定した認証情報を使用してユーザーポータルにサインインするか、既存の企業認証情報を使用して、割り当てられたすべてのアカウントとアプリケーションに 1 か所からアクセスするだけです。 -

単一アカウントのアクセスIAM許可の管理:

へのアクセスを指定できます AWS アクセス許可を使用する リソース。デフォルトでは、IAMエンティティ (ユーザー、グループ、ロール) はアクセス許可なしで開始されます。これらの ID には、アクセスのタイプ、実行できるアクション、およびアクションを実行できるリソースを指定する IAMポリシーをアタッチすることで、アクセス許可を付与できます。アクセスを許可または拒否するために設定する必要がある条件を指定することもできます。 -

シングルアカウントIAMロールの管理:

IAMロールを使用すると、通常組織の にアクセスできないユーザーまたはサービスにアクセスを委任できます。 AWS リソースの使用料金を見積もることができます。IAM ユーザーまたは AWS サービスは、 の作成に使用される一時的なセキュリティ認証情報を取得するためのロールを引き受けることができます。 AWS API 呼び出し。長期的な認証情報を共有したり、各 ID のアクセス許可を定義したりする必要はありません。

AWS Key Management Service

AWS Key Management Service

AWS Network Firewall

AWS Network Firewall

AWS Network Firewall には、一般的なネットワーク脅威からの保護を提供する機能が含まれています。- AWS Network Firewall ステートフルファイアウォールは、接続の追跡やプロトコル識別などのトラフィックフローのコンテキストを組み込むことで、 が不正なプロトコルを使用してドメインにアクセスできないVPCsようにするなどのポリシーを適用できます。- AWS Network Firewall 侵入防止システム (IPS) はアクティブなトラフィックフロー検査を提供するため、署名ベースの検出を使用して脆弱性の悪用を特定してブロックできます。 AWS Network Firewall は、既知の不正なドメイン名へのトラフィックを停止URLsし、完全修飾ドメイン名をモニタリングできるウェブフィルタリングも提供します。

簡単に の使用を開始できます。 AWS Network Firewall Amazon VPC コンソール

AWS Resource Access Manager

AWS Resource Access Manager

多くの組織では、複数のアカウントを使用して管理または請求の分離を作成し、エラーの影響を制限しています。で AWS RAMでは、複数の に重複するリソースを作成する必要はありません。 AWS アカウント。これにより、所有するすべてのアカウントでリソースを管理する際の運用上のオーバーヘッドが軽減されます。代わりに、マルチアカウント環境でリソースを 1 回作成し、 AWS RAM リソース共有を作成して、アカウント間でそのリソースを共有するには、 にします。リソース共有を作成するときは、共有するリソースを選択し、 AWS RAM リソースタイプごとに マネージドアクセス許可。リソースへのアクセス許可を付与するユーザーを指定します。 AWS RAM は追加料金なしで利用できます。

AWS Secrets Manager

AWS Secrets Manager

AWS Security Hub

AWS Security Hub

Security Hub を使用すると、すべての の統合セキュリティスコアを通じて、全体的なセキュリティ体制を把握できます。 AWS アカウントは、 のセキュリティを自動的に評価します。 AWS を介した アカウントリソース AWS Foundational Security Best Practices (FSBP) 標準およびその他のコンプライアンスフレームワーク。また、数十の のセキュリティ検出結果をすべて集約します。 AWS 経由で 1 つの場所と形式の セキュリティサービスとAPN製品 AWS Security Finding 形式 (ASFF) と は、自動応答と修復のサポートにより、平均修復時間 (MTTR) を短縮します。Security Hub には、チケット発行、チャット、セキュリティ情報とイベント管理 (SIEM)、セキュリティオーケストレーションの自動化と対応 (SOAR)、脅威調査、ガバナンスリスクとコンプライアンス (GRC)、インシデント管理ツールと out-of-the-box の統合があり、ユーザーに完全なセキュリティ運用ワークフローを提供します。

Security Hub の使用を開始するには、 から数回クリックするだけで済みます。 AWS Management Console は、30 日間の無料トライアルを使用して、検出結果の集約とセキュリティチェックの実行を開始します。Security Hub を と統合できます。 AWS Organizations は、組織内のすべてのアカウントでサービスを自動的に有効にします。

AWS Shield

AWS Shield

すべて AWS のお客様は、 の自動保護の恩恵を受けます。 AWS Shield スタンダード、追加料金なし。 AWS Shield Standard は、ウェブサイトやアプリケーションをターゲットとする最も一般的な、頻繁に発生するネットワークおよびトランスポートレイヤーDDoS攻撃から保護します。を使用する場合 AWS Shield Standard

Amazon CloudFront

Amazon Elastic Compute Cloud (Amazon )、Elastic Load Balancing (EC2) CloudFront、Amazon ELB、および Amazon Route 53 リソースで実行されているアプリケーションをターゲットとする攻撃に対する保護レベルを高めるには、 にサブスクライブできます。 AWS Shield Advanced。 Standard に付属するネットワークおよびトランスポートレイヤーの保護に加えて、 AWS Shield Advanced は、大規模で高度なDDoS攻撃に対する追加の検出と緩和、攻撃のほぼリアルタイムの可視性、および との統合を提供します。 AWS WAF、ウェブアプリケーションファイアウォール。 AWS Shield Advanced では、AWSDDoSレスポンスチーム (DRT) に 24 時間 365 日アクセスでき、Amazon Elastic Compute Cloud (Amazon EC2)、Elastic Load Balancing () CloudFront、Amazon ELB、Amazon Route 53 の料金のDDoS関連する急増に対する保護も利用できます。

AWS Shield Advanced は、すべての Amazon CloudFront および Amazon Route 53 エッジロケーションでグローバルに利用できます。Amazon をアプリケーションの CloudFront 前にデプロイすることで、世界中のどこでもホストされているウェブアプリケーションを保護できます。オリジンサーバーは、Amazon S3、Amazon Elastic Compute Cloud (Amazon EC2)、Elastic Load Balancing (ELB)、または 外のカスタムサーバーにすることができます。 AWS。 を有効にすることもできます。 AWS Shield 次の Elastic IP または Elastic Load Balancing (ELB) で直接アドバンストする AWS リージョン: バージニア北部、オハイオ、オレゴン、北カリフォルニア、モントリオール、サンパウロ、アイルランド、フランクフルト、ロンドン、パリ、ストックホルム、シンガポール、東京、シドニー、ソウル、ムンバイ、ミラノ、ケープタウン。

AWS IAM Identity Center

AWS IAM Identity Center

AWS WAF

AWS WAF

AWS WAF Captcha

AWS WAF Captcha

に戻りますAWS サービス。