翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Direct Connect

AWS Direct Connect

-

パブリック仮想インターフェイス - AWS パブリックエンドポイントとデータセンター、オフィス、またはコロケーション環境間の接続を確立します。

-

トランジット仮想インターフェイス - AWS Transit Gateway とデータセンター、オフィス、またはコロケーション環境との間にプライベート接続を確立します。この接続オプションについては、「」セクションで説明しますAWS Direct Connect + AWS Transit Gateway。

-

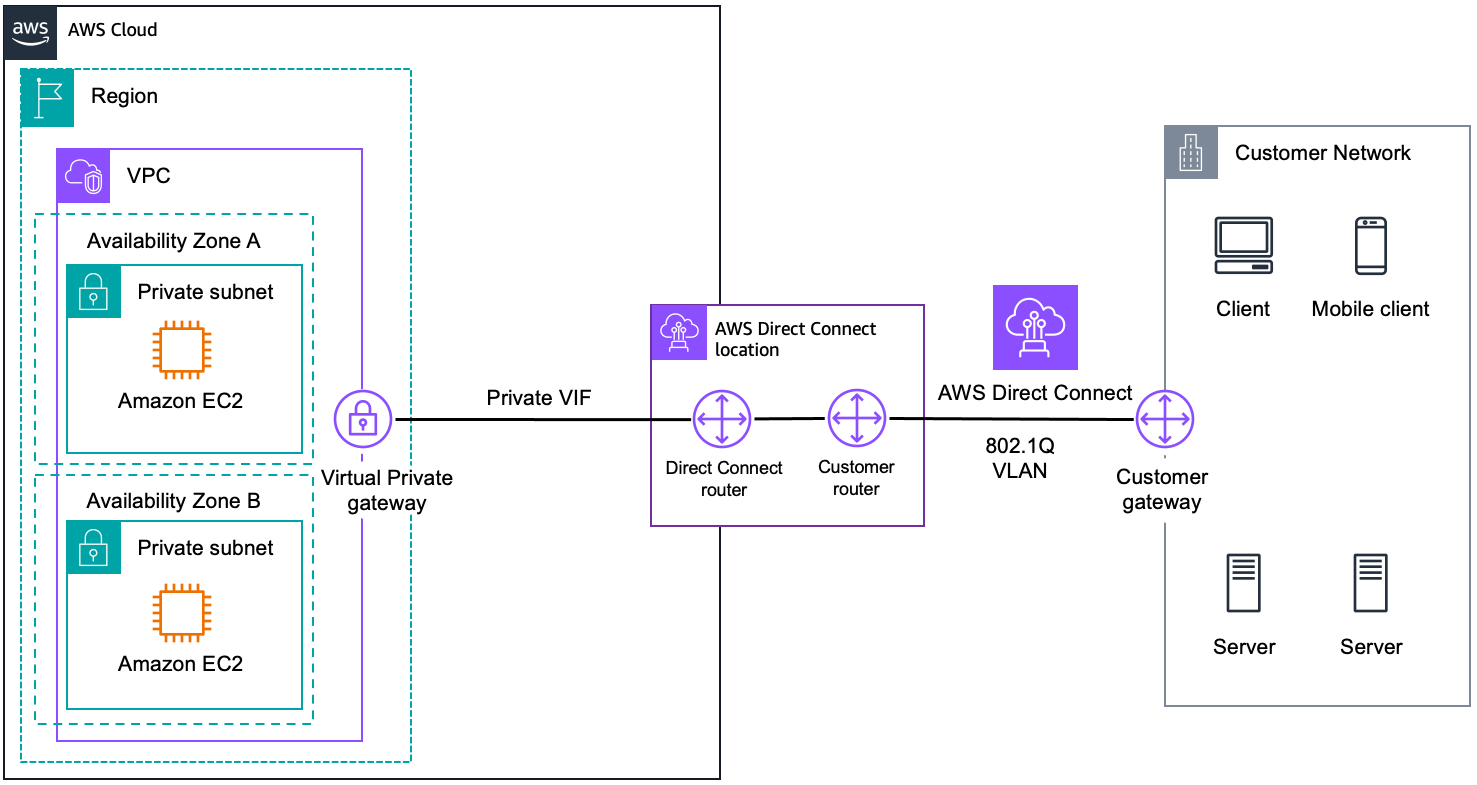

プライベート仮想インターフェイス - Amazon VPC リソースとデータセンター、オフィス、またはコロケーション環境との間にプライベート接続を確立します。プライベート VIFs の使用を次の図に示します。

AWS Direct Connect

AWS Direct Connect

Direct Connect ロケーション

では AWS Direct Connect、次の 2 種類の接続があります。

-

専用接続 。物理的なイーサネット接続は 1 人の顧客に関連付けられます。1、10、または 100 Gbps のポート速度を注文できます。 AWS Direct Connect 接続とデータセンター、オフィス、またはコロケーション環境との間にネットワーク回線を確立するには、 AWS Direct Connect パートナープログラムのパートナーとの連携が必要になる場合があります。

-

ホスト接続 。物理的なイーサネット接続は AWS Direct Connect パートナーによってプロビジョニングされ、ユーザーと共有されます。50 Mbps~10 Gbps のポート速度を注文できます。は、確立された AWS Direct Connect 接続と、 AWS Direct Connect 接続とデータセンター、オフィス、またはコロケーション環境間のネットワーク回線の両方で パートナーと連携します。

専用接続の場合、Link Aggregation Group (LAG) を使用して、単一の AWS Direct Connect エンドポイントで複数の接続を集約することもできます。これらは単一のマネージド接続として扱います。1 または 10-Gbps の接続は最大 4 つ、100-Gbpsの接続は最大 2 つまで集約できます。

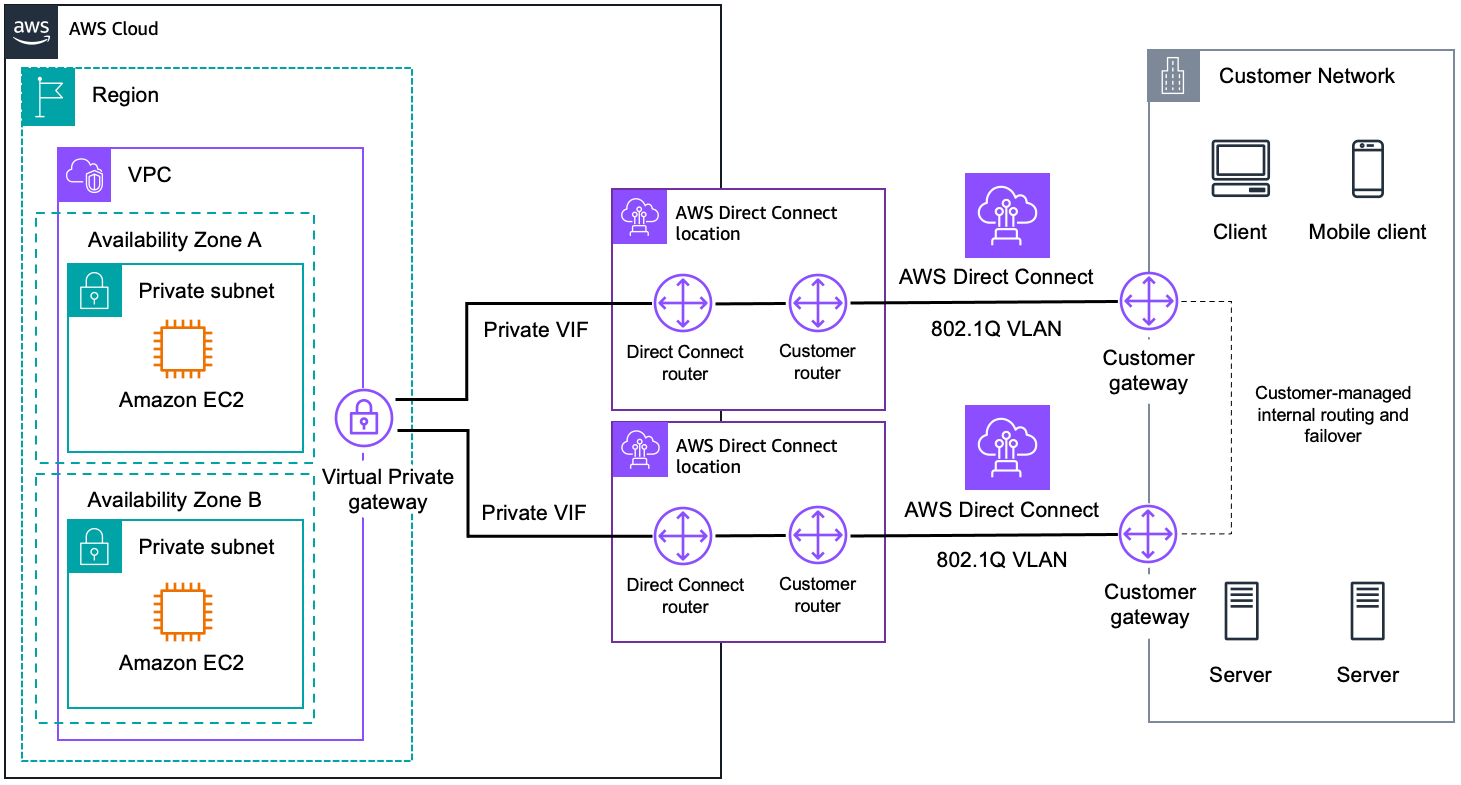

で高可用性について議論する場合は AWS Direct Connect、追加の AWS Direct Connect 接続を使用することをお勧めします。AWS Direct Connect Resiliency Toolkit は、 AWS とデータセンター、オフィス、またはコロケーション環境との間に回復性の高いネットワーク接続を構築する際のガイダンスを提供します。次の図は、2 つの異なる AWS Direct Connect 場所で 2 つの接続が終了する、耐障害性が高い AWS Direct Connect 接続オプションの例を示しています。

AWS Direct Connect デフォルトでは、 は暗号化されません。10 または 100 Gbps の専用接続の場合、暗号化オプションとして MAC セキュリティ (MACsec ) を使用できます。1 Gbps 以下の接続の場合、接続の上に VPN トンネルを作成できます。このオプションについては、 AWS Direct Connect + AWS Site-to-Site VPNおよび AWS Direct Connect + AWS Transit Gateway + AWS Site-to-Site VPNセクションで説明します。

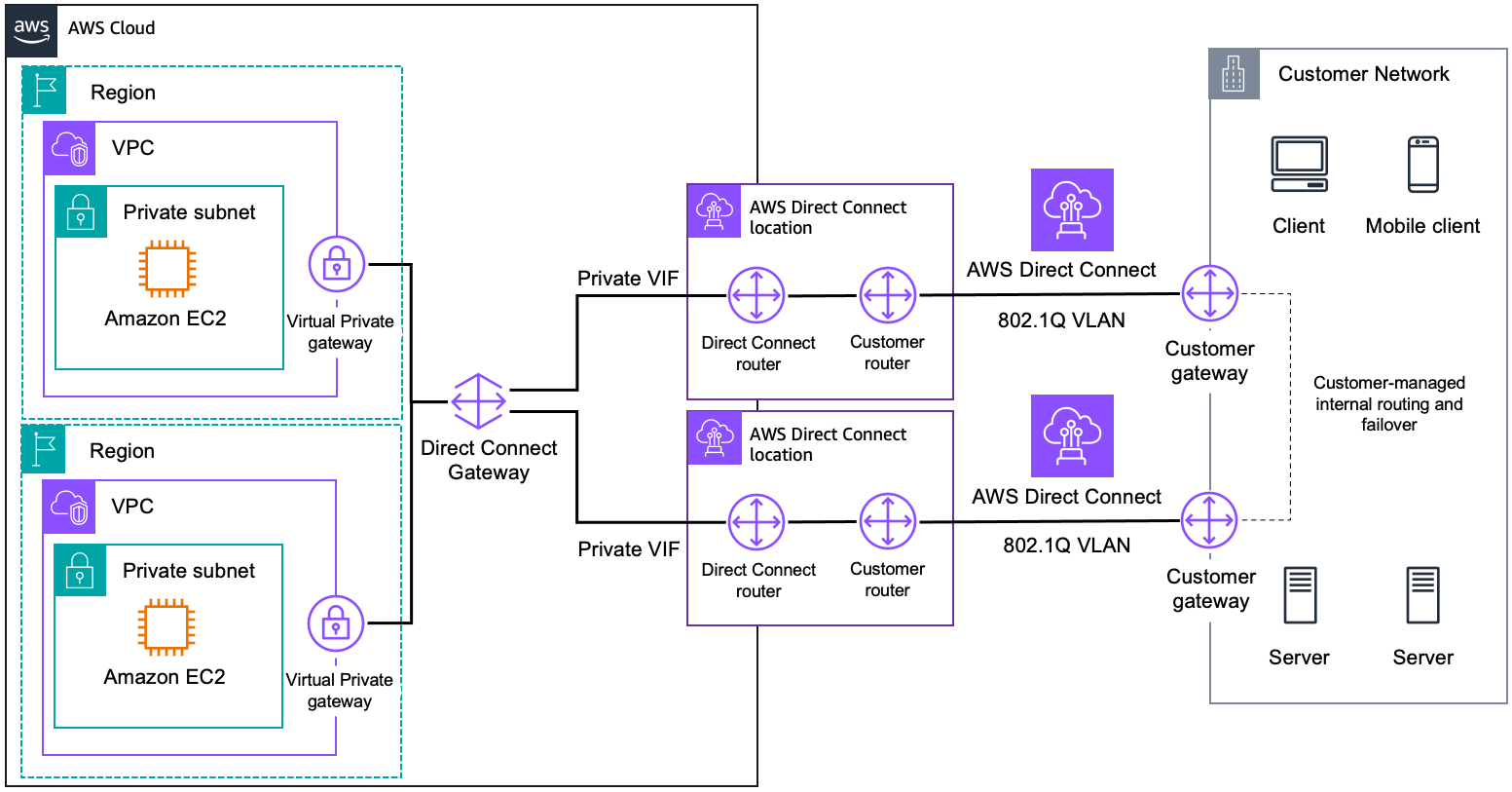

の重要なリソース AWS Direct Connect の 1 つは Direct Connect ゲートウェイです。Direct Connect ゲートウェイは、グローバルに利用可能なリソースで、異なるリージョンまたは AWS アカウントで複数の Amazon VPCs または Transit Gateway への接続を可能にします。このリソースでは、次の図に示すように、1 つのプライベート VIF またはトランジット VIF から参加している VPC または Transit Gateway に接続することもできます。これにより、管理が減少します AWS Direct Connect 。

AWS Direct Connect 仮想インターフェイスは、デュアルスタックオペレーションで IPv4 セッションと IPv6 BGP セッションの両方をサポートします。

-

プライベートおよびトランジット VIFs IPv4 設定では、AWS が生成した IPv4 アドレスまたはユーザーが設定したアドレスが使用されます。パブリック VIFs IPv4 BGP ピアリングでは、所有している一意のパブリック /31 IPv4 CIDR を指定する必要があります (または CIDR ブロックを割り当てるリクエストを送信する)。

-

すべてのタイプの VIFs IPv6 BGP ピアリングでは、AWS は /125 CIDR を割り当てます。これは設定できません。