翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

X-Rayの暗号化設定の変更を追跡AWS Config

AWS X-Ray統合することで、AWS ConfigX-Ray暗号化リソースに対して行われた設定変更を記録することができます。X-Rayの暗号化リソースのインベントリ、AWS ConfigX-Rayの設定履歴の監査、およびリソースの変更に基づく通知の送信などに使用できます。

AWS Configは、以下のX-Ray暗号化リソースの変更をイベントとして記録することをサポートしています:

-

設定変更 暗号化キーの変更および追加、もしくは暗号化X-Ray設定をデフォルトに戻すことができます。

以下の手順に従って、X-Rayとの間で基本的な接続方法をご確認ください。AWS Config

Lambda関数のトリガーの作成

カスタムAWS Lambdaルールを生成する前に、カスタムAWS Config関数のARNを取得する必要があります。以下の手順に従い、AWS Configリソースの状態に基づいて、準拠している値または準拠しない値をXrayEncryptionConfig返す基本的な関数をNode.jsで作成します。

AWS::XrayEncryptionConfigの変更トリガーを持つLambda関数を作成するには

-

Lambdaのコンソール

を開きます。[機能の作成]を選択します。 -

[設計図]を選択し、設計図ライブラリをフィルタリングして、トリガー変更のルール設定で設計図を探します。設計図名のリンクをクリックするか、[設定]を選択して続行してください。

-

以下のフィールドを定義して設計図を設定します:

-

[Name] には、名前を入力します。

-

[役割]では、[テンプレートから新しい役割の作成]を選択します。

-

[役割名]に名前を入力します。

-

[ポリシーテンプレート]では、[AWS Configルールのアクセス権限]を選択します。

-

-

[関数の作成]を選択すると、AWS Lambda 関数が作成され、コンソールに表示されます。

-

関数コードを編集して、

AWS::EC2::InstanceAWS::XrayEncryptionConfigに置き換えます。また、説明欄を更新して、この変更を反映させることもできます。初期設定コード

if (configurationItem.resourceType !== 'AWS::EC2::Instance') { return 'NOT_APPLICABLE'; } else if (ruleParameters.desiredInstanceType === configurationItem.configuration.instanceType) { return 'COMPLIANT'; } return 'NON_COMPLIANT';更新されたコード

if (configurationItem.resourceType !=='AWS::XRay::EncryptionConfig') { return 'NOT_APPLICABLE'; } else if (ruleParameters.desiredInstanceType === configurationItem.configuration.instanceType) { return 'COMPLIANT'; } return 'NON_COMPLIANT'; -

X-Rayにアクセスするために、IAMの実行の役割に以下を追加します。これらのアクセス権限により、X-Rayリソースへの読み取り専用のアクセスを許可します。適切なリソースへのアクセス権を提供しない場合、ルールに関連付けられたLambda関数を評価する際に、AWS Config範囲外のメッセージが表示されます。

{ "Sid": "Stmt1529350291539", "Action": [ "xray:GetEncryptionConfig" ], "Effect": "Allow", "Resource": "*" }

X-Rayに関するカスタムAWS Configルールの作成

Lambda関数が作成されたら、関数のARNをメモし、AWS Configコンソールに移動してカスタムルールを作成します。

X-RayのルーAWS Configルを作成するには

-

[ルールの追加]を選択し、[カスタムルールを追加]を選択します。

-

AWS Lambda[関数のARN]には、使用するLambda関数に関連付けられた ARNを挿入します。

-

設定するトリガーの種類を選択します:

-

設定変更-ルーAWS Configルの範囲に該当するリソースの設定が変更された場合にのトリガーの評価を開始します。AWS Config設定項目の変更通知を送信後に、評価が実行されます。

-

定期的-指定した間隔(24時間ごとなど)で、AWS Configルールの評価が実行されます。

-

-

[リソースタイプ]は、EncryptionConfigX-Rayの項目で選択します。

-

[セーブ]を選択します。

AWS Config コンソールは、ルールのコンプライアンスの評価を直ちに開始します。評価は完了までに数分かかることがあります。

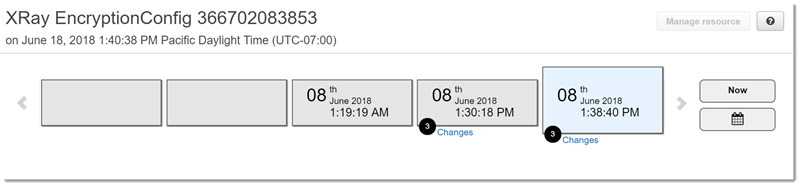

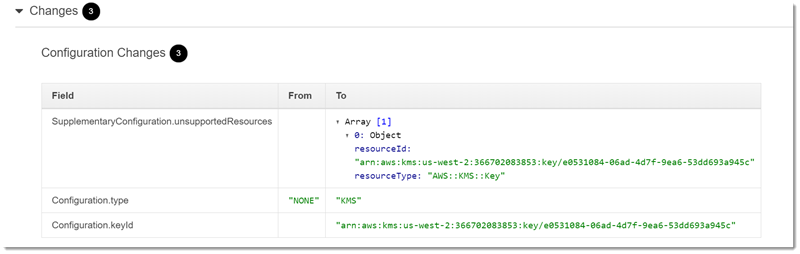

このルールに準拠し、AWS Config監査履歴の作成を開始できるようになります。AWS Configは、タイムラインの形式でリソースの変更を記録します。AWS Config はイベントのタイムラインの各変更に対して、変更前/変更後の形式で表を作成し、暗号化キーの JSON 表現の変更内容を示します。EncryptionConfigに関連付けられた2つのフィールドの変更はConfiguration.type及びConfiguration.keyID。

結果の例

以下は、特定の日時に行われた変更を示すAWS Configタイムラインの例です。

以下は、AWS Config変更エントリの例です。変更前/変更後の形式で変更内容を示します。この例では、デフォルトのX-Ray暗号化設定を、定義済みの暗号化キーに変更されたことを示しています。

Amazon SNSの通知

設定変更の通知を受け取るには、AWS ConfigAmazon SNS通知を発行するように設定します。詳細については、「EメールによるAWS Configリソースの変更のモニタリング」を参照してください。