EBS-backed AMI에서 암호화 사용

Amazon EBS 스냅샷의 지원을 받는 AMI에서는 Amazon EBS 암호화를 활용할 수 있습니다. 데이터 볼륨과 루트 볼륨 모두의 스냅샷을 암호화하고 AMI에 연결할 수 있습니다. 전체 EBS 암호화 지원을 통해 인스턴스를 시작하고 이미지를 복사할 수 있습니다. 이러한 작업을 위한 암호화 파라미터는 AWS KMS를 사용할 수 있는 모든 리전에서 지원됩니다.

암호화된 EBS 볼륨이 있는 EC2 인스턴스는 다른 인스턴스와 동일한 방법으로 AMIs에서 시작됩니다. 또한 암호화되지 않은 EBS 스냅샷이 지원하는 AMI에서 인스턴스를 시작할 때 시작하는 동안 해당 볼륨의 일부 또는 전체를 암호화할 수 있습니다.

EBS 볼륨과 마찬가지로 AMI의 스냅샷은 기본 AWS KMS key 또는 지정한 고객 관리형 키로 암호화할 수 있습니다. 어느 경우든 선택한 KMS 키에 대한 사용 권한이 있어야 합니다.

암호화된 스냅샷이 있는 AMI는 AWS 계정 간에 공유할 수 있습니다. 자세한 내용은 Amazon EC2의 공유 AMI 사용량 이해 섹션을 참조하세요.

EBS 지원 AMI를 통한 암호화 주제

인스턴스 시작 시나리오

Amazon EC2는 RunInstances 작업과 블록 디바이스 매핑을 통해 제공된 파라미터를 사용하여 AMI에서 시작됩니다. AWS Management Console을 사용하거나 Amazon EC2 API 또는 CLI를 직접 사용할 수 있습니다. 자세한 내용은 Amazon EC2 인스턴스의 볼륨에 대한 블록 디바이스 매핑 단원을 참조하십시오. AWS CLI에서 블록 디바이스 매핑을 제어하는 예제는 시작, 목록 및 EC2 인스턴스 종료 단원을 참조하세요.

기본적으로 명시적인 암호화 파라미터가 없는 경우 RunInstances 작업은 AMI 원본 스냅샷에서 EBS 볼륨을 복원하는 동안 AMI 원본 스냅샷의 기존 암호화 상태를 유지합니다. 기본적으로 암호화를 활성화한 경우 스냅샷의 암호화 여부와 상관없이 AMI에서 생성된 모든 볼륨이 암호화됩니다. 기본적으로 암호화를 활성화하지 않은 경우 인스턴스는 AMI의 암호화 상태를 유지합니다.

암호화 파라미터를 입력하여, 인스턴스를 시작하는 동시에 결과 볼륨에 새 암호화 상태를 적용할 수도 있습니다. 결과적으로 다음의 동작이 관찰됩니다.

암호화 파라미터 없이 시작

-

암호화가 기본적으로 활성화되지 않은 경우, 암호화되지 않은 스냅샷이 암호화되지 않은 볼륨으로 복원됩니다. 이런 경우 새로 생성된 모든 볼륨이 암호화됩니다.

-

소유한 암호화된 스냅샷은 동일한 KMS 키(으)로 암호화된 볼륨으로 복원됩니다.

-

소유하지 않은 암호화된 스냅샷(예: 공유 AMI)은 AWS 계정의 기본 KMS 키로 암호화되는 볼륨으로 복원됩니다.

암호화 파라미터를 입력하여 기본 동작을 재정의할 수 있습니다. 사용 가능한 파라미터는 Encrypted 및 KmsKeyId입니다. Encrypted 파라미터만 설정할 경우 그 결과는 다음과 같습니다.

Encrypted이(가) 설정되었지만 KmsKeyId이(가) 지정되지 않은 경우의 인스턴스 시작 동작

-

암호화되지 않은 스냅샷은 AWS 계정의 기본 KMS 키로 암호화되는 EBS 볼륨으로 복원됩니다.

-

소유한 암호화된 스냅샷은 동일한 KMS 키(으)로 암호화된 EBS 볼륨으로 복원됩니다. (즉,

Encrypted파라미터는 아무런 효과가 없습니다.) -

소유하지 않은 암호화된 스냅샷(즉, 공유 AMI)은 AWS 계정의 기본 KMS 키로 암호화되는 볼륨으로 복원됩니다. (즉,

Encrypted파라미터는 아무런 효과가 없습니다.)

Encrypted 및 KmsKeyId 파라미터를 모두 설정하면 암호화 작업에 대해 기본이 아닌 KMS 키을(를) 지정할 수 있습니다. 결과는 다음 동작과 같습니다.

Encrypted와(과) KmsKeyId이(가) 모두 설정된 인스턴스

-

암호화되지 않은 스냅샷은 지정된 KMS 키(으)로 암호화된 EBS 볼륨으로 복원됩니다.

-

암호화된 스냅샷은 원래의 KMS 키이(가) 아니라 지정된 KMS 키(으)로 암호화된 EBS 볼륨으로 복원됩니다.

KmsKeyId 파라미터를 설정하지 않고 Encrypted을(를) 제공하면 오류가 발생합니다.

다음 섹션에서는 기본이 아닌 암호화 파라미터를 사용하여 AMI에서 인스턴스를 시작하는 예시를 볼 수 있습니다. 이러한 각각의 시나리오에서 RunInstances 작업에 입력된 파라미터에 의해 스냅샷에서 볼륨을 복원하는 동안 암호화 상태의 변경이 유발됩니다.

콘솔을 사용하여 AMI에서 인스턴스를 시작하는 방법에 대한 자세한 내용은 Amazon EC2 인스턴스 시작하기 섹션을 참조하세요.

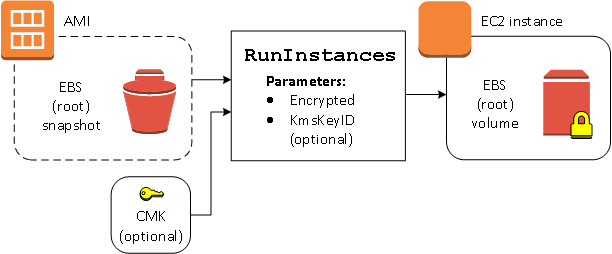

시작 중에 볼륨 암호화

이 예시에서 암호화되지 않은 스냅샷이 지원하는 AMI는 암호화된 EBS 볼륨을 통해 EC2 인스턴스를 시작하는 데 사용됩니다.

Encrypted 파라미터만 사용하면 이 인스턴스의 볼륨이 암호화됩니다. KmsKeyId 파라미터는 선택 항목입니다. KMS 키 ID를 지정하지 않을 경우 볼륨을 암호화는 데 AWS 계정의 기본 KMS 키가 사용됩니다. 소유한 다른 KMS 키(으)로 사본을 암호화하려면 KmsKeyId 파라미터를 입력합니다.

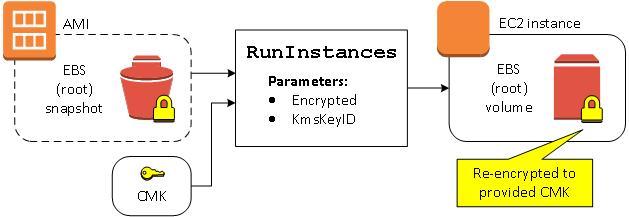

시작 중에 볼륨 재암호화

이 예시에서 암호화된 스냅샷이 지원하는 AMI는 새 KMS 키(으)로 암호화된 EBS 볼륨을 통해 EC2 인스턴스를 시작하는 데 사용됩니다.

AMI를 소유한 상태에서 암호화 파라미터를 입력하지 않을 경우, 결과 인스턴스는 해당 스냅샷과 동일한 KMS 키(으)로 암호화된 볼륨을 갖게 됩니다. AMI를 소유하지 않고 공유하며 암호화 파라미터를 입력하지 않을 경우, 볼륨이 기본 KMS 키(으)로 암호화됩니다. 설명된 대로 암호화 파라미터를 입력할 경우, 볼륨이 지정된 KMS 키(으)로 암호화됩니다.

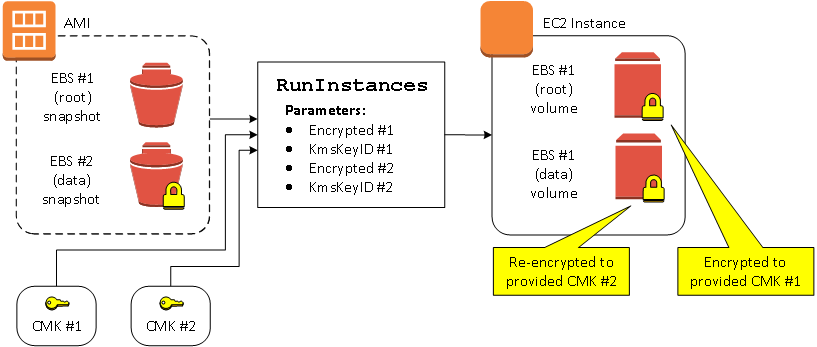

시작 중에 여러 볼륨의 암호화 상태 변경

이 더 복잡한 예시에서 여러 스냅샷이 (각기 자체적인 암호화 상태를 통해) 지원하는 AMI는 새로 암호화된 볼륨과 재암호화된 볼륨을 통해 EC2 인스턴스를 시작하는 데 사용됩니다.

이 시나리오에서 RunInstances 작업에는 원본 스냅샷 각각에 대한 암호화 파라미터가 입력됩니다. 모든 가능한 암호화 파라미터를 지정하면, 결과 인스턴스는 AMI 소유 여부와 상관없이 동일합니다.

이미지 복사 시나리오

Amazon EC2 AMI는 CopyImage 작업을 사용하여 복사됩니다. AWS Management Console을 통하거나 Amazon EC2 API 또는 CLI를 직접 사용할 수 있습니다.

기본적으로 명시적인 암호화 파라미터가 없는 경우. CopyImage 작업은 복사 중에 AMI 원본 스냅샷의 기존 암호화 상태를 유지합니다. 암호화 파라미터를 입력하여, AMI을(를) 복사하는 동시에 연결된 EBS 스냅샷에 새 암호화 상태를 적용할 수도 있습니다. 결과적으로 다음의 동작이 관찰됩니다.

암호화 파라미터 없이 복사

-

암호화가 기본적으로 활성화되지 않은 경우, 암호화되지 않은 스냅샷이 또 다른 암호화되지 않은 스냅샷으로 복사됩니다. 이런 경우 새로 생성된 모든 스냅샷이 암호화됩니다.

-

소유한 암호화된 스냅샷은 동일한 KMS 키(으)로 암호화된 스냅샷으로 복사됩니다.

-

소유하지 않은 암호화된 스냅샷(즉, 공유 AMI)은 AWS 계정의 기본 KMS 키로 암호화되는 스냅샷으로 복사됩니다.

암호화 파라미터를 입력하여 이러한 모든 기본 동작을 재정의할 수 있습니다. 사용 가능한 파라미터는 Encrypted 및 KmsKeyId입니다. Encrypted 파라미터만 설정할 경우 그 결과는 다음과 같습니다.

Encrypted이(가) 설정되었지만 KmsKeyId이(가) 지정되지 않은 경우의 이미지 복사 동작

-

암호화되지 않은 스냅샷은 AWS 계정의 기본 KMS 키로 암호화된 스냅샷으로 복사됩니다.

-

암호화된 스냅샷은 동일한 KMS 키(으)로 암호화된 스냅샷으로 복사됩니다. (즉,

Encrypted파라미터는 아무런 효과가 없습니다.) -

소유하지 않은 암호화된 스냅샷(즉, 공유 AMI)은 AWS 계정의 기본 KMS 키로 암호화되는 볼륨으로 복사됩니다. (즉,

Encrypted파라미터는 아무런 효과가 없습니다.)

Encrypted 및 KmsKeyId 파라미터를 모두 설정하면 암호화 작업에 대해 고객 관리형 KMS 키을(를) 지정할 수 있습니다. 결과는 다음 동작과 같습니다.

Encrypted와(과) KmsKeyId이(가) 모두 설정된 경우의 이미지 복사 동작

-

암호화되지 않은 스냅샷은 지정된 KMS 키(으)로 암호화된 스냅샷으로 복사됩니다.

-

암호화된 스냅샷은 원래의 KMS 키(이)가 아니라 지정된 KMS 키(으)로 암호화된 스냅샷으로 복사됩니다.

KmsKeyId 파라미터를 설정하지 않고 Encrypted을(를) 제공하면 오류가 발생합니다.

다음 섹션에서는 기본이 아닌 암호화 파라미터를 사용하여 AMI를 복사하여 암호화 상태에 변경이 유발되는 예시를 제공합니다.

콘솔 사용에 대한 자세한 지침은 Amazon EC2 AMI 복사 섹션을 참조하세요.

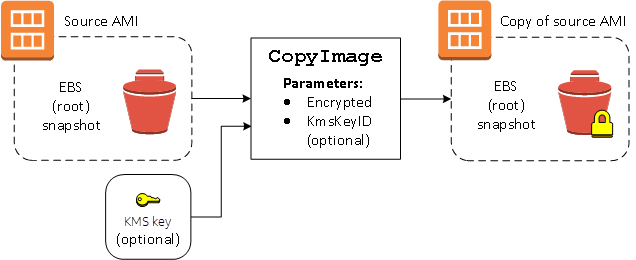

복사 중에 암호화되지 않은 이미지 암호화

이 시나리오에서는 암호화되지 않은 루트 스냅샷으로 지원되는 AMI가 암호화된 루트 스냅샷이 있는 AMI로 복사됩니다. CopyImage 작업은 고객 관리형 키를 포함하여 2개의 암호화 파라미터를 사용하여 호출됩니다. 따라서 루트 스냅샷의 암호화 상태가 변경되므로 대상 AMI는 소스 스냅샷과 동일한 데이터를 포함하는 루트 스냅샷에 의해 지원되지만 지정된 키를 사용하여 암호화됩니다. 두 AMI 모두의 스냅샷에 대한 스토리지 비용과 각 AMI에서 시작되는 인스턴스에 대한 비용이 발생합니다.

참고

기본적으로 암호화를 활성화하는 경우 AMI의 모든 스냅샷에서 Encrypted 파라미터를 true로 설정하는 것과 효과가 동일합니다.

Encrypted 파라미터를 설정하면 이 인스턴스에 대한 단일 스냅샷이 암호화됩니다. KmsKeyId 파라미터를 지정하지 않으면 스냅샷 복사본을 암호화하는 데 기본 고객 관리형 키가 사용됩니다.

참고

여러 스냅샷으로 이미지를 복사하고 각 이미지의 암호화 상태를 개별적으로 구성할 수도 있습니다.