프라이빗 IP 주소와 EC2 Instance Connect 엔드포인트를 사용하여 인스턴스에 연결

EC2 Instance Connect 엔드포인트를 사용하면 Bastion Host를 사용하거나 가상 프라이빗 클라우드(VPC)에서 인터넷에 직접 연결하지 않고도 인터넷에서 인스턴스에 안전하게 연결할 수 있습니다.

이점

-

인스턴스에 퍼블릭 IPv4 주소가 없어도 인스턴스에 연결할 수 있습니다. AWS는 실행 중인 인스턴스 및 탄력적 IP 주소와 연결된 퍼블릭 IPv4 주소를 포함하여 모든 퍼블릭 IPv4 주소에 대해 요금을 청구합니다. 자세한 내용은 Amazon VPC 요금 페이지

의 퍼블릭 IPv4 주소 탭을 참조하세요. -

인터넷 게이트웨이를 통해 VPC에서 인터넷에 직접 연결하지 않고도 인터넷에서 인스턴스에 연결할 수 있습니다.

-

IAM 정책 및 권한으로 인스턴스에 연결하기 위해 EC2 Instance Connect 엔드포인트의 생성 및 사용에 대한 액세스를 제어할 수 있습니다.

-

인스턴스에 연결하려는 모든 시도(성공 및 실패)는 CloudTrail에 기록됩니다.

요금

EC2 Instance Connect 엔드포인트를 사용하는 데 추가 비용은 없습니다. EC2 Instance Connect 엔드포인트를 사용하여 서로 다른 가용 영역의 인스턴스에 연결하는 경우 가용 영역 간 데이터 전송에 대한 추가 요금

내용

작동 방법

EC2 Instance Connect 엔드포인트는 자격 증명을 인식하는 TCP 프록시입니다. EC2 Instance Connect 엔드포인트 서비스는 IAM 엔터티의 자격 증명을 사용하여 컴퓨터에서 엔드포인트로 연결되는 프라이빗 터널을 설정합니다. 트래픽은 VPC에 도달하기 전에 인증 및 승인됩니다.

인스턴스로의 인바운드 트래픽을 제한하는 추가 보안 그룹 규칙을 구성할 수 있습니다. 예를 들어 인바운드 규칙을 사용하여 EC2 Instance Connect 엔드포인트에서 생성되는 트래픽만 관리 포트에서 허용할 수 있습니다.

엔드포인트가 VPC의 모든 서브넷에 있는 모든 인스턴스에 연결할 수 있도록 라우팅 테이블 규칙을 구성할 수 있습니다.

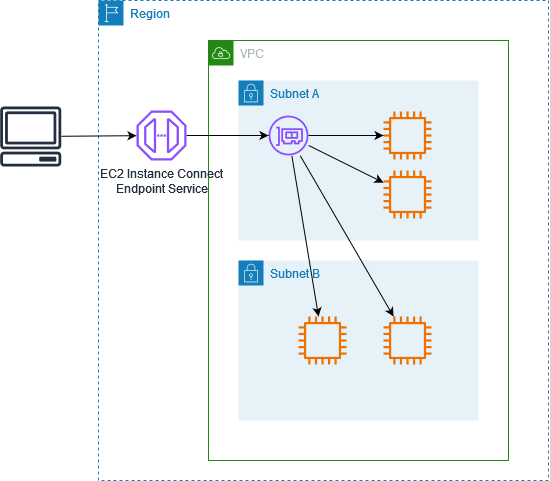

다음 다이어그램은 사용자가 EC2 Instance Connect 엔드포인트를 사용하여 인터넷에서 인스턴스에 연결하는 방법을 보여줍니다. 먼저 서브넷 A에서 EC2 Instance Connect 엔드포인트를 생성합니다. 서브넷의 엔드포인트에 대한 네트워크 인터페이스를 생성합니다. 그러면 VPC의 인스턴스로 향하는 트래픽의 진입점 역할을 합니다. 서브넷 B의 라우팅 테이블이 서브넷 A에서 생성되는 트래픽을 허용하는 경우 엔드포인트를 사용하여 서브넷 B의 인스턴스에 도달할 수 있습니다.

고려 사항

시작하기 전에 다음을 고려합니다.

-

EC2 Instance Connect 엔드포인트는 대용량 데이터 전송이 아닌 관리 트래픽 사용 사례를 위해 특별히 고안되었습니다. 대용량 데이터 전송이 제한됩니다.

-

인스턴스에 IPv4 주소(프라이빗 또는 퍼블릭)가 있어야 합니다. EC2 Instance Connect 엔드포인트에서는 IPv6 주소를 사용하는 연결을 지원하지 않습니다.

-

(Linux 인스턴스) 자체 키 페어를 사용하는 경우 모든 Linux AMI를 사용할 수 있습니다. 그렇지 않으면 인스턴스에 EC2 Instance Connect를 설치해야 합니다. EC2 Instance Connect를 포함하는 AMI 및 지원되는 다른 AMI에 EC2 Instance Connect를 설치하는 방법에 대한 자세한 내용은 EC2 Instance Connect 설치 섹션을 참조하세요.

-

EC2 Instance Connect 엔드포인트를 생성할 때 이 엔드포인트에 보안 그룹을 할당할 수 있습니다. 그렇지 않으면 VPC에 대한 기본 보안 그룹을 사용합니다. EC2 Instance Connect 엔드포인트의 보안 그룹은 대상 인스턴스로의 아웃바운드 트래픽을 허용해야 합니다. 자세한 내용은 EC2 Instance Connect 엔드포인트 보안 그룹 섹션을 참조하세요.

-

요청을 인스턴스로 라우팅할 때 클라이언트의 소스 IP 주소를 보존하도록 EC2 Instance Connect 엔드포인트를 구성할 수 있습니다. 그렇지 않으면 네트워크 인터페이스의 IP 주소는 모든 수신 트래픽에 대한 클라이언트 IP 주소가 됩니다.

-

클라이언트 IP 보존을 켜면 인스턴스의 보안 그룹에서 클라이언트의 트래픽을 허용해야 합니다. 또한 인스턴스는 EC2 Instance Connect 엔드포인트와 동일한 VPC에 있어야 합니다.

-

클라이언트 IP 보존을 끄면 인스턴스의 보안 그룹에서 VPC의 트래픽을 허용해야 합니다. 이 값이 기본값입니다.

-

다음 인스턴스 유형, C1, CG1, CG2, G1, HI1, M1, M2, M3, T1은 클라이언트 IP 보존을 지원하지 않습니다. 클라이언트 IP 보존을 켜고 EC2 Instance Connect 엔드포인트를 사용하여 이러한 인스턴스 유형 중 하나의 인스턴스에 연결하려고 하면 연결에 실패합니다.

-

트래픽이 전송 게이트웨이를 통해 라우팅되면 클라이언트 IP 보존이 지원되지 않습니다.

-

-

EC2 Instance Connect 엔드포인트를 생성할 때 AWS Identity and Access Management(IAM)의 Amazon EC2 서비스에 대해 서비스 연결 역할이 자동으로 생성됩니다. Amazon EC2는 서비스 연결 역할을 사용하여 계정에 네트워크 인터페이스를 프로비저닝하며, 이 인터페이스는 EC2 Instance Connect 엔드포인트를 생성할 때 필요합니다. 자세한 내용은 EC2 Instance Connect 엔드포인트에 대한 서비스 연결 역할 섹션을 참조하세요.

-

VPC 및 서브넷당 1개의 EC2 Instance Connect 엔드포인트만 생성할 수 있습니다. 자세한 내용은 EC2 Instance Connect 엔드포인트의 할당량 섹션을 참조하세요. 동일한 VPC 내의 다른 가용 영역에 다른 EC2 Instance Connect 엔드포인트를 생성해야 하는 경우 먼저 기존 EC2 Instance Connect 엔드포인트를 삭제해야 합니다. 그렇지 않으면 할당량 오류가 발생합니다.

-

각 EC2 인스턴스 연결 엔드포인트는 최대 20개의 동시 연결을 지원할 수 있습니다.

-

설정된 TCP 연결의 최대 지속 시간은 1시간(3,600초)입니다. IAM 정책에서 허용되는 최대 지속 시간을 지정할 수 있습니다(최대 3,600초). 자세한 내용은 인스턴스에 연결하기 위해 EC2 Instance Connect 엔드포인트를 사용할 수 있는 권한 섹션을 참조하세요.

연결 기간은 IAM 자격 증명 기간에 따라 결정되지 않습니다. IAM 자격 증명이 만료된 경우 지정된 최대 기간에 도달할 때까지 연결이 계속 유지됩니다. EC2 Instance Connect 엔드포인트 콘솔 환경을 사용하여 인스턴스에 연결할 때 최대 터널 기간(초)을 IAM 자격 증명 기간보다 작은 값으로 설정합니다. IAM 자격 증명이 조기에 만료되는 경우 브라우저 페이지를 닫아 인스턴스에 대한 연결을 종료합니다.