네트워크 구성 포트 규칙

다음 네트워크 구성을 충족하는지 확인합니다.

-

RDS Custom for SQL Server DB 인스턴스를 생성하려는 Amazon VPC와 자체 관리형 Active Directory 또는 AWS Managed Microsoft AD 간에 연결이 구성되었습니다. 자체 관리형 Active Directory의 경우, AWS Direct Connect, AWS VPN, VPC 피어링 또는 AWS Transit Gateway를 사용하여 연결을 설정합니다. AWS Managed Microsoft AD의 경우, VPC 피어링을 사용하여 연결을 설정합니다.

-

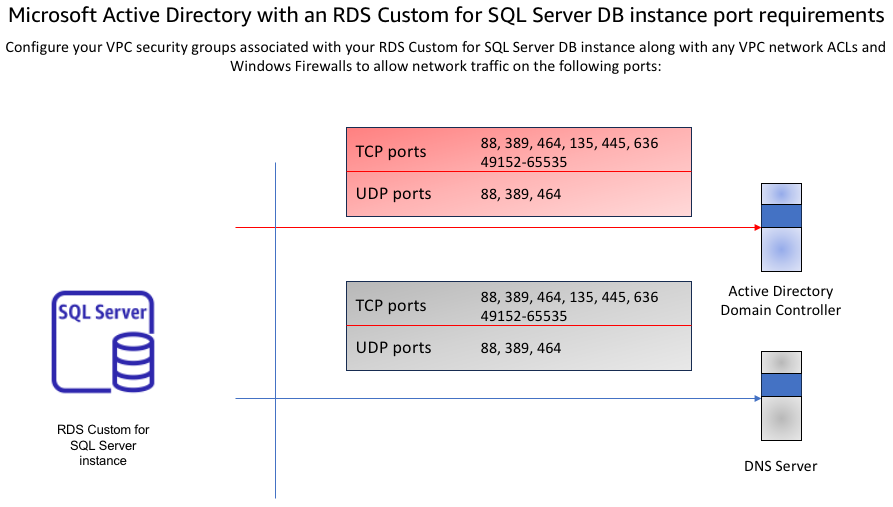

RDS Custom for SQL Server DB 인스턴스를 만드는 서브넷의 보안 그룹과 VPC 네트워크 ACL이 다음 다이어그램에 표시된 방향으로 포트를 통한 트래픽을 허용하는지 확인합니다.

다음 테이블에는 각 포트의 역할이 나와 있습니다.

프로토콜 포트 역할 TCP/UDP 53 도메인 이름 시스템(DNS) TCP/UDP 88 Kerberos 인증 TCP/UDP 464 암호 변경/설정 TCP/UDP 389 Lightweight Directory Access Protocol(LDAP) TCP 135 분산 컴퓨팅 환경/엔드포인트 매퍼(DCE/EPMAP) TCP 445 디렉터리 서비스 SMB 파일 공유 TCP 636 Lightweight Directory Access Protocol over TLS/SSL(LDAPS) TCP 49,152~65,535 RPC용 임시 포트 일반적으로 도메인 DNS 서버는 AD 도메인 컨트롤러에 있습니다. 이 기능을 사용하기 위해 VPC DHCP 옵션 세트를 구성할 필요는 없습니다. 자세한 정보는 Amazon VPC 사용 설명서의 DHCP 옵션 세트를 참조하세요.

중요

VPC 네트워크 ACL을 사용하는 경우 RDS Custom for SQL Server DB 인스턴스의 동적 포트(49152~65535)를 통한 아웃바운드 트래픽도 허용해야 합니다. 이러한 트래픽 규칙이 각 AD 도메인 컨트롤러, DNS 서버 및 RDS Custom for SQL Server DB 인스턴스에 적용되는 방화벽에도 반영되는지 확인하세요.

VPC 보안 그룹에서는 네트워크 트래픽이 시작되는 방향으로만 포트를 열어야 하지만, 대부분의 Windows 방화벽과 VPC 네트워크 ACL에서는 포트가 양방향으로 열려 있어야 합니다.