IAM Access Analyzer 정책 생성

관리자나 개발자는 IAM 엔터티(사용자 또는 역할)에 필요한 것 이상의 권한을 부여할 수 있습니다. IAM에서는 부여하는 권한을 구체화하는 데 도움이 되는 몇 가지 옵션을 제공합니다. 그중 하나는 엔터티에 대한 액세스 활동을 기반으로 하는 IAM 정책을 생성하는 것입니다. IAM Access Analyzer는 사용자의 AWS CloudTrail 로그를 검토하고 지정된 날짜 범위에 엔터티에서 사용한 권한을 포함하는 정책 템플릿을 생성합니다. 템플릿을 사용하여 특정 사용 사례를 지원하는 데 필요한 권한만 부여하는 세분화된 권한을 가진 정책을 만들 수 있습니다.

주제

정책 생성 작동 원리

IAM Access Analyzer는 CloudTrail 이벤트를 분석하여 IAM 엔터티(사용자 또는 역할)에서 사용한 작업 및 서비스를 식별합니다. 그런 다음 해당 활동을 기반으로 하는 IAM 정책을 생성합니다. 엔터티에 연결된 광범위한 사용 권한 정책을 생성된 정책으로 대체할 때 엔터티의 권한을 세분화할 수 있습니다. 다음은 정책 생성 프로세스에 대한 고급 개요입니다.

-

정책 템플릿 생성 설정 – 과거 AWS CloudTrail 이벤트를 IAM Access Analyzer에서 분석할 기간을 최대 90일까지 지정합니다. 기존 서비스 역할을 지정하거나 새 역할을 생성해야 합니다. 서비스 역할은 CloudTrail 추적 및 서비스에 마지막으로 액세스한 정보에 대한 IAM Access Analyzer 액세스를 제공하여 사용된 서비스 및 작업을 식별합니다. 정책을 생성하려면 먼저 계정에 대한 이벤트를 로깅하는 CloudTrail 추적을 지정해야 합니다. IAM Access Analyzer의 CloudTrail 데이터 할당량에 대한 자세한 내용은 IAM Access Analyzer 할당량을 참조하세요.

-

정책 생성 – IAM Access Analyzer는 CloudTrail 이벤트의 액세스 활동을 기반으로 정책을 생성합니다.

-

정책 검토 및 사용자 지정 – 정책이 생성된 후 지정된 날짜 범위 동안 엔터티가 사용한 서비스 및 작업을 검토할 수 있습니다. 권한을 추가 또는 제거하고, 리소스를 지정하고, 정책 템플릿에 조건을 추가하여 정책을 추가로 사용자 지정할 수 있습니다.

-

정책 생성 및 연결 – 관리형 정책을 생성하여 생성된 정책을 저장하는 옵션이 있습니다. 정책을 생성하는 데 활동이 사용된 사용자 또는 역할에 생성한 정책을 연결할 수 있습니다.

서비스 및 작업 수준 정보

IAM Access Analyzer에서 IAM 정책을 생성하면 정책을 추가로 사용자 지정하는 데 도움이 되는 정보가 반환됩니다. 정책이 생성되면 다음 두 가지 범주의 정보가 반환될 수 있습니다.

-

작업 수준 정보가 포함된 정책 - Amazon EC2와 같은 일부 AWS 서비스의 경우 IAM Access Analyzer는 CloudTrail 이벤트에서 발견된 작업을 식별하고 생성된 정책에 사용된 작업을 나열할 수 있습니다. 지원되는 서비스의 목록은 IAM Access Analyzer 정책 생성 서비스 단원을 참조하세요. 일부 서비스의 경우 생성된 정책에 서비스에 대한 작업을 추가하라는 IAM Access Analyzer 메시지가 표시됩니다.

-

서비스 수준 정보 –이(가) 포함된 정책 IAM Access Analyzer는 마지막으로 액세스한 정보를 사용하여 최근에 사용한 모든 서비스가 포함된 정책 템플릿을 생성합니다. AWS Management Console을(를) 사용할 때 서비스를 검토하고 정책을 완료하기 위한 작업을 추가하라는 메시지가 표시됩니다.

각 서비스의 작업 목록은 서비스 승인 참조의 AWS 서비스에 사용되는 작업, 리소스 및 조건 키를 참조하세요.

정책 생성에 대해 알아야 할 사항

정책을 생성하기 전에 다음과 같은 중요한 세부 정보를 검토합니다.

-

CloudTrail 추적 사용 – 액세스 활동을 기반으로 정책을 생성하려면 계정에 대해 CloudTrail 추적을 사용하도록 설정해야 합니다. CloudTrail 추적을 생성할 때 CloudTrail은(는) 지정한 Amazon S3 버킷으로 추적과 관련된 이벤트를 보냅니다. CloudTrail 추적을 생성하는 방법을 알아보려면 AWS CloudTrail 사용 설명서의 AWS 계정에 대한 추적 생성을 참조하세요.

-

데이터 이벤트를 사용할 수 없음 - IAM Access Analyzer는 생성된 정책에서 Amazon S3 데이터 이벤트와 같은 데이터 이벤트에 대한 작업 수준 활동을 식별하지 않습니다.

-

PassRole – CloudTrail에 의해

iam:PassRole작업이 추적되지 않으며 생성된 정책에 포함되지 않습니다. -

정책 생성 시간 단축 – 정책을 더 빠르게 생성하려면 정책 생성을 위해 설정하는 동안 지정하는 날짜 범위를 줄입니다.

-

감사에 CloudTrail 사용 – 감사 목적으로 정책 생성을 사용하지 마세요. 대신 CloudTrail을(를) 사용합니다. CloudTrail 사용에 대한 자세한 내용은 AWS CloudTrail로 IAM 및 AWS STS API 호출 로깅을 참조하세요.

-

거부된 작업 — 정책 생성은 거부된 작업을 포함하여 모든 CloudTrail 이벤트를 검토합니다.

-

하나의 정책 IAM 콘솔 – IAM 콘솔에 한 번에 하나의 정책을 생성할 수 있습니다.

-

생성된 정책 가용성 IAM 콘솔 – 생성된 후 최대 7일 동안 IAM 콘솔에서 생성된 정책을 검토할 수 있습니다. 7일 후에는 새 정책을 생성해야 합니다.

-

정책 생성 할당량 – IAM Access Analyzer 정책 생성 할당량에 대한 자세한 내용은 IAM Access Analyzer 할당량을 참조하세요.

-

Amazon S3 Standard 요금 적용 - 정책 생성 기능을 사용하면 IAM Access Analyzer가 S3 버킷의 CloudTrail 로그를 검토합니다. 정책 생성을 위해 CloudTrail 로그에 액세스하는 데 드는 추가 스토리지 요금은 없습니다. AWS는 S3 버킷에 저장된 CloudTrail 로그의 요청 및 데이터 전송에 대해 표준 Amazon S3 요금을 부과합니다.

-

AWS Control Tower 지원 — 정책 생성은 AWS Control Tower의 정책 생성을 지원하지 않습니다.

정책을 생성하는 데 필요한 권한

처음으로 정책을 생성하는 데 필요한 권한은 후속 사용을 위해 정책을 생성하는 데 필요한 권한과 다릅니다.

최초 설정

정책을 처음 생성하는 경우 계정에서 적합한 기존 서비스 역할을 선택하거나 새 서비스 역할을 생성해야 합니다. 서비스 역할은 계정에서 CloudTrail 및 서비스에 마지막으로 액세스한 정보에 대한 IAM Access Analyzer 액세스를 제공합니다. 관리자만 역할을 생성하고 구성하는 데 필요한 권한이 있어야 합니다. 따라서 관리자가 처음 설치하는 동안 서비스 역할을 생성하는 것이 좋습니다. 서비스 역할을 생성하는 데 필요한 권한에 대한 자세한 내용은 AWS 서비스에 대한 권한을 위임할 역할 생성을 참조하세요.

서비스 역할을 생성할 때 역할에 대해 두 개의 정책을 구성합니다. 역할이 수행할 수 있는 작업을 지정하는 역할에 IAM 권한 정책을 연결합니다. 또한 역할을 사용할 수 있는 보안 주체를 지정하는 역할에 역할 신뢰 정책을 연결합니다.

첫 번째 예시 정책은 정책을 생성하는 데 필요한 서비스 역할에 대한 권한 정책을 보여 줍니다. 두 번째 예시 정책은 서비스 역할에 필요한 역할 신뢰 정책을 보여 줍니다. 이러한 정책을 사용하여 AWS API 또는 AWS CLI을(를) 사용하거나 정책을 생성할 때 서비스 역할을 생성할 수 있습니다. IAM 콘솔을 사용하여 정책 생성 프로세스의 일부로 서비스 역할을 생성하면 이러한 정책이 자동으로 생성됩니다.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "cloudtrail:GetTrail", "Resource": "*" }, { "Effect": "Allow", "Action": [ "iam:GetServiceLastAccessedDetails", "iam:GenerateServiceLastAccessedDetails" ], "Resource": "*" }, { "Effect": "Allow", "Action": [ "s3:GetObject", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::DOC-EXAMPLE-BUCKET", "arn:aws:s3:::DOC-EXAMPLE-BUCKET/*" ] } ] }

다음 예시 정책은 IAM Access Analyzer이(가) 역할을 수임할 수 있게 하는 권한이 있는 역할 신뢰 정책을 보여 줍니다.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "access-analyzer.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }

후속 사용

AWS Management Console에서 정책을 생성하려면 IAM 사용자에게 정책 생성에 사용되는 서비스 역할을 IAM Access Analyzer에 전달할 수 있는 권한 정책이 있어야 합니다. iam:PassRole은 일반적으로 사용자가 전달할 역할의 세부 정보를 얻을 수 있도록 iam:GetRole과 함께 제공됩니다. 이 예시에서 사용자는 지정된 계정에 있으며 다음과 같이 이름이 AccessAnalyzerMonitorServiceRole*(으)로 시작하는 역할만 전달할 수 있습니다. AWS 서비스에 IAM 역할 전달에 대한 자세한 내용은 사용자에게 AWS 서비스에 역할을 전달할 수 있는 권한 부여를 참조하세요.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowUserToPassRole", "Effect": "Allow", "Action": [ "iam:GetRole", "iam:PassRole" ], "Resource": "arn:aws:iam::123456789012:role/service-role/AccessAnalyzerMonitorServiceRole*" } ] }

또한 다음 정책 문에 나와 있는 대로 AWS Management Console, AWS API 또는 AWS CLI에서 정책을 생성하려면 다음 IAM Access Analyzer 권한이 있어야 합니다.

{ "Sid": "AllowUserToGeneratePolicy", "Effect": "Allow", "Action": [ "access-analyzer:CancelPolicyGeneration", "access-analyzer:GetGeneratedPolicy", "access-analyzer:ListPolicyGenerations", "access-analyzer:StartPolicyGeneration" ], "Resource": "*" }

첫 번째 및 후속 사용 모두

AWS Management Console을 사용하여 정책을 생성하는 경우 다음 정책 문에 나와 있는 것과 같이 계정의 CloudTrail 추적을 나열할 수 있는 cloudtrail:ListTrails 권한이 있어야 합니다.

{ "Sid": "AllowUserToListTrails", "Effect": "Allow", "Action": [ "CloudTrail:ListTrails" ], "Resource": "*" }

CloudTrail 활동을 기반으로 정책 생성(콘솔)

IAM 사용자 또는 역할에 대한 정책을 생성할 수 있습니다.

1단계: CloudTrail 활동을 기반으로 정책 생성

다음 절차에서는 AWS Management Console을(를) 사용하여 역할에 대한 정책을 생성하는 방법에 관해 설명합니다.

IAM 역할에 대한 정책 생성

AWS Management Console에 로그인하여 https://console.aws.amazon.com/iam/

에서 IAM 콘솔을 엽니다. -

왼쪽의 탐색 창에서 역할을 선택합니다.

참고

IAM 사용자에 대한 활동을 기반으로 정책을 생성하는 단계는 거의 동일합니다. 이렇게 하려면 역할(Roles) 대신 사용자(Users)를 선택합니다.

-

계정의 역할 목록에서 정책을 생성하는 데 사용할 활동을 가진 역할의 이름을 선택합니다.

-

권한(Permissions) 탭의 CloudTrail 이벤트 기반 정책 생성 섹션에서 정책 생성(Generate policy)을 선택합니다.

-

정책 생성 페이지에서 해당 역할로 수행된 작업에 대해 IAM Access Analyzer이(가) CloudTrail 이벤트를 분석할 기간을 지정합니다. 최대 90일 범위를 선택할 수 있습니다. 정책 생성 시간을 줄이려면 가능한 한 가장 짧은 기간을 선택하는 것이 좋습니다.

-

CloudTrail 액세스(CloudTrail access) 섹션에서 적절한 기존 역할을 선택하거나 적절한 역할이 없는 경우 새 역할을 만듭니다. 이 역할은 액세스 활동을 검토하고 사용된 서비스 및 작업을 식별하기 위해 사용자를 대신해 CloudTrail 추적에 액세스할 수 있는 권한을 IAM Access Analyzer에 부여합니다. 이 역할에 필요한 권한에 대해 알아보려면 정책을 생성하는 데 필요한 권한 섹션을 참조하세요.

-

분석할 CloudTrail 추적 섹션에서 계정에 대한 이벤트를 기록하는 CloudTrail 추적을 지정합니다.

로그를 다른 계정에 저장하는 CloudTrail 추적을 선택하면 크로스 계정 액세스에 대한 정보 상자가 표시됩니다. 크로스 계정 액세스를 사용하려면 추가로 설정해야 합니다. 자세한 내용은 이 주제 뒷부분의 Choose a role for cross-account access 섹션을 참조하세요.

-

정책 생성(Generate policy)을 선택합니다.

-

정책 생성이 진행되는 동안 권한(Permissions) 탭의 역할 요약(Roles Summary) 페이지로 돌아갑니다. 정책 요청 세부 정보 섹션의 상태가 성공(Success)으로 표시될 때까지 기다린 다음 생성된 정책 보기(View generated policy)를 선택합니다. 최대 7일간 생성된 정책을 볼 수 있습니다. 다른 정책을 생성하면 기존 정책이 생성된 새 정책으로 대체됩니다.

2단계: 권한 검토 및 사용된 서비스에 대한 작업 추가

IAM Access Analyzer이(가) 역할이 사용되었음을 확인한 서비스 및 작업을 검토합니다. 생성된 정책 템플릿에 사용된 모든 서비스에 대한 작업을 추가할 수 있습니다.

-

다음 섹션을 검토하세요.

-

권한 검토 페이지에서 생성된 정책에 포함된 작업(Actions included in the generated policy) 목록을 검토합니다. 목록에는 지정된 날짜 범위 내에서 역할에 의해 사용된 것으로 IAM Access Analyzer이(가) 확인한 서비스 및 작업이 표시됩니다.

-

사용된 서비스(Services used) 섹션에는 지정된 날짜 범위 내에서 역할에 의해 사용된 것으로 IAM Access Analyzer이(가) 확인한 추가 서비스가 표시됩니다. 사용된 작업에 대한 정보는 이 섹션에 나열된 서비스에 대해 제공되지 않을 수 있습니다. 나열된 각 서비스에 대한 메뉴를 사용하여 정책에 포함할 작업을 수동으로 선택합니다.

-

-

작업 추가를 완료했으면 다음(Next)을 선택합니다.

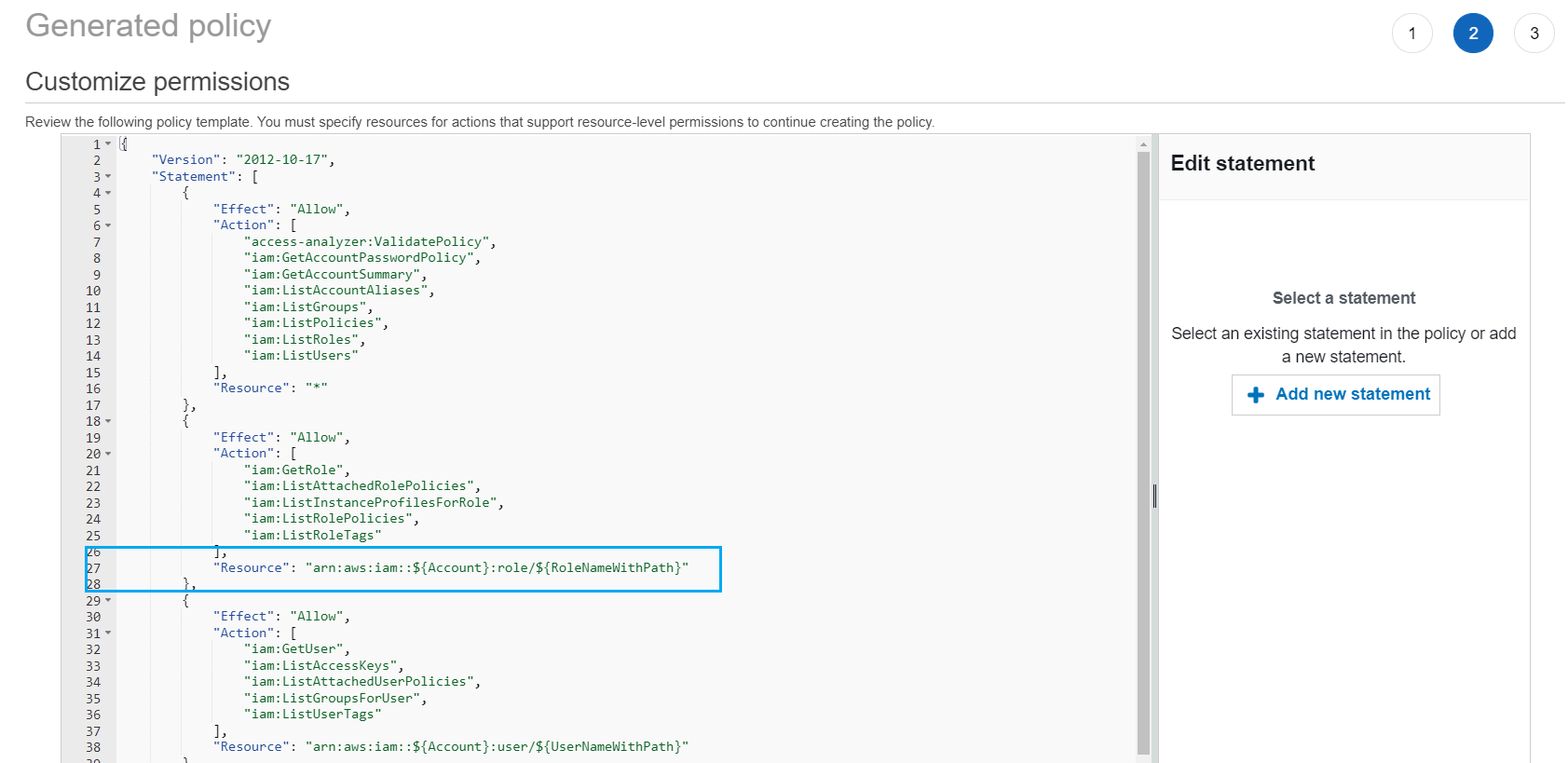

3단계: 생성된 정책 추가 사용자 지정

권한을 추가 또는 제거하거나 리소스를 지정하여 정책을 추가로 사용자 지정할 수 있습니다.

생성된 정책 사용자 지정

-

정책 템플릿을 업데이트합니다. 정책 템플릿에는 다음 그림과 같이 리소스 수준 권한을 지원하는 작업에 대한 리소스 ARN 자리 표시자가 포함되어 있습니다. 리소스 수준 권한이란 사용자가 작업을 수행할 수 있는 리소스를 지정하는 기능을 말합니다. 리소스 수준 권한을 지원하는 작업에 대해서는 ARN을 사용하여 정책에서 개별 리소스를 지정하는 것이 좋습니다. 자리 표시자 리소스 ARN을 사용 사례에 맞는 유효한 리소스 ARN으로 바꿀 수 있습니다.

작업이 리소스 수준 권한을 지원하지 않는 경우 와일드카드(

*)를 사용하여 모든 리소스가 작업의 영향을 받을 수 있도록 지정해야 합니다. 어떤 AWS 서비스가 리소스 수준 권한을 지원하는지 알아보려면 IAM으로 작업하는 AWS 서비스를 참조하세요. 각 서비스의 작업 목록과 어떤 작업이 리소스 수준 권한을 지원하는지에 대한 자세한 내용은 AWS 서비스의 작업, 리소스 및 조건 키를 참조하세요.

-

(선택 사항) 템플릿에서 JSON 정책 설명을 추가, 수정 또는 제거합니다. JSON 정책 작성에 대한 자세한 내용은 IAM 정책 생성(콘솔)을 참조하세요.

-

정책 템플릿을 사용자 지정했으면 다음 옵션을 사용할 수 있습니다.

-

(선택 사항) 템플릿에서 JSON을 복사하여 생성된 정책 페이지 외부에서 별도로 사용할 수 있습니다. 예를 들어 JSON을 사용하여 다른 계정에 정책을 생성하려는 경우 템플릿의 정책이 JSON 정책에 대한 6,144자 제한을 초과하면 정책이 여러 정책으로 분할됩니다.

-

다음(Next)을 선택하여 동일한 계정에서 관리형 정책을 검토하고 생성합니다.

-

4단계: 관리형 정책 검토 및 생성

IAM 정책을 생성하고 연결할 수 있는 권한이 있는 경우 생성된 정책에서 관리형 정책을 생성할 수 있습니다. 그런 다음 정책을 계정의 사용자 또는 역할에 연결할 수 있습니다.

정책 검토 및 생성

-

관리형 정책 검토 및 생성 페이지에서 생성하려는 정책의 이름(Name)과 설명(Description)(선택 사항)을 입력합니다.

-

(선택 사항) 요약(Summary) 섹션에서 정책에 포함될 사용 권한을 검토할 수 있습니다.

-

(선택 사항) 태그를 키 값 페어로 연결하여 메타데이터를 정책에 추가합니다. IAM에서 태그를 사용하는 방법에 대한 자세한 내용은 IAM 리소스 태깅을 참조하세요.

-

작업을 마쳤으면 다음 중 하나를 수행합니다.

-

정책을 생성하는 데 사용된 역할에 새 정책을 직접 연결할 수 있습니다. 이렇게 하려면 페이지 하단에서

YourRoleName에 정책 연결 옆에 있는 확인란을 선택합니다. 그런 다음 정책 생성 및 연결(Create and attach policy)을 선택합니다. -

그렇지 않은 경우 정책 생성(Create policy)을 선택합니다. IAM 콘솔의 정책 탐색 창의 정책 목록에서 생성한 정책을 찾을 수 있습니다.

-

-

생성한 정책을 계정의 엔터티에 연결할 수 있습니다. 정책을 연결한 후, 지나치게 광범위한 기타 정책이 엔터티에 연결될 수 있는 경우 이를 제거할 수 있습니다. 관리형 정책을 연결하는 방법은 IAM 자격 증명 권한 추가(콘솔)를 참조하세요.

다른 계정의 AWS CloudTrail 데이터를 사용하여 정책 생성

중앙 계정에 데이터를 저장하는 CloudTrail 추적을 생성하여 관리 활동을 간소화할 수 있습니다. 예를 들어 AWS Organizations를 사용하여 해당 조직에서 모든 AWS 계정의 모든 이벤트를 로그하는 추적을 생성할 수 있습니다. 이 추적은 중앙 계정에 속합니다. CloudTrail 로그 데이터가 저장되는 계정과 다른 계정의 사용자 또는 역할을 위한 정책을 생성하려면 크로스 계정 액세스 권한을 부여해야 합니다. 이를 위해서는 IAM Access Analyzer에 CloudTrail 로그에 대한 권한을 부여하는 역할 및 버킷 정책이 모두 필요합니다. Organizations 추적 생성에 대한 자세한 내용은 조직에 대한 추적 생성을 참조하세요.

이 예에서는 계정 A의 사용자 또는 역할에 대한 정책을 생성한다고 가정합니다. 계정 A의 CloudTrail 추적은 계정 B의 버킷에 CloudTrail 로그를 저장합니다. 정책을 생성하려면 먼저 다음을 업데이트해야 합니다.

-

기존 역할을 선택하거나 계정 B의 버킷(CloudTrail 로그가 저장되는 위치)에 대한 액세스 권한을 IAM Access Analyzer에 부여하는 새 서비스 역할을 생성합니다.

-

IAM Access Analyzer가 버킷의 객체에 액세스할 수 있도록 계정 B에서 Amazon S3 버킷 객체 소유권 및 버킷 권한 정책을 확인합니다.

1단계: 크로스 계정 액세스를 위한 역할 선택 또는 생성

-

계정에 필요한 권한이 있는 역할이 이미 있는 경우 정책 생성(Generate policy) 화면에서 기존 역할 사용(Use an existing role)이 미리 선택되어 있습니다. 그렇지 않으면 새 서비스 역할 생성 및 사용(Create and use a new service role)을 선택합니다. 새 역할은 계정 B의 CloudTrail 로그에 대한 액세스 권한을 IAM Access Analyzer에 부여하는 데 사용됩니다.

2단계: 계정 B의 Amazon S3 버킷 구성 확인 또는 업데이트

AWS Management Console에 로그인한 후 https://console.aws.amazon.com/s3/

에서 Amazon S3 콘솔을 엽니다. -

버킷(Buckets) 목록에서 CloudTrail 추적 로그가 저장된 버킷의 이름을 선택합니다.

-

권한(Permissions) 탭을 클릭하고 객체 소유권(Object ownership) 섹션으로 이동합니다.

Amazon S3 객체 소유권 버킷 설정을 사용하여 버킷에 업로드하는 객체의 소유권을 제어합니다. 기본적으로 다른 AWS 계정이 버킷에 객체를 업로드할 때 업로드하는 계정이 객체를 소유합니다. 정책을 생성하려면 버킷 소유자가 버킷의 모든 객체를 소유해야 합니다. ACL 사용 사례에 따라 버킷의 객체 소유권(Object Ownership) 설정을 변경해야 할 수도 있습니다. 객체 소유권(Object Ownership)을 다음 옵션 중 하나로 설정합니다.

-

버킷 소유자 적용(Bucket owner enforced)(권장)

-

버킷 소유자 선호(Bucket owner preferred)

중요

정책을 성공적으로 생성하려면 버킷의 객체를 버킷 소유자가 소유해야 합니다. 버킷 소유자 선호(Bucket owner preferred)를 사용하도록 선택하는 경우 객체 소유권이 변경된 후 해당 기간 동안만 정책을 생성할 수 있습니다.

Amazon S3의 객체 소유권에 대해 자세히 알아보려면 Amazon S3 사용 설명서의 객체 소유권 제어 및 버킷에 대해 ACL 사용 중지를 참조하세요.

-

-

계정 B의 Amazon S3 버킷 정책에 권한을 추가하여 계정 A의 역할에 대한 액세스를 허용합니다.

다음 정책 예에서는

DOC-EXAMPLE-BUCKET이라는 버킷에 대한ListBucket및GetObject를 허용합니다. 버킷에 액세스하는 역할이 조직의 계정에 속하고 이름이AccessAnalyzerMonitorServiceRole로 시작하는 경우 액세스가 허용됩니다.aws:PrincipalArn을Resource요소의Condition으로 사용하면 역할이 계정 A에 속한 경우에만 계정의 활동에 액세스할 수 있습니다.DOC-EXAMPLE-BUCKET을 실제 버킷 이름으로,optional-prefix를 버킷에 대한 선택적 접두사로,organization-id를 조직 ID로 바꿀 수 있습니다.{ "Version": "2012-10-17", "Statement": [ { "Sid": "PolicyGenerationBucketPolicy", "Effect": "Allow", "Principal": { "AWS": "*" }, "Action": [ "s3:GetObject", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::DOC-EXAMPLE-BUCKET", "arn:aws:s3:::DOC-EXAMPLE-BUCKET/optional-prefix/AWSLogs/organization-id/${aws:PrincipalAccount}/*" ], "Condition": { "StringEquals": { "aws:PrincipalOrgID": "organization-id" }, "StringLike": { "aws:PrincipalArn": "arn:aws:iam::${aws:PrincipalAccount}:role/service-role/AccessAnalyzerMonitorServiceRole*" } } } ] } -

AWS KMS를 사용하여 로그를 암호화하는 경우, 다음 정책 예시에서처럼 키를 사용할 수 있는 액세스 권한을 IAM Access Analyzer에 부여하도록 CloudTrail 로그를 저장하는 계정에서 AWS KMS 키 정책을 업데이트합니다.

CROSS_ACCOUNT_ORG_TRAIL_FULL_ARN을 추적의 ARN으로,organization-id를 조직 ID로 바꿉니다.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "*" }, "Action": "kms:Decrypt", "Resource": "*", "Condition": { "StringEquals": { "kms:EncryptionContext:aws:cloudtrail:arn": "CROSS_ACCOUNT_ORG_TRAIL_FULL_ARN", "aws:PrincipalOrgID": "organization-id" }, "StringLike": { "kms:ViaService": [ "access-analyzer.*.amazonaws.com", "s3.*.amazonaws.com" ] "aws:PrincipalArn": "arn:aws:iam::${aws:PrincipalAccount}:role/service-role/AccessAnalyzerMonitorServiceRole*" } } } ] }

CloudTrail 활동을 기반으로 정책 생성(AWS CLI)

다음 명령을 사용하여 AWS CLI을(를) 사용하는 정책을 생성할 수 있습니다.

생성된 정책 보기

정책 생성 요청 취소

정책 생성 요청 목록 보기

CloudTrail 활동을 기반으로 정책 생성(AWS API)

다음 작업을 사용하여 AWS API를 사용하는 정책을 생성할 수 있습니다.