기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

프로필 관리: AWS Schema Conversion Tool

에 AWS 자격 증명을 저장할 수 AWS SCT있습니다. AWS SCT AWS 서비스와 통합되는 기능을 사용할 때 자격 증명을 사용합니다. 예를 들어, Amazon S3 AWS Lambda, 아마존 관계형 데이터베이스 서비스 (Amazon) AWS Database Migration Service 및AWS DMS() 와 AWS SCT 통합됩니다. RDS

AWS SCT 자격 증명이 필요한 기능에 액세스할 때 AWS 자격 증명을 요청합니다. 전역 애플리케이션 설정에 보안 인증 정보를 저장할 수 있습니다. 자격 증명을 AWS SCT 묻는 메시지가 표시되면 저장된 자격 증명을 선택할 수 있습니다.

글로벌 애플리케이션 설정에 다양한 AWS 자격 증명 세트를 저장할 수 있습니다. 예를 들어 테스트 시나리오에서 사용하는 보안 인증 정보 세트 하나와 프로덕션 시나리오에서 사용하는 다른 보안 인증 정보 세트를 저장할 수 있습니다. 인증서마다 다른 자격 증명을 저장할 수도 AWS 리전있습니다.

AWS 자격 증명 저장

다음 절차를 사용하여 AWS 자격 증명을 전역에 저장합니다.

AWS 자격 증명을 저장하려면

-

를 시작합니다 AWS Schema Conversion Tool.

-

설정 메뉴를 열고 전역 설정을 선택합니다. 전역 설정 대화 상자가 나타납니다.

-

AWS 서비스 프로필을 선택한 다음 새 AWS 서비스 프로필 추가를 선택합니다.

-

다음과 같이 AWS 정보를 입력합니다.

AWS SCT 옵션

작업

프로필 이름

프로필의 이름을 입력합니다.

AWS 액세스 키

AWS 액세스 키를 입력합니다.

AWS 시크릿 키

AWS 보안 액세스 키를 입력합니다. AWS 액세스 키에 대한 자세한 내용은 IAM사용 설명서의 액세스 키 관리를 참조하십시오.

리전

AWS 리전 프로필에 사용할 항목을 선택하십시오.

Amazon S3 bucket folder

프로필의 Amazon S3 버킷을 선택합니다. Amazon S3에 연결하는 기능을 사용하는 경우에만 버킷을 지정해야 합니다. 필요한 권한에 대한 자세한 내용은 AWS 서비스 프로필 사용 권한 섹션을 참조하세요.

연방 정보 처리 표준 (FIPS) 의 보안 요구 사항을 준수해야 하는 경우 S3용 FIPS 엔드포인트 사용을 선택하십시오. FIPS엔드포인트는 다음 AWS 지역에서 사용할 수 있습니다.

US East (N. Virginia) Region

US East (Ohio) Region

US West (N. California) Region

US West (Oregon) Region

-

연결 테스트를 선택하여 보안 인증 정보가 정확하고 활성 상태인지 확인합니다.

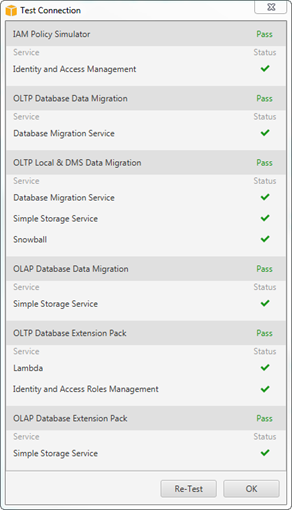

연결 테스트 대화 상자가 나타납니다. 프로필에 연결된 각 서비스의 상태를 볼 수 있습니다. 통과는 프로필이 서비스에 성공적으로 액세스할 수 있음을 나타냅니다.

-

프로필을 구성한 후 저장을 선택하여 프로필을 저장하거나 취소를 선택하여 변경 내용을 취소합니다.

-

확인을 선택하여 전역 설정 대화 상자를 닫습니다.

프로젝트의 기본 프로필 설정

AWS SCT 프로젝트의 기본 프로필을 설정할 수 있습니다. 이렇게 하면 프로필에 저장된 AWS 자격 증명이 프로젝트와 연결됩니다. 프로젝트를 연 상태에서 다음 절차에 따라 기본 프로필을 설정합니다.

프로젝트의 기본 프로필을 설정하려면

-

를 AWS Schema Conversion Tool 시작하고 새 프로젝트를 생성합니다.

-

설정 메뉴에서 프로젝트 설정을 선택합니다. 프로젝트 설정 대화 상자가 나타납니다.

-

Project environment 탭을 선택합니다.

-

새 AWS 서비스 프로필 추가를 선택하여 새 프로필을 추가합니다. 그런 다음, AWS service profile에서 프로젝트와 연결할 프로필을 선택합니다.

-

확인을 선택하여 프로젝트 설정 대화 상자를 닫습니다. 취소를 선택하여 변경 사항을 취소할 수도 있습니다.

AWS 서비스 프로필 사용 권한

AWS 서비스 프로필에서 Amazon S3 버킷에 액세스하려면 다음 권한이 필요합니다.

s3:PutObject- Amazon S3 버킷에 객체를 추가합니다.s3:DeleteObject– 객체의 null 버전을 제거하고 삭제 마커를 삽입합니다. 이 삭제 마커가 객체의 현재 버전이 됩니다.s3:ListBucket- Amazon S3 버킷에서 최대 1,000개의 객체를 반환합니다.s3:GetObject- Amazon S3 버킷에서 객체를 검색합니다.

다음 코드 예제는 사용자에게 이러한 권한을 부여하는 방법을 보여줍니다.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:DeleteObject", "s3:GetObject", "s3:ListBucket", "s3:PutObject" ], "Resource": [ "*" ] } ] }