기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

다음 예시 AWS Audit Manager 제어

이 페이지의 예제를 검토하여 컨트롤이 작동하는 방식에 대해 자세히 알아볼 수 있습니다. AWS Audit Manager.

Audit Manager에서 제어 기능은 네 가지 데이터 소스 유형으로부터 증거를 자동으로 수집할 수 있습니다.

-

AWS CloudTrail— CloudTrail 로그에서 사용자 활동을 캡처하여 사용자 활동 증거로 가져올 수 있습니다.

-

AWS Security Hub— Security Hub에서 조사 결과를 수집하여 규정 준수 검사 증거로 가져오기

-

AWS Config— 다음에서 규칙 평가를 수집합니다. AWS Config 그리고 이를 규정 준수 점검 증거로 가져오세요.

-

AWS API통화 — 통화에서 리소스 스냅샷을 캡처하여 구성 데이터 증거로 가져옵니다. API

일부 컨트롤은 이러한 데이터 소스의 사전 정의된 그룹을 사용하여 증거를 수집한다는 점에 유의하십시오. 이러한 데이터 원본 그룹을 다음과 같이 합니다. AWS 관리형 소스. 각 AWS 관리 소스는 공통 제어 또는 핵심 제어를 나타냅니다. 이러한 관리형 소스를 사용하면 규정 준수 요구 사항을 업계의 공인

이 페이지의 예는 컨트롤이 각 개별 데이터 원본 유형으로부터 증거를 수집하는 방법을 보여줍니다. 여기에는 컨트롤의 형태, Audit Manager가 데이터 소스에서 증거를 수집하는 방법, 규정 준수를 입증하기 위해 취할 수 있는 다음 단계가 설명되어 있습니다.

작은 정보

활성화하는 것이 좋습니다. AWS Config 및 Security Hub는 감사 관리자에서 최적의 경험을 제공합니다. 이러한 서비스를 활성화하면 Audit Manager는 Security Hub 조사 결과를 사용할 수 있으며 AWS Config 규칙 자동화된 증거를 생성하기 위해서입니다.

-

활성화한 후 AWS Security Hub또한 모든 보안 표준을 사용하도록 설정하고 통합 제어 결과 설정을 켜야 합니다. 이 단계를 통해 Audit Manager는 지원되는 모든 규정 준수 표준에 대한 결과를 가져올 수 있습니다.

-

활성화한 후 AWS Config관련 항목도 활성화했는지 확인하세요. AWS Config 규칙또는 감사와 관련된 규정 준수 표준을 위한 적합성 팩을 배포하십시오. 이 단계를 통해 Audit Manager는 지원되는 모든 항목에 대한 결과를 가져올 수 있습니다. AWS Config 규칙 활성화한 내용입니다.

다음 각 제어 유형에 대한 예를 사용할 수 있습니다.

주제

다음을 사용하는 자동 제어 AWS Security Hub 데이터 소스 유형으로

이 예제에서는 다음을 사용하는 컨트롤을 보여줍니다. AWS Security Hub 데이터 소스 유형으로. 이것은 에서 가져온 표준 컨트롤입니다. AWS 기본 보안 모범 사례 (FSBP) 프레임워크. Audit Manager는 이 제어 기능을 사용하여 다음을 입증하는 데 도움이 될 수 있는 증거를 생성합니다. AWS FSBP요구 사항에 부합하는 환경.

제어 세부 정보의 예

-

제어 이름 -

FSBP1-012: AWS Config should be enabled -

컨트롤 세트 —

Config. 구성 관리와 관련된 FSBP 컨트롤을 프레임워크별로 그룹화한 것입니다. -

증거 출처 — 개별 데이터 소스

-

데이터 소스 유형 — AWS Security Hub

-

증거 유형 - 규정 준수 검사

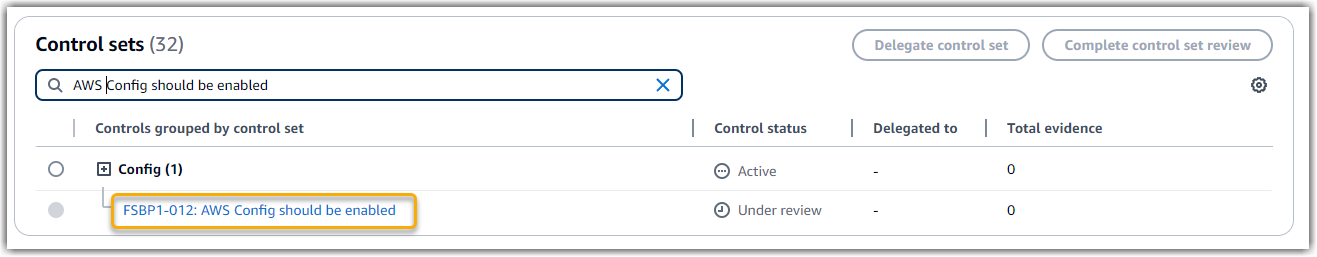

다음 예제에서 이 컨트롤은 FSBP 프레임워크에서 생성된 Audit Manager 평가에 나타납니다.

평가에는 제어 상태가 표시됩니다. 또한 지금까지 이 제어에 대해 얼마나 많은 증거가 수집되었는지도 보여줍니다. 여기에서 제어 세트를 검토하도록 위임하거나 직접 검토를 완료할 수 있습니다. 제어 이름을 선택하면 해당 제어의 증거를 비롯한 자세한 정보가 포함된 세부 정보 페이지가 열립니다.

이 제어의 기능

이 통제에는 다음이 필요합니다. AWS Config 모두 활성화되어 있습니다. AWS 리전 Security Hub를 사용하는 곳 Audit Manager는 이 제어 기능을 사용하여 사용자가 활성화했는지 여부를 확인할 수 있습니다. AWS Config.

Audit Manager가 이러한 제어에 대한 증거를 수집하는 방법

Audit Manager는 다음 단계를 수행하여 이 제어에 대한 증거를 수집합니다.

-

Audit Manager는 각 제어에 대해 범위 내 리소스를 평가합니다. 제어 설정에 지정된 데이터 소스를 사용하여 이 작업을 수행합니다. 이 예시에서는 AWS Config 설정은 리소스이고 Security Hub는 데이터 소스 유형입니다. Audit Manager는 특정 보안 허브 검사 ([Config.1]) 의 결과를 찾습니다.

-

리소스 평가 결과는 저장되고 감사자 친화적인 증거로 변환됩니다. Audit Manager는 Security Hub를 데이터 소스 유형으로 사용하는 제어에 대한 규정 준수 검사 증거를 생성합니다. 이 증거에는 Security Hub에서 직접 보고한 규정 준수 검사 결과가 포함되어 있습니다.

-

Audit Manager는 저장된 증거를

FSBP1-012: AWS Config should be enabled이라고 이름이 지정된 귀하의 평가 내 제어에 첨부합니다.

Audit Manager를 사용하여 이 제어 기능의 규정 준수를 입증하는 방법

증거가 제어 항목에 첨부되면 귀하 본인 또는 대리인이 증거를 검토하여 수정이 필요한지 확인할 수 있습니다.

이 예제에서 Audit Manager는 Security Hub의 실패 결정을 표시할 수 있습니다. 활성화하지 않은 경우 이런 일이 발생할 수 있습니다. AWS Config. 이 경우 활성화라는 시정 조치를 취할 수 있습니다. AWS Config이렇게 하면 다음과 같은 결과를 얻을 수 있습니다. AWS FSBP요구 사항에 맞는 환경.

언제 AWS Config 설정이 컨트롤과 일치하면 컨트롤을 검토됨으로 표시하고 평가 보고서에 증거를 추가하세요. 그런 다음 이 보고서를 감사자와 공유하여 제어가 의도한 대로 작동하고 있음을 입증할 수 있습니다.

다음을 사용하는 자동 제어 AWS Config 데이터 소스 유형으로

이 예제는 다음을 사용하는 컨트롤을 보여줍니다. AWS Config 데이터 소스 유형으로. 이것은 에서 가져온 표준 컨트롤입니다. AWS Control Tower 가드레일 프레임워크. Audit Manager는 이 제어 기능을 사용하여 다음을 입증하는 데 도움이 되는 증거를 생성합니다. AWS 다음과 같은 환경을 갖추고 있습니다. AWS Control Tower 가드레일.

제어 세부 정보의 예

-

제어 이름 -

CT-4.1.2: 4.1.2 - Disallow public write access to S3 buckets -

제어 세트 - 이 제어는

Disallow public access제어 세트에 속합니다. 액세스 관리와 관련된 제어 그룹입니다. -

증거 출처 — 개별 데이터 원본

-

데이터 소스 유형 — AWS Config

-

증거 유형 - 규정 준수 검사

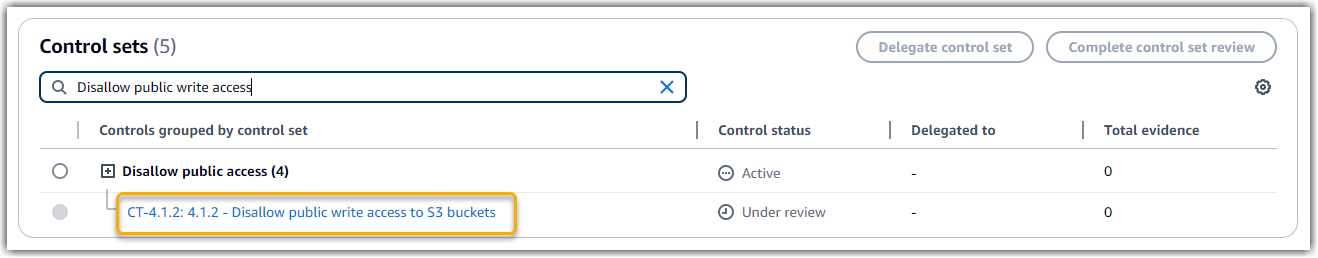

다음 예제에서 이 컨트롤은 다음을 기반으로 생성된 Audit Manager 평가에 나타납니다. AWS Control Tower 가드레일 프레임워크.

평가에는 제어 상태가 표시됩니다. 또한 지금까지 이 대조군에 대해 얼마나 많은 증거가 수집되었는지도 보여줍니다. 여기에서 제어 세트를 검토하도록 위임하거나 직접 검토를 완료할 수 있습니다. 제어 이름을 선택하면 해당 제어의 증거를 비롯한 자세한 정보가 포함된 세부 정보 페이지가 열립니다.

이 제어의 기능

Audit Manager는 이 제어를 사용하여 S3 버킷 정책의 액세스 수준이 충족하기에 너무 관대한지 확인할 수 있습니다. AWS Control Tower 요구 사항. 보다 구체적으로 말하자면, Block Public Access 설정, 버킷 정책, 버킷 액세스 제어 목록 (ACL) 을 확인하여 버킷이 퍼블릭 쓰기 액세스를 허용하지 않는지 확인할 수 있습니다.

Audit Manager가 이러한 제어에 대한 증거를 수집하는 방법

Audit Manager는 다음 단계를 수행하여 이 제어에 대한 증거를 수집합니다.

-

각 제어에 대해 Audit Manager는 제어 설정에 지정된 데이터 소스를 사용하여 범위 내 리소스를 평가합니다. 이 경우 S3 버킷은 리소스이고 AWS Config 데이터 소스 유형입니다. Audit Manager는 특정 결과를 찾습니다. AWS Config 평가 범위에 속하는 각 S3 ACL 버킷의 설정, 정책 및 평가를 위한 규칙 (s3- bucket-public-write-prohibited).

-

리소스 평가 결과는 저장되고 감사자 친화적인 증거로 변환됩니다. Audit Manager는 다음을 사용하는 제어 기능에 대한 규정 준수 검사 증거를 생성합니다. AWS Config 데이터 소스 유형으로 이 증거에는 에서 직접 보고한 규정 준수 점검 결과가 포함되어 있습니다. AWS Config.

-

Audit Manager는 저장된 증거를

CT-4.1.2: 4.1.2 - Disallow public write access to S3 buckets이라고 이름이 지정된 귀하의 평가 내 제어에 첨부합니다.

Audit Manager를 사용하여 이 제어 기능의 규정 준수를 입증하는 방법

증거가 제어 항목에 첨부되면 귀하 본인 또는 대리인이 증거를 검토하여 수정이 필요한지 확인할 수 있습니다.

이 예제에서 Audit Manager는 다음과 같은 판결을 표시할 수 있습니다. AWS Config S3 버킷이 규정을 준수하지 않는다고 명시합니다. 이는 귀하의 S3 버킷 중 하나에 공개 정책을 제한하지 않는 공개 액세스 차단 설정이 있고 사용 중인 정책이 공개 쓰기 액세스를 허용하는 경우 발생할 수 있습니다. 이 문제를 해결하려면 공개 액세스 차단 설정을 업데이트하여 공개 정책을 제한할 수 있습니다. 또는 공개쓰기 액세스를 허용하지 않는 다른 버킷 정책을 사용할 수도 있습니다. 이 수정 조치는 다음과 같은 문제를 해결하는 데 도움이 됩니다. AWS 환경은 다음과 일치합니다. AWS Control Tower 요구 사항.

S3 버킷 액세스 수준이 제어와 일치한다고 판단되면 제어를 검토됨으로 표시하고 귀하의 평가 보고서에 증거를 추가할 수 있습니다. 그런 다음 이 보고서를 감사자와 공유하여 제어가 의도한 대로 작동하고 있음을 입증할 수 있습니다.

다음을 사용하는 자동 제어 AWS API데이터 소스 유형으로서의 호출

이 예제는 다음을 사용하는 사용자 지정 컨트롤을 보여줍니다. AWS API데이터 소스 유형으로서의 호출. Audit Manager는 이 제어 기능을 사용하여 다음을 입증하는 데 도움이 될 수 있는 증거를 생성합니다. AWS 특정 요구 사항에 맞는 환경.

제어 세부 정보의 예

-

제어 이름 -

Password Use -

제어 세트 - 이 제어는

Access Control이라고 하는 제어 세트에 속합니다. ID 및 액세스 관리와 관련된 제어를 그룹화한 것입니다. -

증거 출처 — 개별 데이터 원본

-

데이터 소스 유형 — AWS API통화

-

증거 유형 - 구성 데이터

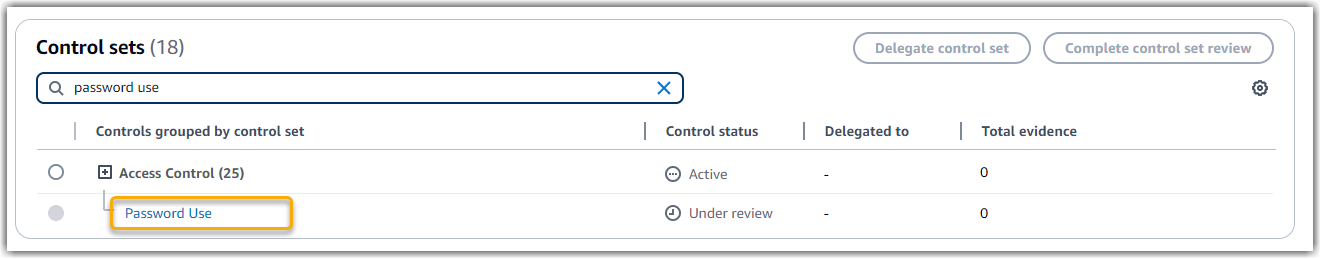

다음 예제에서 이 컨트롤은 사용자 지정 프레임워크에서 생성된 Audit Manager 평가에 나타납니다.

평가에는 제어 상태가 표시됩니다. 또한 지금까지 이 대조군에 대해 얼마나 많은 증거가 수집되었는지도 보여줍니다. 여기에서 제어 세트를 검토하도록 위임하거나 직접 검토를 완료할 수 있습니다. 제어 이름을 선택하면 해당 제어의 증거를 비롯한 자세한 정보가 포함된 세부 정보 페이지가 열립니다.

이 제어의 기능

Audit Manager는 이 사용자 지정 제어를 사용하여 귀하가 충분한 액세스 제어 정책을 가질 수 있도록 도울 수 있습니다. 이 제어를 위해서는 암호를 선택하고 사용할 때 적절한 보안 관행을 따라야 합니다. Audit Manager는 IAM 평가 범위에 속하는 보안 주체에 대한 모든 암호 정책 목록을 검색하여 이를 검증하는 데 도움을 줄 수 있습니다.

Audit Manager가 이러한 제어에 대한 증거를 수집하는 방법

Audit Manager는 다음 단계를 수행하여 이 사용자 지정 제어에 대한 증거를 수집합니다.

-

각 제어에 대해 Audit Manager는 제어 설정에 지정된 데이터 소스를 사용하여 범위 내 리소스를 평가합니다. 이 경우 보안 주체는 IAM 리소스이며, AWS API호출은 데이터 소스 유형입니다. Audit Manager는 특정 IAM API 호출의 응답을 찾습니다 (GetAccountPasswordPolicy). 그런 다음 에 대한 암호 정책을 반환합니다. AWS 계정 이는 평가 범위 내에 있습니다.

-

리소스 평가 결과는 저장되고 감사자 친화적인 증거로 변환됩니다. Audit Manager는 API 호출을 데이터 소스로 사용하는 컨트롤에 대한 구성 데이터 증거를 생성합니다. 이 증거에는 API 응답에서 캡처한 원본 데이터와 데이터가 지원하는 제어 항목을 나타내는 추가 메타데이터가 포함됩니다.

-

Audit Manager는 저장된 증거를

Password Use이라는 이름이 지정된 귀하의 평가 내 사용자 지정 제어에 첨부합니다.

Audit Manager를 사용하여 이 제어 기능의 규정 준수를 입증하는 방법

증거가 제어 항목에 첨부되면 귀하 본인 또는 대리인이 증거를 검토하여 증거가 충분한지 또는 수정이 필요한지 확인할 수 있습니다.

이 예시에서는 증거를 검토하여 API 통화의 응답을 확인할 수 있습니다. GetAccountPasswordPolicy응답에는 계정의 사용자 암호에 대한 복잡성 요구 사항 및 필수 교체 기간이 설명되어 있습니다. 이 API 응답을 다음과 같은 문제에 대한 충분한 암호 액세스 제어 정책이 마련되어 있음을 보여주는 증거로 사용할 수 있습니다. AWS 계정 이는 평가 범위에 포함됩니다. 원하는 경우 제어에 의견을 추가하여 이러한 정책에 대한 추가 의견을 제공할 수도 있습니다.

IAM보안 주체의 암호 정책이 사용자 지정 컨트롤과 일치한다고 판단되면 해당 컨트롤을 검토됨으로 표시하고 평가 보고서에 증거를 추가할 수 있습니다. 그런 다음 이 보고서를 감사자와 공유하여 제어가 의도한 대로 작동하고 있음을 입증할 수 있습니다.

다음을 사용하는 자동화된 제어 AWS CloudTrail 데이터 소스 유형으로

이 예제에서는 다음을 사용하는 컨트롤을 보여줍니다. AWS CloudTrail 데이터 소스 유형으로. 이는 HIPAA보안 규칙 2003 프레임워크에서 가져온 표준 컨트롤입니다. Audit Manager는 이 제어 기능을 사용하여 다음을 입증하는 데 도움이 될 수 있는 증거를 생성합니다. AWS HIPAA요구 사항에 부합하는 환경.

제어 세부 정보의 예

-

제어 이름 -

164.308(a)(5)(ii)(C): Administrative Safeguards - 164.308(a)(5)(ii)(C) -

제어 세트 - 이 제어는

Section 308라고 하는 제어 세트에 속합니다. 이는 관리적 보호 조치와 관련된 프레임워크별 HIPAA 제어 그룹입니다. -

증거 출처 — AWS 관리형 소스 (핵심 제어)

-

기본 데이터 소스 유형 — AWS CloudTrail

-

증거 유형 - 사용자 활동

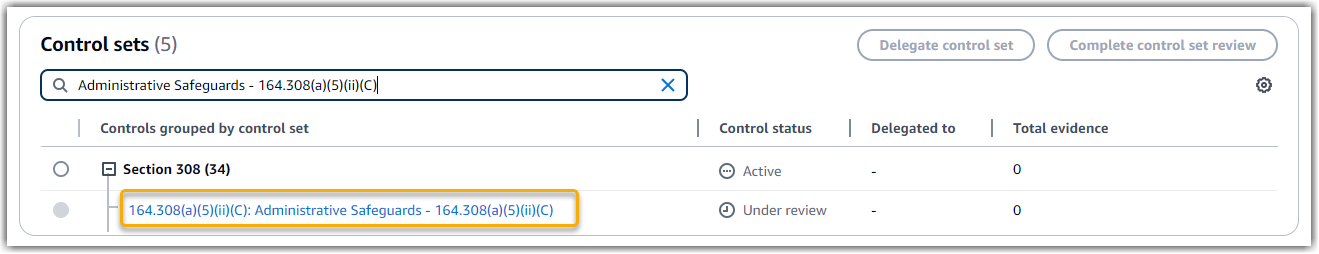

HIPAA프레임워크에서 생성된 Audit Manager 평가에 표시된 제어 기능은 다음과 같습니다.

평가에는 제어 상태가 표시됩니다. 또한 지금까지 이 대조군에 대해 얼마나 많은 증거가 수집되었는지도 보여줍니다. 여기에서 제어 세트를 검토하도록 위임하거나 직접 검토를 완료할 수 있습니다. 제어 이름을 선택하면 해당 제어의 증거를 비롯한 자세한 정보가 포함된 세부 정보 페이지가 열립니다.

이 제어의 기능

이 제어를 위해서는 무단 액세스를 탐지하기 위한 모니터링 절차가 마련되어 있어야 합니다. 무단 액세스의 예로는 누군가가 다단계 인증 (MFA) 을 사용하지 않고 콘솔에 로그인하는 경우를 들 수 있습니다. Audit MFA Manager는 활성화되지 않은 관리 콘솔 로그인 요청을 CloudWatch 모니터링하도록 Amazon을 구성했다는 증거를 제공하여 이러한 제어를 검증할 수 있도록 도와줍니다.

Audit Manager가 이러한 제어에 대한 증거를 수집하는 방법

Audit Manager는 다음 단계를 수행하여 이 제어에 대한 증거를 수집합니다.

-

각 컨트롤에 대해 Audit Manager는 제어 설정에 지정된 증거 소스를 사용하여 범위 내 리소스를 평가합니다. 이 경우 컨트롤은 몇 가지 핵심 컨트롤을 근거 자료로 사용합니다.

각 핵심 컨트롤은 개별 데이터 원본의 관리형 그룹입니다. 이 예제에서 이러한 핵심 컨트롤 (

Configure Amazon CloudWatch alarms to detect management console sign-in requests without MFA enabled) 중 하나는 CloudTrail 이벤트 (monitoring_EnableAlarmActions) 를 기본 데이터 원본으로 사용합니다.Audit Manager는

monitoring_EnableAlarmActions키워드를 사용하여 CloudTrail 로그를 검토하여 기록된 CloudWatch 경보 활성화 작업을 찾습니다 CloudTrail. 그런 다음 평가 범위 내에 있는 관련 이벤트의 로그를 제공합니다. -

리소스 평가 결과는 저장되고 감사자 친화적인 증거로 변환됩니다. Audit Manager는 데이터 소스 CloudTrail 유형으로 사용되는 컨트롤에 대한 사용자 활동 증거를 생성합니다. 이 증거에는 CloudWatch Amazon에서 캡처한 원본 데이터와 데이터가 지원하는 제어를 나타내는 추가 메타데이터가 포함되어 있습니다.

-

Audit Manager는 저장된 증거를

164.308(a)(5)(ii)(C): Administrative Safeguards - 164.308(a)(5)(ii)(C)이라고 이름이 지정된 귀하의 평가 내 제어에 첨부합니다.

Audit Manager를 사용하여 이 제어 기능의 규정 준수를 입증하는 방법

증거가 제어 항목에 첨부되면 귀하 본인 또는 대리인이 증거를 검토하여 수정이 필요한지 확인할 수 있습니다.

이 예시에서는 증거를 검토하여 CloudTrail 기록된 알람 활성화 이벤트를 확인할 수 있습니다. 이 로그를 활성화하지 않은 상태에서 콘솔 로그인이 발생하는 경우를 감지할 수 있는 충분한 모니터링 절차가 마련되어 있음을 보여주는 증거로 사용할 수 있습니다. MFA 원하는 경우 제어에 의견을 추가하여 추가 의견을 제공할 수도 있습니다. 예를 들어 로그에 로그인 없이 여러 번 로그인했다고 표시되는 경우 MFA 문제를 해결한 방법을 설명하는 설명을 추가할 수 있습니다. 콘솔 로그인을 정기적으로 모니터링하면 불일치 및 부적절한 로그인 시도로 인해 발생할 수 있는 보안 문제를 예방할 수 있습니다. 결과적으로 이 모범 사례는 다음과 같은 결과를 얻는 데 도움이 됩니다. AWS HIPAA요구 사항에 부합하는 환경.

모니터링 절차가 제어 기준에 부합한다고 판단되면 해당 제어를 검토됨으로 표시하고 평가 보고서에 증거를 추가할 수 있습니다. 그런 다음 이 보고서를 감사자와 공유하여 제어가 의도한 대로 작동하고 있음을 입증할 수 있습니다.

수동 제어

일부 제어는 자동 증거 수집을 지원하지 않습니다. 여기에는 클라우드에서 생성되지 않는 관찰, 인터뷰 및 기타 이벤트 외에도 물리적 기록 및 서명의 제공에 의존하는 제어가 포함됩니다. 이러한 경우 제어 요구 사항을 충족하고 있음을 입증하는 증거를 수동으로 업로드할 수 있습니다.

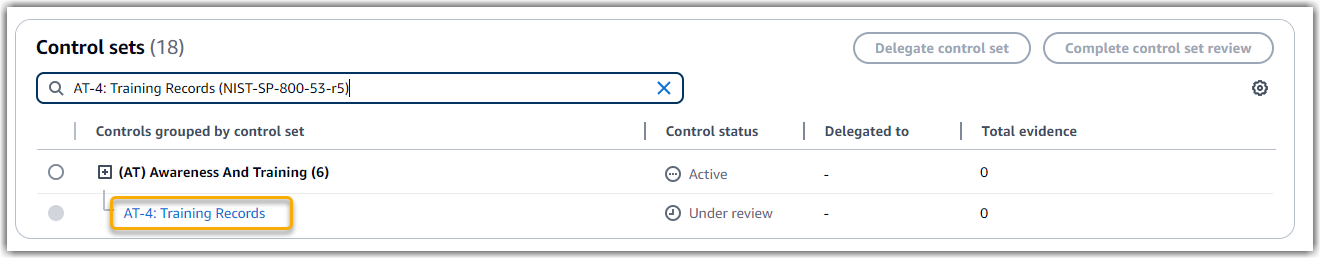

이 예제는 NIST800-53 (Rev. 5) 프레임워크에서 가져온 수동 제어를 보여줍니다. Audit Manager를 사용하여 이 제어의 규정 준수를 입증하는 증거를 업로드하고 저장할 수 있습니다.

제어 세부 정보의 예

-

제어 이름 -

AT-4: Training Records -

컨트롤 세트 —.

(AT) Awareness and training이것은 훈련과 관련된 NIST 컨트롤을 프레임워크별로 그룹화한 것입니다. -

근거 출처 — 개별 데이터 원본

-

데이터 소스 유형 - 수동

-

증거 유형 - 수동

NIST800-53 (수정 버전 5) 낮음-보통-높음 프레임워크에서 생성된 Audit Manager 평가에서 나타난 제어 기능은 다음과 같습니다.

평가에는 제어 상태가 표시됩니다. 또한 지금까지 이 대조군에 대해 얼마나 많은 증거가 수집되었는지도 보여줍니다. 여기에서 제어 세트를 검토하도록 위임하거나 직접 검토를 완료할 수 있습니다. 제어 이름을 선택하면 해당 제어의 증거를 비롯한 자세한 정보가 포함된 세부 정보 페이지가 열립니다.

이 제어의 기능

이 제어를 사용하면 직원이 적절한 수준의 보안 및 개인 정보 보호 교육을 받도록 할 수 있습니다. 특히, 모든 직원을 대상으로 역할에 따라 보안 및 개인 정보 보호 교육 활동을 문서화했음을 입증할 수 있습니다. 또한 교육 기록이 각 개인별로 보관되어 있다는 증거를 제시할 수도 있습니다.

이 제어에 대한 증거를 수동으로 업로드하는 방법

자동 증거를 보완하는 수동 증거를 업로드하려면 수동 증거 업로드를 참조하십시오. AWS Audit Manager. Audit Manager는 업로드된 증거를 이름이 지정된 AT-4: Training Records 평가의 제어 항목에 첨부합니다.

Audit Manager를 사용하여 이 제어 기능의 규정 준수를 입증하는 방법

이 제어를 지원하는 문서가 있는 경우 이를 수동 증거로 업로드할 수 있습니다. 예를 들어 인사 부서에서 직원에게 발행하는 필수 역할 기반 교육 자료의 최신 사본을 업로드할 수 있습니다.

자동 제어를 사용하는 경우와 마찬가지로, 증거 검토(이 경우에는 제공)를 도와줄 이해관계자에게 수동 제어를 위임할 수 있습니다. 예를 들어, 이 규제 항목을 검토하면 의무를 부분적으로만 충족한다는 사실을 알게 될 수 있습니다. 대면 교육에 대한 출석 추적 사본이 없는 경우가 이에 해당할 수 있습니다. HR 이해 관계자에게 제어를 위임한 다음 교육에 참석한 직원 목록을 업로드할 수 있습니다.

제어 기준에 부합한다고 판단되면 검토됨으로 표시하고 귀하의 평가 보고서에 증거를 추가할 수 있습니다. 그런 다음 이 보고서를 감사자와 공유하여 제어가 의도한 대로 작동하고 있음을 입증할 수 있습니다.

데이터 소스 유형이 혼합된 제어(자동 및 수동)

대부분의 경우 제어를 충족시키기 위해서는 자동 증거의 조합과 수동 증거의 조합이 필요합니다. Audit Manager는 제어와 관련된 자동 증거를 제공할 수 있지만, 직접 식별하고 업로드한 수동 증거로 이 데이터를 보완해야 할 수도 있습니다.

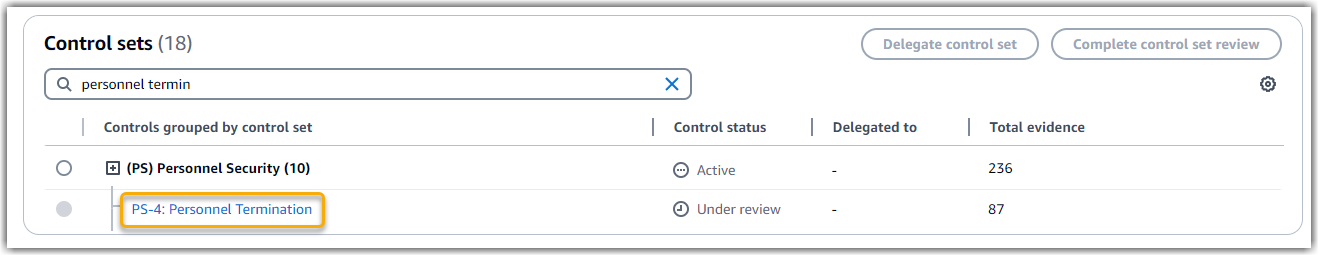

이 예는 수동 증거와 자동 증거의 조합을 사용하는 제어를 보여줍니다. 이것은 NIST800-53 (Rev. 5) 프레임워크에서 가져온 표준 통제입니다. Audit Manager는 이 제어 기능을 사용하여 다음을 입증하는 데 도움이 될 수 있는 증거를 생성합니다. AWS NIST요구 사항에 부합하는 환경.

제어 세부 정보의 예

-

제어 이름 -

Personnel Termination -

컨트롤 세트 —

(PS) Personnel Security (10). 이는 조직 시스템에서 하드웨어 또는 소프트웨어 유지 관리를 수행하는 개인과 관련된 프레임워크별 NIST 제어 그룹입니다. -

증거 출처 — AWS 관리형 (핵심 제어) 및 개별 데이터 소스 (수동)

-

기본 데이터 소스 유형 — AWS API통화, AWS CloudTrail, AWS Config, 매뉴얼

-

증거 유형 — 구성 데이터, 사용자 활동, 규정 준수 검사, 수동 증거)

NIST800-53 (개정판 5) 프레임워크에서 생성된 Audit Manager 평가에 나타난 제어 기능은 다음과 같습니다.

평가에는 제어 상태가 표시됩니다. 또한 지금까지 이 대조군에 대해 얼마나 많은 증거가 수집되었는지도 보여줍니다. 여기에서 제어 세트를 검토하도록 위임하거나 직접 검토를 완료할 수 있습니다. 제어 이름을 선택하면 해당 제어의 증거를 비롯한 자세한 정보가 포함된 세부 정보 페이지가 열립니다.

이 제어의 기능

이 컨트롤을 사용하여 직원이 해고되는 경우 조직 정보를 보호하고 있는지 확인할 수 있습니다. 특히, 시스템 액세스를 비활성화하고 개인의 자격 증명을 취소했음을 입증할 수 있습니다. 또한 해고된 모든 개인이 조직의 관련 보안 프로토콜에 대한 논의가 포함된 퇴사 인터뷰에 참여했음을 입증할 수 있습니다.

Audit Manager가 이러한 제어에 대한 증거를 수집하는 방법

Audit Manager는 다음 단계를 수행하여 이 제어에 대한 증거를 수집합니다.

-

각 컨트롤에 대해 Audit Manager는 제어 설정에 지정된 증거 소스를 사용하여 범위 내 리소스를 평가합니다.

이 경우 컨트롤은 몇 가지 핵심 컨트롤을 근거 자료로 사용합니다. 차례로, 이러한 각 핵심 통제는 개별 데이터 소스에서 관련 증거를 수집합니다 (AWS API통화, AWS CloudTrail, 및 AWS Config). Audit Manager는 이러한 데이터 소스 유형을 사용하여 관련 API 통화, 이벤트 및 CloudTrail 이벤트에 대해 IAM 리소스 (예: 그룹, 키, 정책) 를 평가합니다. AWS Config 규칙.

-

리소스 평가 결과는 저장되고 감사자 친화적인 증거로 변환됩니다. 이 증거에는 각 데이터 소스에서 캡처한 원본 데이터와 데이터가 지원하는 제어 항목을 나타내는 추가 메타데이터가 포함됩니다.

-

Audit Manager는 저장된 증거를

Personnel Termination이라고 이름이 지정된 귀하의 평가 내 제어에 첨부합니다.

이 제어에 대한 증거를 수동으로 업로드하는 방법

자동 증거를 보완하는 수동 증거를 업로드하려면 수동 증거 업로드를 참조하십시오. AWS Audit Manager. Audit Manager는 업로드된 증거를 이름이 지정된 Personnel Termination 평가의 제어 항목에 첨부합니다.

Audit Manager를 사용하여 이 제어 기능의 규정 준수를 입증하는 방법

증거가 제어 항목에 첨부되면 귀하 본인 또는 대리인이 증거를 검토하여 증거가 충분한지 또는 수정이 필요한지 확인할 수 있습니다. 예를 들어, 이 규제 항목을 검토하면 의무를 부분적으로만 충족한다는 사실을 알게 될 수 있습니다. 액세스 권한이 취소되었다는 증거는 있지만 퇴직 인터뷰 사본이 없는 경우가 이에 해당할 수 있습니다. HR 이해관계자에게 관리 권한을 위임하면 담당자가 면접 종료 서류 사본을 업로드할 수 있습니다. 또는 감사 기간 동안 해고된 직원이 없는 경우, 관리 부서에 서명된 서류가 첨부되지 않은 이유를 설명하는 의견을 남길 수 있습니다.

제어 기준에 부합한다고 판단되면 해당 제어를 검토됨으로 표시하고 평가 보고서에 증거를 추가하세요. 그런 다음 이 보고서를 감사자와 공유하여 제어가 의도한 대로 작동하고 있음을 입증할 수 있습니다.