기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS Cloud9의 공유 환경 작업

공유 환경은 여러 사용자가 참여하도록 초대된 AWS Cloud9 개발 환경입니다. 이 항목에서는 AWS Cloud9에서 환경을 공유하기 위한 지침과 공유 환경에 참여하는 방법에 대한 지침을 제공합니다.

소유한 환경에 참여하도록 사용자를 초대하려면 다음과 같은 일련의 절차 중 하나를 수행합니다. 초대하려는 사용자의 유형에 따라 선택합니다.

환경과 동일한 AWS 계정 사용자인 경우 환경과 동일한 계정의 사용자를 초대해야 합니다.

환경과 동일한 AWS 계정의 AWS Cloud9 관리자(특히 AWS 계정 루트 사용자, 관리자 사용자 또는 AWS 관리 정책

AWSCloud9Administrator가 연결된 사용자)인 경우 AWS Cloud9 관리자를 직접 초대해야 합니다. 환경과 동일한 계정에 사용자 초대를 참조하거나 AWS Cloud9 관리자가 자신(또는 동일한 AWS 계정의 다른 사람)을 초대하도록 하세요. 환경과 동일한 계정에 AWS Cloud9 관리자가 자신 또는 다른 사람을 초대를 참조하세요.

공유 환경 사용 사례

공유 환경은 다음 사용 사례에서 유용합니다.

-

페어 프로그래밍(피어 프로그래밍이라고도 함): 두 명의 사용자가 단일 환경에서 동일한 코드를 함께 작업하는 것입니다. 페어 프로그래밍에서는 일반적으로 한 사용자가 코드를 작성하고, 다른 사용자가 그 코드를 관찰합니다. 관찰자는 코드 작성자에게 바로 조언과 피드백을 제공합니다. 이러한 역할은 프로젝트 진행 중 종종 바뀝니다. 공유 환경에서 페어 프로그래머로 구성된 팀은 대체로 단일 머신에서 작업합니다. 한 번에 한 명의 사용자만 코드를 작성할 수 있습니다. 공유 환경을 사용하면 두 사용자는 각자의 컴퓨터에서 동시에 작업할 수 있습니다. 또한 다른 물리적인 사무실에 있더라도 각자의 위치에서 동시에 코드를 작성할 수 있습니다.

-

컴퓨터 공학 수업: 이 기능은 교사 또는 조교가 학생의 환경에 액세스하려고 할 때 유용합니다. 이렇게 하는 이유는 학생의 과제를 검토하거나 실시간으로 환경과 관련된 문제를 해결하기 위한 것일 수 있습니다. 또한 학생은 학습 친구와 함께 공유 과제 프로젝트를 진행하고 단일 환경에서 실시간으로 함께 코드를 작성할 수 있습니다. 학생들은 운영 체제와 웹 브라우저 유형이 다른 위치에 있더라도 이와 같이 함께 작업이 가능합니다.

-

여러 사용자가 실시간으로 동일한 코드에 대해 공동 작업해야 하는 기타 모든 상황

환경 멤버 액세스 역할 정보

AWS Cloud9에서 환경을 공유하거나 공유 환경에 참여하려면 먼저 공유 환경에 대한 액세스 권한 수준을 이해해야 합니다. 이러한 권한 수준을 환경 멤버 액세스 역할이라고 합니다.

AWS Cloud9의 공유 환경은 소유자, 읽기/쓰기, 읽기 전용이라는 세 가지 환경 멤버 액세스 역할을 제공합니다.

-

소유자는 환경에 대한 전체 제어 권한을 가집니다. 각 환경에는 환경 작성자인 소유자가 한 명 있습니다. 소유자는 다음 작업을 수행할 수 있습니다.

-

환경의 멤버 추가, 변경 및 제거

-

파일 열기, 보기 및 편집

-

코드 실행

-

환경 설정 변경

-

다른 멤버와 채팅

-

기존 채팅 메시지 삭제

AWS Cloud9 IDE에서 환경 소유자는 읽기+쓰기 액세스 권한으로 표시됩니다.

-

-

읽기/쓰기 멤버는 다음 작업을 수행할 수 있습니다.

-

파일 열기, 보기 및 편집

-

코드 실행

-

AWS Cloud9 IDE 내에서 다양한 환경 설정 변경

-

다른 멤버와 채팅

-

기존 채팅 메시지 삭제

AWS Cloud9 IDE에서 읽기/쓰기 멤버는 읽기+쓰기 액세스 권한으로 표시됩니다.

-

-

읽기 전용 멤버는 다음 작업을 수행할 수 있습니다.

-

파일 열기 및 보기

-

다른 멤버와 채팅

-

기존 채팅 메시지 삭제

AWS Cloud9 IDE에서 읽기 전용 멤버는 읽기 전용 액세스 권한으로 표시됩니다.

-

사용자가 환경 소유자 또는 멤버가 되기 위해서는 다음 기준 중 하나를 충족해야 합니다.

-

사용자가 AWS 계정 루트 사용자입니다.

-

사용자가 관리자 사용자입니다. 자세한 내용은 IAM 사용 설명서에서 첫 번째 IAM 관리자 및 그룹 만들기를 참조하세요.

-

IAM 그룹에 속한 사용자, 역할을 맡은 사용자 또는 역할을 맡은 페더레이션 사용자. 그리고 이러한 역할 또는 그룹에는 AWS 관리형 정책

AWSCloud9Administrator나AWSCloud9User(또는 멤버만 되려면AWSCloud9EnvironmentMember)가 연결되어 있어야 합니다. 자세한 내용은 AWS 관리형(미리 정의된) 정책을 참조하세요.-

앞서 언급한 정책 중 하나를 IAM 그룹에 연결하기 위해 다음 절차에서 설명하는 대로 AWS Management Console 또는 AWS 명령줄 인터페이스(AWS CLI)를 사용할 수 있습니다.

-

사용자 또는 페더레이션 사용자가 수임할 이전 관리형 정책 중 하나를 사용하여 IAM에서 역할을 만들 수 있습니다. 자세한 내용은 IAM 사용 설명서의 역할 생성을 참조하세요. 사용자 또는 페더레이션 사용자가 역할을 수임하게 하려면 IAM 사용 설명서의 IAM 역할 사용에서 역할 수임 범위를 참조하세요.

-

콘솔을 사용하여 그룹에 AWS Cloud9에 대한 AWS 관리형 정책 연결

다음 절차에서는 콘솔을 사용하여 AWS Cloud9에 대한 AWS 관리형 정책을 그룹에 연결하는 방법을 간략하게 설명합니다.

-

아직 로그인하지 않았다면 AWS Management Console에 로그인합니다.

이 단계에서는 AWS 계정의 IAM 관리자 수준 보안 인증 정보를 사용하여 로그인하는 것이 좋습니다. 이렇게 할 수 없으면 AWS 계정 관리자에게 문의하세요.

-

IAM 콘솔(IAM console)을 엽니다. 이렇게 하려면 콘솔 탐색 모음에서 서비스를 선택합니다. 그런 다음 IAM을 선택합니다.

-

그룹을 선택합니다.

-

그룹의 이름을 선택합니다.

-

권한 탭의 관리형 정책에서 정책 연결을 선택합니다.

-

정책 이름 목록에서 다음 상자 중 하나를 선택합니다.

-

AWSCloud9User(기본 설정) 또는 AWSCloud9Administrator: 그룹의 각 사용자가 환경 소유자가 되도록 합니다.

-

AWSCloud9EnvironmentMember: 그룹의 각 사용자가 멤버만 되도록 합니다.

목록에 이러한 정책 이름 중 하나가 보이지 않으면 표시할 정책 이름을 검색 상자에 입력합니다.

-

-

정책 연결(Attach policies)을 선택합니다.

AWS CLI를 사용하여 그룹에 AWS Cloud9에 대한 AWS 관리형 정책 연결

참고

AWS 관리형 임시 자격 증명을 사용하는 경우 AWS Cloud9 IDE의 터미널 세션을 사용하여 이 섹션의 일부 또는 모든 명령을 실행할 수 없습니다. AWS 보안 모범 사례를 따르기 위해 AWS 관리형 임시 자격 증명은 일부 명령의 실행을 허용하지 않습니다. 대신에 별도의 AWS Command Line Interface(AWS CLI) 설치에서 이러한 명령을 실행할 수 있습니다.

IAM attach-group-policy 명령을 실행하여 AWS Cloud9에 대한 AWS 관리형 정책을 그룹에 연결합니다. 그룹 이름과 정책의 Amazon 리소스 이름(ARN)을 다음과 같이 지정합니다.

aws iam attach-group-policy --group-name MyGroup --policy-arn arn:aws:iam::aws:policy/POLICY_NAME

앞의 명령에서 MyGroup을 그룹의 이름으로 바꿉니다. POLICY_NAME은 다음 AWS 관리형 정책 중 하나의 이름으로 바꿉니다.

-

AWSCloud9User(기본 설정) 또는AWSCloud9Administrator: 그룹의 각 사용자가 환경 소유자가 되도록 합니다. -

AWSCloud9EnvironmentMember: 그룹의 각 사용자가 멤버만 되도록 합니다.

환경과 동일한 계정의 사용자 초대

이 섹션의 지침을 사용하여 AWS 계정에서 소유한 AWS Cloud9 개발 환경을 동일한 계정의 사용자와 공유합니다.

-

초대하려는 사용자가 다음 유형의 사용자 중 하나가 아니라고 가정해 보겠습니다. 초대하려는 사용자에게 해당 환경 멤버 액세스 역할이 이미 있는지 확인합니다. 지침은 환경 멤버 액세스 역할 정보를 참조하십시오.

-

AWS 계정 루트 사용자.

-

관리자 사용자.

-

IAM 그룹에 속한 사용자, 역할을 맡은 사용자 또는 역할을 맡은 페더레이션 사용자. 그리고 이러한 역할 또는 그룹에는 AWS 관리형 정책

AWSCloud9Administrator가 연결되어 있어야 합니다.

-

-

소유하고 있고 사용자를 초대하려는 환경을 아직 열지 않은 경우 해당 환경을 엽니다.

-

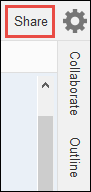

AWS Cloud9 IDE의 메뉴 모음에서 다음 중 하나를 수행합니다.

-

Window, Share(창, 공유)를 선택합니다.

-

[기본 설정(Preferences)] 기어 아이콘 옆에 있는 [공유(Share)]를 선택합니다.

-

-

Share this environment(이 환경 공유) 대화 상자에서 Invite Members(멤버 초대)에 다음 중 하나를 입력합니다.

-

IAM 사용자를 초대하려면 사용자의 이름을 입력합니다.

-

AWS 계정 루트 사용자를 초대하려면

arn:aws:iam::123456789012:root를 입력합니다.123456789012를 사용자의 AWS 계정 ID로 바꿉니다. -

위임된 역할을 가진 사용자 또는 위임된 역할을 가진 페더레이션 사용자를 초대하려면

arn:aws:sts::123456789012:assumed-role/MyAssumedRole/MyAssumedRoleSession을 입력하세요.123456789012를 AWS 계정 ID로 바꾸고MyAssumedRole을 위임된 역할의 이름으로 바꿉니다.MyAssumedRoleSession을 위임된 역할의 세션 이름으로 바꿉니다.

-

-

이 사용자를 읽기 전용 멤버로 설정하려면 [R]을 선택합니다. 이 사용자를 읽기/쓰기 사용자로 설정하려면 [RW]를 선택합니다.

-

[Invite]를 선택합니다.

참고

이 사용자를 읽기/쓰기 멤버로 설정하면 AWS 보안 자격 증명이 위험해 질 수 있는 정보가 포함된 대화 상자가 표시됩니다. 다음 정보는 이 문제에 대해 보다 자세한 배경 지식을 제공합니다.

환경은 신뢰할 수 있는 사람하고만 공유해야 합니다.

읽기/쓰기 멤버는 환경에서 AWS CLI, AWS CloudShell 또는 AWS SDK 코드를 사용하여 대신 에서 조치를 취할 수 있습니다. 게다가 환경 내에서 영구적 AWS 액세스 자격 증명을 저장한 경우 해당 멤버는 이러한 자격 증명을 복사해 환경 외부에서 사용할 수 있습니다.

환경에서 영구적 AWS 액세스 자격 증명을 제거하고 대신 임시 AWS 액세스 자격 증명을 사용한다고 해서 이 문제가 완전히 해결되는 것은 아닙니다. 하지만 멤버(임시 자격 증명은 제한된 시간 동안에만 유효하기 때문에)가 임시 자격 증명을 복사해 환경 외부에서 사용할 수 있는 가능성이 줄어듭니다. 그러나 임시 자격 증명을 통해 읽기/쓰기 멤버는 여전히 환경에서 대신 AWS 내 조치를 취할 수 있습니다.

-

사용자에게 연락하여 이 환경을 열고 사용하기 시작할 수 있다고 알려줍니다.

환경과 동일한 계정의 AWS Cloud9 관리자가 자신 또는 다른 사용자를 초대하도록 하기

참고

AWS 관리형 임시 자격 증명을 사용하는 경우 AWS Cloud9 IDE의 터미널 세션을 사용하여 이 섹션의 일부 또는 모든 명령을 실행할 수 없습니다. AWS 보안 모범 사례를 따르기 위해 AWS 관리형 임시 자격 증명은 일부 명령의 실행을 허용하지 않습니다. 대신에 별도의 AWS Command Line Interface(AWS CLI) 설치에서 이러한 명령을 실행할 수 있습니다.

다음 유형의 사용자는 자신(또는 동일한 AWS 계정의 다른 사용자)을 동일 계정 내 모든 환경에 초대할 수 있습니다.

-

AWS 계정 루트 사용자.

-

관리자 사용자.

-

IAM 그룹에 속한 사용자, 역할을 맡은 사용자 또는 역할을 맡은 페더레이션 사용자. 그리고 이러한 역할 또는 그룹에는 AWS 관리형 정책

AWSCloud9Administrator가 연결되어 있어야 합니다.

초대된 사용자가 이전 유형의 사용자 중 하나가 아니라고 가정해 보겠습니다. 사용자에게 해당 환경 멤버 액세스 역할이 이미 있는지 확인하세요. 지침은 환경 멤버 액세스 역할 정보를 참조하십시오.

사용자를 초대하려면 AWS CLI 또는 AWS CloudShell을 사용하여 AWS Cloud9 create-environment-membership 명령을 실행합니다.

aws cloud9 create-environment-membership --environment-id 12a34567b8cd9012345ef67abcd890e1 --user-arn USER_ARN --permissions PERMISSION_LEVEL

앞서 언급한 명령에서 12a34567b8cd9012345ef67abcd890e1을 환경의 ID로 바꿉니다. PERMISSION_LEVEL을 read-write 또는 read-only로 바꿉니다. USER_ARN은 다음 중 하나로 바꿉니다.

-

IAM 사용자를 초대하려면

arn:aws:iam::123456789012:user/MyUser를 입력합니다.123456789012를 AWS 계정 ID로 바꾸고MyUser를 사용자의 이름으로 바꿉니다. -

AWS 계정 루트 사용자를 초대하려면

arn:aws:iam::123456789012:root를 입력합니다.123456789012를 사용자의 AWS 계정 ID로 바꿉니다. -

위임된 역할을 가진 사용자 또는 위임된 역할을 가진 페더레이션 사용자를 초대하려면

arn:aws:sts::123456789012:assumed-role/MyAssumedRole/MyAssumedRoleSession을 입력하세요.123456789012를 사용자의 AWS 계정 ID로 바꿉니다.MyAssumedRole을 위임된 역할의 이름으로 바꿉니다. 그리고MyAssumedRoleSession을 위임된 역할의 세션 이름으로 바꿉니다.

예를 들어 계정 ID 123456789012에 대한 AWS 계정 루트 사용자를 환경(ID: 12a34567b8cd9012345ef67abcd890e1)에 읽기/쓰기 멤버로 초대하려면 다음 명령을 실행합니다.

aws cloud9 create-environment-membership --environment-id 12a34567b8cd9012345ef67abcd890e1 --user-arn arn:aws:iam::123456789012:root --permissions read-write

참고

AWS CloudShell을 사용하는 경우에는 앞서 언급한 명령에서 접두사 aws를 생략합니다.

공유 환경 열기

공유 환경을 열려면 AWS Cloud9 대시보드를 사용하면 됩니다. AWS Cloud9 IDE를 사용하여 공유 환경에서 작업을 수행하고 완료할 수 있습니다. 예를 들면 파일 작업 및 다른 팀 구성원과의 채팅이 있습니다.

-

해당하는 액세스 정책이 사용자에 대한 그룹 또는 역할에 연결되어 있는지 확인합니다. 자세한 내용은 환경 멤버 액세스 역할 정보를 참조하십시오.

-

다음과 같이 AWS Cloud9 콘솔에 로그인합니다.

-

AWS 계정를 혼자만 사용하는 경우 또는 단일 AWS 계정의 IAM 사용자인 경우 https://console.aws.amazon.com/cloud9/

로 이동합니다. -

조직에서 IAM Identity Center를 사용하는 경우, 로그인 지침은 AWS 계정 관리자에게 문의하세요.

-

교실의 학생인 경우 로그인 지침은 강사에게 문의하십시오.

-

-

AWS Cloud9 대시보드에서 공유 환경을 엽니다. 자세한 내용은 AWS Cloud9에서 환경 열기를 참조하세요.

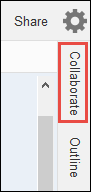

[협업(Collaborate)] 창에서 이 주제의 나머지 부분에서 설명하는 것처럼 다른 멤버와 상호 작용합니다.

참고

Collaborate(협업) 창이 보이지 않으면 Collaborate(협업)를 선택합니다. [협업(Collaborate)] 버튼이 표시되지 않으면 메뉴 모음에서 [창, 협업(Window, Collaborate)]을 선택합니다.

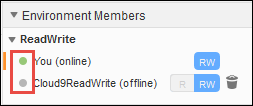

환경 멤버 목록 보기

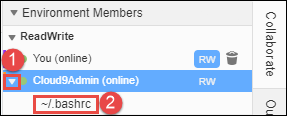

공유 환경이 열려 있는 상태에서협업창에서 확장멤버 환경, 구성원 목록이 표시되지 않는 경우.

각 멤버 옆에 있는 원은 다음과 같이 멤버의 온라인 상태를 나타냅니다.

-

활성 멤버에는 녹색 원이 표시되어 있습니다.

-

오프라인 멤버에는 회색 원이 표시되어 있습니다.

-

유휴 멤버에는 주황색 원이 표시되어 있습니다.

코드를 사용해 환경 멤버의 목록을 가져오려면 다음과 같이 AWS Cloud9 describe environment memberships 작업을 호출합니다.

|

AWS CLI |

|

|

AWS SDK for C++ |

DescribeEnvironmentMembershipsRequest |

|

AWS SDK for Go |

DescribeEnvironmentMemberships, DescribeEnvironmentMembershipsRequest, DescribeEnvironmentMembershipsWithContext |

|

AWS SDK for Java |

DescribeEnvironmentMembershipsRequest, DescribeEnvironmentMembershipsResult |

|

AWS SDK for JavaScript |

|

|

AWS SDK for .NET |

DescribeEnvironmentMembershipsRequest, DescribeEnvironmentMembershipsResponse |

|

AWS SDK for PHP |

|

|

AWS SDK for Python (Boto) |

|

|

AWS SDK for Ruby |

|

|

AWS Tools for Windows PowerShell |

|

|

AWS Cloud9 API |

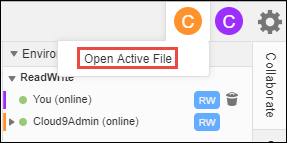

환경 멤버의 활성 파일 열기

공유 환경이 열려 상태에서 메뉴 모음에서 멤버 이름을 선택합니다. Open Active File(활성 파일 열기)을 선택합니다.

환경 멤버의 열어 놓은 파일 열기

-

멤버 목록이 표시되지 않을 경우 공유 환경이 열려 있는 상태로 [협업(Collaborate)] 창에서 [환경 멤버(Environment Members)]를 확장합니다.

-

환경에서 열려고 하는 열린 파일을 소유한 사용자의 이름을 확장합니다.

-

열려는 파일의 이름을 엽니다(두 번 클릭).

환경 멤버의 활성 커서로 이동

-

멤버 목록이 표시되지 않을 경우 공유 환경이 열려 있는 상태로 [협업(Collaborate)] 창에서 [환경 멤버(Environment Members)]를 확장합니다.

-

멤버 이름에 대한 컨텍스트 메뉴를 열고(마우스 오른쪽 버튼 클릭) Show Location(위치 표시)을 선택합니다.

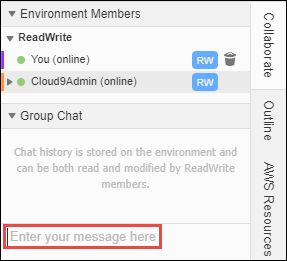

다른 환경 멤버와 채팅

공유 환경이 열려 있는 상태에서, [협업(Collaborate)] 창 하단에서 [여기에 메시지 입력(Enter your message here)]에 채팅 메시지를 입력하고 Enter 키를 누릅니다.

공유 환경에서 채팅 메시지 보기

채팅 메시지 목록이 표시되지 않는 경우, 공유 환경을 연 상태로 Collaborate(협업) 창에서 Group Chat(그룹 채팅)을 확장합니다.

공유 환경에서 채팅 메시지 삭제

공유 환경이 열려 있을 때 Collaborate(협업) 창에서 Group Chat(그룹 채팅)의 채팅 메시지에 대한 컨텍스트 메뉴(마우스 오른쪽 버튼으로 클릭)를 엽니다. 그런 다음, Delete Message(메시지 삭제)를 선택합니다.

참고

채팅 메시지를 삭제하면 환경에서 모든 멤버에 대해 삭제됩니다.

공유 환경에서 모든 채팅 메시지 삭제

공유 환경이 열려 있는 상태에서, Collaborate(협업) 창에서 Group Chat(그룹 채팅)의 아무 곳이나 컨텍스트 메뉴(마우스 오른쪽 버튼으로 클릭)를 선택합니다. 그런 다음, Clear history(기록 삭제)를 선택합니다.

참고

채팅 메시지를 모두 삭제하면 모든 멤버에 대한 환경에서 삭제됩니다.

환경 멤버의 액세스 역할 변경

-

환경을 아직 열지 않은 경우 현재 소유하고 있고 변경하려는 액세스 역할을 가진 멤버가 포함된 환경을 엽니다. 자세한 내용은 AWS Cloud9에서 환경 열기를 참조하세요.

-

멤버 목록이 표시되지 않을 경우 Collaborate(협업) 창에서 Environment Members(환경 멤버)를 확장합니다.

-

다음 작업 중 하나를 수행합니다.

-

변경하려는 액세스 역할을 가진 멤버 이름 옆에서 R 또는 RW를 선택하여 이것을 멤버 소유자 또는 읽기/쓰기로 각각 설정합니다.

-

읽기/쓰기 멤버를 읽기 전용 멤버로 변경하려면 멤버 이름에 대한 컨텍스트 메뉴(마우스 오른쪽 버튼으로 클릭)를 연 다음 Revoke Write Access(쓰기 액세스 취소)를 선택합니다.

-

읽기 전용 멤버를 읽기/쓰기 멤버로 변경하려면 멤버 이름에 대한 컨텍스트 메뉴(마우스 오른쪽 버튼으로 클릭)를 연 다음, Grant Read+Write Access(읽기+쓰기 액세스 부여)를 선택합니다.

참고

이 사용자를 읽기/쓰기 멤버로 설정하면 AWS 보안 자격 증명이 위험해 질 수 있는 정보가 포함된 대화 상자가 표시됩니다. AWS에서 해당 사용자가 여러분을 대신해 조치를 취할 수 있을 것으로 신뢰하지 않는다면 사용자를 읽기/쓰기 멤버로 지정하지 마세요. 자세한 내용은 동일한 계정의 사용자를 환경으로 초대의 관련 참고 사항을 참조하십시오.

-

코드를 사용하여 환경 멤버의 액세스 역할을 변경하려면 다음과 같이 AWS Cloud9 update environment membership 작업을 호출합니다.

|

AWS CLI |

|

|

AWS SDK for C++ |

UpdateEnvironmentMembershipRequest |

|

AWS SDK for Go |

UpdateEnvironmentMembership, UpdateEnvironmentMembershipRequest, UpdateEnvironmentMembershipWithContext |

|

AWS SDK for Java |

UpdateEnvironmentMembershipRequest, UpdateEnvironmentMembershipResult |

|

AWS SDK for JavaScript |

|

|

AWS SDK for .NET |

UpdateEnvironmentMembershipRequest, UpdateEnvironmentMembershipResponse |

|

AWS SDK for PHP |

|

|

AWS SDK for Python (Boto) |

|

|

AWS SDK for Ruby |

|

|

AWS Tools for Windows PowerShell |

|

|

AWS Cloud9 API |

공유 환경에서 사용자 제거

참고

환경 소유자가 아니라면 환경에서 사용자를 제거할 수 없습니다.

환경에서 사용자를 제거해도 IAM에서 제거되는 것은 아닙니다.

-

멤버 목록이 표시되지 않을 경우 공유 환경이 열려 있는 상태로 [협업(Collaborate)] 창에서 [환경 멤버(Environment Members)]를 확장합니다.

-

다음 작업 중 하나를 수행합니다.

-

You(현재 사용자) 옆에서 휴지통 아이콘을 선택합니다.

-

여러분을 위한 컨텍스트(마우스 오른쪽 버튼으로 클릭) 메뉴를 선택한 후 Leave environment(환경 나가기)를 선택합니다.

-

-

메시지가 나타나면 Leave(나가기)를 선택합니다.

코드를 사용하여 공유 환경에서 사용자를 제거하려면 다음과 같이 AWS Cloud9 delete environment membership 작업을 호출합니다.

|

AWS CLI |

|

|

AWS SDK for C++ |

DeleteEnvironmentMembershipRequest |

|

AWS SDK for Go |

DeleteEnvironmentMembership, DeleteEnvironmentMembershipRequest, DeleteEnvironmentMembershipWithContext |

|

AWS SDK for Java |

DeleteEnvironmentMembershipRequest, DeleteEnvironmentMembershipResult |

|

AWS SDK for JavaScript |

|

|

AWS SDK for .NET |

DeleteEnvironmentMembershipRequest, DeleteEnvironmentMembershipResponse |

|

AWS SDK for PHP |

|

|

AWS SDK for Python (Boto) |

|

|

AWS SDK for Ruby |

|

|

AWS Tools for Windows PowerShell |

|

|

AWS Cloud9 API |

다른 공유 멤버 제거

참고

환경에서 내 사용자가 아닌 멤버를 제거하려면 환경 소유자의 보안 인증 정보를 사용하여 AWS Cloud9에 로그인해야 합니다.

멤버를 제거한다고 해서 IAM에서 해당 사용자가 제거되는 것은 아닙니다.

-

환경을 아직 열지 않은 경우 제거하려는 멤버가 포함된 환경을 엽니다. 자세한 내용은 AWS Cloud9에서 환경 열기를 참조하세요.

-

멤버 목록이 표시되지 않을 경우 [협업(Collaborate)] 창에서 [환경 멤버(Environment Members)]를 확장합니다.

-

다음 중 하나를 수행하세요.

-

삭제할 멤버의 이름 옆에 있는 휴지통 아이콘을 선택합니다.

-

삭제하려는 멤버의 이름에 대한 컨텍스트 메뉴(마우스 오른쪽 버튼으로 클릭)를 연 다음, Revoke Access(액세스 취소)를 선택합니다.

-

-

메시지가 나타나면 Remove Member(멤버 제거)를 선택합니다.

코드를 사용하여 환경에서 멤버를 제거하려면 다음과 같이 AWS Cloud9 delete environment membership 작업을 호출합니다.

|

AWS CLI |

|

|

AWS SDK for C++ |

DeleteEnvironmentMembershipRequest |

|

AWS SDK for Go |

DeleteEnvironmentMembership, DeleteEnvironmentMembershipRequest, DeleteEnvironmentMembershipWithContext |

|

AWS SDK for Java |

DeleteEnvironmentMembershipRequest, DeleteEnvironmentMembershipResult |

|

AWS SDK for JavaScript |

|

|

AWS SDK for .NET |

DeleteEnvironmentMembershipRequest, DeleteEnvironmentMembershipResponse |

|

AWS SDK for PHP |

|

|

AWS SDK for Python (Boto) |

|

|

AWS SDK for Ruby |

|

|

AWS Tools for Windows PowerShell |

|

|

AWS Cloud9 API |

환경 공유 모범 사례

환경 공유 시 다음과 같은 모범 사례를 권장합니다.

-

신뢰할 수 있는 읽기/쓰기 멤버만 환경에 초대합니다.

-

EC2 환경의 경우 읽기/쓰기 멤버는 환경 소유자의 AWS 액세스 보안 인증 정보를 사용하여 환경에서 AWS 서비스를 호출할 수 있습니다. 이것은 자신의 보안 인증 정보 대신 사용됩니다. 이를 방지하기 위해 환경 소유자는 환경에 대해 AWS 관리형 임시 자격 증명을 사용 중지할 수 있습니다. 그러나 이렇게 하면 환경 소유자도 호출할 수 없습니다. 자세한 내용은 AWS 관리형 임시 자격 증명을 참조하세요.

-

AWS CloudTrail을 켜 환경에서의 활동을 추적합니다. 자세한 정보는 AWS CloudTrail 사용 설명서를 참조하세요.

-

환경을 생성 및 공유할 때 AWS 계정 루트 사용자를 사용하지 마세요. 대신 계정 내 IAM 사용자를 사용합니다. 자세한 내용은 IAM 사용 설명서에서 첫 액세스에만 해당: 루트 사용자 보안 인증 정보 및 IAM 사용자를 참조하세요.