AWS CloudHSM에서 클러스터 HSM의 자격 증명 및 신뢰성 확인(선택 사항)

AWS CloudHSM에서 클러스터를 초기화하려면 클러스터의 첫 번째 하드웨어 보안 모듈(HSM)이 생성한 인증서 서명 요청(CSR)에 서명합니다. 이에 앞서 HSM의 ID와 신뢰성을 확인하고 싶을 수 있습니다.

참고

이 프로세스는 선택 사항입니다. 하지만 이 프로세스는 클러스터가 초기화될 때까지만 유효합니다. 클러스터가 초기화된 후에는 이 프로세스를 사용하여 인증서를 가져오거나 HSM을 확인할 수 없습니다.

다음 단계를 완료하여 클러스터의 첫 번째 HSM의 ID를 확인할 수 있습니다.

-

인증서 및 CSR 가져오기 – 이 단계에서는 HSM으로부터 세 개의 인증서와 CSR을 가져옵니다. 또한 두 개의 루트 인증서도 가져옵니다. 하나는 AWS CloudHSM에서, 다른 하나는 HSM 하드웨어 제조업체로부터 가져옵니다.

-

인증서 체인 확인 – 이 단계에서는 두 개의 인증서 체인을 만들 수 있는데, 하나는 AWS CloudHSM 루트 인증서에 대한 체인이고 다른 하나는 제조업체 루트 인증서에 대한 체인입니다. 그런 다음 AWS CloudHSM과 하드웨어 제조업체가 모두 HSM의 자격 증명 및 신뢰성을 증명하는지 판단하기 위해 이러한 인증서 체인을 통해 HSM 인증서를 확인합니다.

-

퍼블릭 키 비교 – 이 단계에서는 HSM 인증서 및 클러스터 CSR에서 퍼블릭 키를 추출 및 비교하여 둘이 동일한지 확인합니다. 이렇게 하면 CSR가 신뢰할 수 있는 인증된 HSM에 의해 생성되었음에 안심할 수 있습니다.

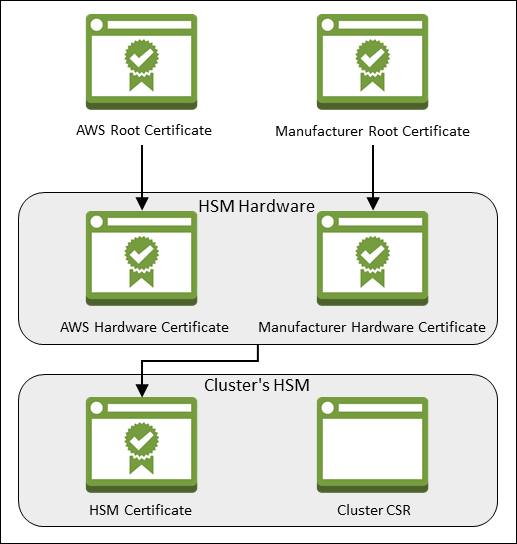

다음 다이어그램은 CSR, 인증서 및 이들의 상호 관계를 보여줍니다. 다음에 나오는 목록은 각 인증서를 정의합니다.

- AWS 루트 인증서

-

AWS CloudHSM의 루트 인증서입니다.

- 제조업체 루트 인증서

-

이것은 하드웨어 제조업체의 루트 인증서입니다.

- AWS 하드웨어 인증서

-

HSM 하드웨어가 플릿에 추가될 때 AWS CloudHSM에서 이 인증서를 만들었습니다. 이 인증서는 AWS CloudHSM이 하드웨어를 소유하고 있음을 어설션합니다.

- 제조업체 하드웨어 인증서

-

HSM 하드웨어 제조업체가 HSM 하드웨어를 생산할 때 이 인증서를 만들었습니다. 이 인증서는 제조업체가 하드웨어를 만들었음을 어셜션합니다.

- HSM 인증서

-

HSM 인증서는 클러스터에서 처음 HSM을 생성할 때 FIPS 검증 하드웨어에 의해 생성됩니다. 이 인증서는 HSM 하드웨어가 HSM을 생성했음을 어셜션합니다.

- 클러스터 CSR

-

첫 번째 HSM이 클러스터 CSR을 생성합니다. 클러스터 CSR에 서명할 때 클러스터를 클레임합니다. 그런 다음 서명된 CSR을 사용하여 클러스터를 초기화할 수 있습니다.

단계 1. HSM에서 인증서 가져오기

HSM의 ID와 신뢰성을 확인하려면 CSR과 5개의 인증서를 얻는 것부터 시작합니다. AWS CloudHSM 콘솔

단계 2. 루트 인증서 가져오기

다음 단계에 따라 AWS CloudHSM 및 제조업체에 대한 루트 인증서를 가져옵니다. 루트 인증서 파일을 CSR 및 HSM 인증서 파일이 들어 있는 디렉터리에 저장합니다.

AWS CloudHSM 및 제조업체 루트 인증서를 가져오는 방법

-

AWS CloudHSM 루트 인증서: AWS_CloudHSM_Root-G1.zip을 다운로드합니다.

-

HSM 유형에 적합한 제조업체 루트 인증서를 다운로드합니다.

hsm1.medium 제조업체 루트 인증서: liquid_security_certificate.zip

hsm2m.medium 제조업체 루트 인증서: liquid_security_certificate.zip

참고

랜딩 페이지에서 각 인증서를 다운로드하려면 다음 링크를 사용합니다.

hsm1.medium의 제조업체 루트 인증서

랜딩 페이지 hsm2m.medium의 제조업체 루트 인증서

랜딩 페이지

[Download Certificate] 링크를 마우스 오른쪽 버튼으로 클릭한 후 [Save Link As...]를 선택해서 인증서 파일을 저장해야 할 수 있습니다.

-

파일을 다운로드한 후 압축을 풉니다.

단계 3. 인증서 체인 확인

이 단계에서는 두 개의 인증서 체인을 만들 수 있는데, 하나는 AWS CloudHSM 루트 인증서에 대한 체인이고 다른 하나는 제조업체 루트 인증서에 대한 체인입니다. 그런 다음 OpenSSL을 사용하여 각 인증서 체인으로 HSM 인증서를 확인합니다.

인증서 체인을 생성하려면 Linux 셸을 엽니다. OpenSSL(대부분의 Linux 셸에서 제공)이 필요하고, 다운로드한 루트 인증서 및 HSM 인증서 파일이 필요합니다. 하지만 이 단계에서는 AWS CLI가 필요하지 않고 셸이 AWS 계정과 연결될 필요가 없습니다.

AWS CloudHSM 루트 인증서로 HSM 인증서를 확인하는 방법

-

다운로드한 루트 인증서 및 HSM 인증서 파일을 저장한 디렉터리로 이동합니다. 다음 명령은 모든 인증서가 현재 디렉터리에 위치하고 기본 파일 이름을 사용한다고 가정합니다.

다음 명령을 사용하여 AWS 하드웨어 인증서와 AWS CloudHSM 루트 인증서를 순서대로 포함시켜 인증서 체인을 생성합니다.

<cluster ID>를 이전에 생성한 클러스터의 ID로 바꿉니다.$cat<cluster ID>_AwsHardwareCertificate.crt \ AWS_CloudHSM_Root-G1.crt \ ><cluster ID>_AWS_chain.crt -

다음 OpenSSL 명령을 사용하여 AWS 인증서 체인으로 HSM 인증서를 확인합니다.

<cluster ID>를 이전에 생성한 클러스터의 ID로 바꿉니다.$openssl verify -CAfile<cluster ID>_AWS_chain.crt<cluster ID>_HsmCertificate.crt<cluster ID>_HsmCertificate.crt: OK

제조업체 루트 인증서로 HSM 인증서를 확인하려면

-

다음 명령을 사용하여 제조업체 하드웨어 인증서와 제조업체 루트 인증서를 순서대로 포함시켜 인증서 체인을 생성합니다.

<cluster ID>를 이전에 생성한 클러스터의 ID로 바꿉니다.$cat<cluster ID>_ManufacturerHardwareCertificate.crt \ liquid_security_certificate.crt \ ><cluster ID>_manufacturer_chain.crt -

다음 OpenSSL 명령을 사용하여 제조업체 인증서 체인으로 HSM 인증서를 확인합니다.

<cluster ID>를 이전에 생성한 클러스터의 ID로 바꿉니다.$openssl verify -CAfile<cluster ID>_manufacturer_chain.crt<cluster ID>_HsmCertificate.crt<cluster ID>_HsmCertificate.crt: OK

4단계. 퍼블릭 키 추출 및 비교

OpenSSL을 사용하여 HSM 인증서 및 클러스터 CSR에서 퍼블릭 키를 추출 및 비교하여 둘이 동일한지 확인합니다.

퍼블릭 키를 비교하려면 Linux 셸을 사용합니다. 대부분의 리눅스 셸에서 사용할 수 있는 OpenSSL이 필요하지만, 이 단계에서는 AWS CLI이 필요하지 않습니다. 셸은 AWS 계정과 연결할 필요가 없습니다.

퍼블릭 키를 추출 및 비교하려면

-

다음 명령을 사용하여 HSM 인증서에서 퍼블릭 키를 추출합니다.

$openssl x509 -in<cluster ID>_HsmCertificate.crt -pubkey -noout ><cluster ID>_HsmCertificate.pub -

다음 명령을 사용하여 클러스터 CSR에서 퍼블릭 키를 추출합니다.

$openssl req -in<cluster ID>_ClusterCsr.csr -pubkey -noout ><cluster ID>_ClusterCsr.pub -

다음 명령을 사용하여 퍼블릭 키를 비교합니다. 퍼블릭 키들이 동일한 경우 다음 명령을 실행해도 출력이 생성되지 않습니다.

$diff<cluster ID>_HsmCertificate.pub<cluster ID>_ClusterCsr.pub

HSM의 ID 및 신뢰성을 확인한 후에는 클러스터 초기화로 넘어갑니다.