기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

프라이빗 레지스트리로 CodeBuild 프로젝트 생성

-

프리 프라이빗 리포지토리 생성 방법에 대한 자세한 내용은 Docker Hub의 리포지토리

를 참조하십시오. 또한 터미널에서 다음 명령을 실행하여 이미지를 가져오고, 이미지의 ID를 확보하고, 새 리포지토리로 푸시할 수 있습니다. docker pull amazonlinux docker images amazonlinux --format {{.ID}} docker tagimage-idyour-username/repository-name:tagdocker login docker pushyour-username/repository-name -

AWS Secrets Manager 사용 설명서의 AWS Secrets Manager 보안 암호 생성의 단계를 따릅니다.

-

3단계의 보안 암호 유형 선택에서 다른 유형의 보안 암호를 선택합니다.

-

키/값 페어에서 Docker Hub 사용자 이름에 대한 키-값 페어와 Docker Hub 암호에 대한 키-값 페어를 하나씩 생성합니다.

-

AWS Secrets Manager 보안 암호 생성의 단계를 계속 따릅니다.

-

키는 Docker Hub 보안 인증에 해당하므로 5단계의 자동 교체 구성 페이지에서 이 옵션을 끕니다.

-

AWS Secrets Manager 보안 암호 생성의 단계에 따라 완료합니다.

자세한 내용은 AWS Secrets Manager란 무엇입니까?를 참조하세요.

-

-

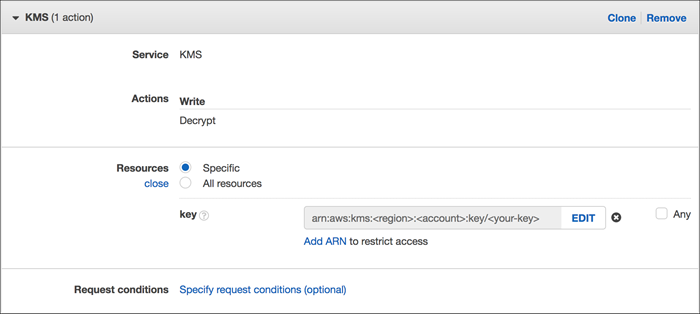

콘솔에서 AWS CodeBuild 프로젝트를 생성하면 CodeBuild가 필요한 권한을 연결합니다. 이외의 AWS KMS 키를 사용하는 경우 서비스 역할에 추가

DefaultEncryptionKey해야 합니다. 자세한 내용은 IAM 사용 설명서의 역할 수정(콘솔)을 참조하세요.Secrets Manager에서 서비스 역할이 작동하려면 최소한

secretsmanager:GetSecretValue권한이 있어야 합니다.

-

콘솔을 사용하여 환경이 프라이빗 레지스트리에 저장되는 프로젝트를 생성하려면 프로젝트를 생성하면서 다음을 수행합니다. 자세한 내용은 빌드 프로젝트 만들기(콘솔)을 참조하세요.

참고

VPC에 프라이빗 레지스트리가 있는 경우 퍼블릭 인터넷 액세스가 가능해야 합니다. CodeBuild는 VPC의 프라이빗 IP 주소에서 이미지를 끌어올 수 없습니다.

-

환경 이미지에서 사용자 지정 이미지를 선택합니다.

-

환경 유형에서 Linux 또는 Windows를 선택합니다.

-

이미지 레지스트리의 경우 다른 레지스트리를 선택합니다.

-

외부 레지스트리 URL에 이미지 위치를 입력하고 레지스트리 보안 인증 - 선택 사항에 Secrets Manager 보안 인증의 ARN 또는 이름을 입력합니다.

참고

현재 리전에 보안 인증이 없을 경우 ARN을 사용해야 합니다. 다른 리전에 있는 보안 인증의 이름은 사용할 수 없습니다.

-