기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

자습서: 입력 조건으로 파이프라인에 대한 변수 확인 규칙 생성

이 자습서에서는 소스 스테이지에서 소스 작업 공급자로 GitHub를 사용하여 파일을 지속적으로 제공하는 파이프라인을 구성합니다. 완성된 파이프 라인은 소스 리포지토리의 소스 파일을 변경할 때 변경 사항을 감지합니다. 파이프라인은 실행된 후, 빌드 스테이지에 진입하기 위해 조건에 제공된 소스 리포지토리 이름 및 브랜치 이름과 비교하여 출력 변수를 확인합니다.

중요

파이프라인 생성의 일환으로 CodePipeline은 고객이 제공하는 S3 아티팩트 버킷을 아티팩트에 사용합니다. (이는 S3 소스 작업에 사용되는 버킷과 다릅니다.) S3 아티팩트 버킷이 파이프라인의 계정과 다른 계정에 있는 경우 S3 아티팩트 버킷을 안전하고 신뢰할 수 AWS 계정 있는에서 소유해야 합니다.

중요

이 절차에서 파이프라인에 추가하는 많은 작업에는 파이프라인을 생성하기 전에 생성해야 하는 AWS 리소스가 포함됩니다. 소스 작업에 대한 AWS 리소스는 항상 파이프라인을 생성하는 리전과 동일한 AWS 리전에서 생성해야 합니다. 예를 들어, 미국 동부(오하이오) 리전에서 파이프라인을 생성하는 경우, CodeCommit 리포지토리도 미국 동부(오하이오) 리전에 있어야 합니다.

파이프라인을 생성할 때 교차 리전 작업을 추가할 수 있습니다. 교차 리전 작업에 대한 AWS 리소스는 작업을 실행하려는 리전과 동일한 AWS 리전에 있어야 합니다. 자세한 내용은 CodePipeline에 교차 리전 작업 추가 단원을 참조하십시오.

이 예제에서는 GitHub(버전 2) 소스 작업과 CodeBuild 빌드 작업이 있는 예제 파이프라인을 사용합니다. 여기서 빌드 스테이지의 입력 조건에 변수가 있는지 확인합니다.

사전 조건

시작하기 전에 다음을 수행해야 합니다.

-

GitHub 계정을 사용하여 GitHub 리포지토리를 만듭니다.

-

GitHub 자격 증명을 준비합니다. AWS Management Console 를 사용하여 연결을 설정하면 GitHub 자격 증명으로 로그인하라는 메시지가 표시됩니다.

-

GitHub(GitHub 앱을 통해)를 파이프라인의 소스 작업으로 설정하기 위한 리포지토리에 대한 연결입니다. GitHub 리포지토리에 대한 연결을 생성하려면 GitHub 연결 섹션을 참조하세요.

1단계: 샘플 소스 파일을 생성하고 GitHub 리포지토리에 추가

이 섹션에서는 파이프라인이 소스 스테이지에 대해 사용하는 리포지토리에 예제 소스 파일을 생성하고 추가합니다. 이 예제에서는 다음을 생성하고 추가합니다.

-

README.md파일.

GitHub 리포지토리를 만든 후 다음 단계를 사용하여 README 파일을 추가합니다.

-

GitHub 리포지토리에 로그인하고 리포지토리를 선택합니다.

-

새 파일을 생성하려면 파일 추가를 선택한 다음 새 파일 생성을 선택합니다. 파일 이름을

README.md로 지정하고 다음 텍스트를 추가합니다.This is a GitHub repository! -

변경 사항 커밋을 선택합니다. 이 자습서의 목적상 다음 예제와 같이 대문자로 표시된 ‘Update’가 포함된 커밋 메시지를 추가합니다.

Update to source files참고

문자열에 대한 규칙 확인은 대소문자를 구분합니다.

README.md파일이 리포지토리의 루트 수준에 있는지 확인합니다.

2단계: 파이프라인 생성

이 단원에서는 다음 작업을 통해 파이프라인을 생성합니다.

-

GitHub 리포지토리 및 작업에 대한 연결이 있는 소스 단계입니다.

-

변수 확인 규칙에 대해 입력 시 조건이 구성된 CodeBuild 빌드 스테이지입니다.

마법사를 사용하여 파이프라인을 생성하려면

-

https://console.aws.amazon.com/codepipeline/

에서 CodePipeline 콘솔에 로그인합니다. -

Welcome(시작) 페이지, 시작하기 페이지 또는 Pipelines(파이프라인) 페이지에서 파이프라인 생성을 선택합니다.

-

1단계: 생성 옵션 선택 페이지의 생성 옵션에서 사용자 지정 파이프라인 빌드 옵션을 선택합니다. Next(다음)를 선택합니다.

-

2단계: 파이프라인 설정 선택의 파이프라인 이름에

MyVarCheckPipeline을 입력합니다. -

CodePipeline은 특성과 가격이 다른 V1 및 V2 유형 파이프라인을 제공합니다. V2 유형은 콘솔에서 선택할 수 있는 유일한 유형입니다. 자세한 내용은 파이프라인 유형을 참조하세요. CodePipeline에 대한 요금 정보는 요금

을 참조하세요. -

Service role(서비스 역할)에서 New service role(새 서비스 역할)을 선택합니다.

참고

역할을 생성하지 않고 기존 CodePipeline 서비스 역할을 사용할 경우 서비스 역할 정책에 대한

codeconnections:UseConnectionIAM 권한을 추가해야 합니다. CodePipeline 서비스 역할에 대한 지침은 CodePipeline 서비스 역할에 권한 추가를 참조하세요. -

고급 설정에서 기본값을 그대로 둡니다.

Next(다음)를 선택합니다.

-

3단계: 소스 스테이지 추가 페이지에서 소스 스테이지를 추가합니다.

-

소스 공급자에서 GitHub(GitHub 앱을 통해)를 선택합니다.

-

연결에서 기존 연결을 선택하거나 새로 생성합니다. GitHub 소스 작업에 대한 연결을 만들거나 관리하려면 GitHub 연결을 참조하세요.

-

리포지토리 이름에서 GitHub 리포지토리의 이름을 선택합니다.

-

브랜치 이름에서 사용할 리포지토리 브랜치를 선택합니다.

-

트리거 없음 옵션이 선택되어 있는지 확인합니다.

Next(다음)를 선택합니다.

-

-

4단계: 빌드 단계 추가에서 빌드 단계를 추가합니다.

-

빌드 공급자에서 AWS CodeBuild를 선택합니다. 리전이 파이프라인 리전으로 기본 설정되도록 합니다.

-

프로젝트 생성을 선택합니다.

-

프로젝트 이름에 이 빌드 프로젝트의 이름을 입력합니다.

-

환경 이미지에서 이미지 관리를 선택합니다. [Operating system]에서 [Ubuntu]를 선택합니다.

-

실행 시간에서 표준을 선택합니다. 이미지에서 aws/codebuild/standard:5.0을 선택합니다.

-

서비스 역할에서 New service role(새 서비스 역할)을 선택합니다.

참고

CodeBuild 서비스 역할의 이름을 기록해 둡니다. 이 자습서의 마지막 단계를 수행하려면 역할 이름이 필요합니다.

-

[Buildspec]의 [빌드 사양(Build specifications)]에서 [빌드 명령 삽입(Insert build commands)]을 선택합니다. 편집기로 전환을 선택하고 빌드 명령에 다음을 붙여 넣습니다.

version: 0.2 #env: #variables: # key: "value" # key: "value" #parameter-store: # key: "value" # key: "value" #git-credential-helper: yes phases: install: #If you use the Ubuntu standard image 2.0 or later, you must specify runtime-versions. #If you specify runtime-versions and use an image other than Ubuntu standard image 2.0, the build fails. runtime-versions: nodejs: 12 #commands: # - command # - command #pre_build: #commands: # - command # - command build: commands: - #post_build: #commands: # - command # - command artifacts: files: - '*' # - location name: $(date +%Y-%m-%d) #discard-paths: yes #base-directory: location #cache: #paths: # - paths -

Continue to CodePipeline(CodePipeline으로 계속)을 선택합니다. 그러면 CodePipeline 콘솔로 돌아가고 구성을 위해 빌드 명령을 사용하는 CodeBuild 프로젝트가 생성됩니다. 빌드 프로젝트는 서비스 역할을 사용하여 AWS 서비스 권한을 관리합니다. 이 단계는 몇 분이 걸릴 수 있습니다.

-

Next(다음)를 선택합니다.

-

-

5단계: 테스트 단계 추가에서 테스트 단계 건너뛰기를 선택한 다음 건너뛰기를 다시 선택하여 경고 메시지를 수락합니다.

Next(다음)를 선택합니다.

-

6단계: 배포 단계 추가 페이지에서 배포 단계 건너뛰기를 선택한 다음 다시 건너뛰기를 선택하여 경고 메시지를 수락합니다. Next(다음)를 선택합니다.

-

7단계: 검토에서 파이프라인 생성을 선택합니다.

2단계: 빌드 스테이지를 편집하여 조건 및 규칙 추가

이 단계에서는 스테이지를 편집하여 변수 확인 규칙에 대한 입력 시 조건을 추가합니다.

-

파이프라인을 선택한 다음 편집을 선택합니다. 빌드 스테이지에 입력 규칙을 추가하려면 선택합니다.

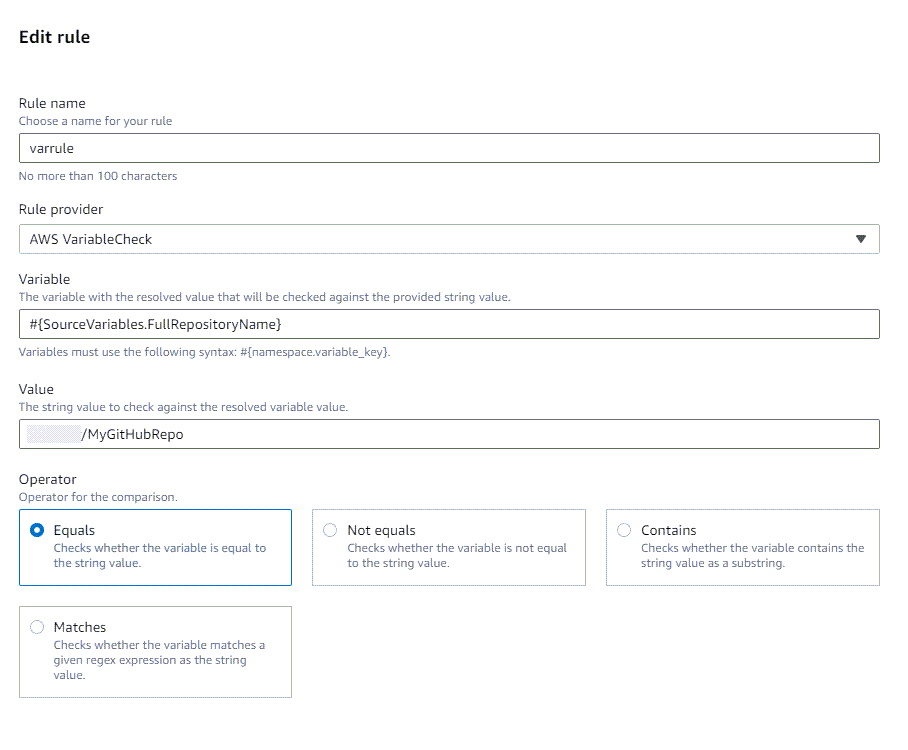

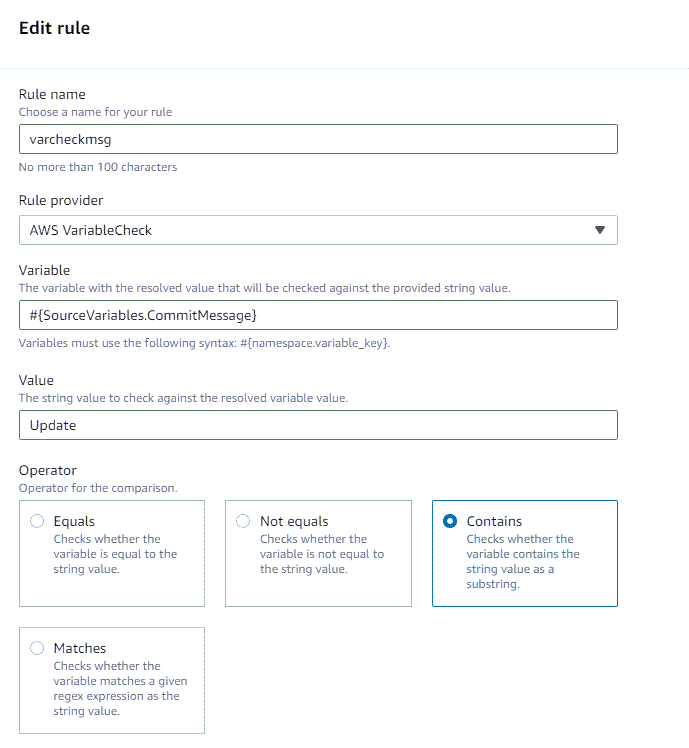

규칙 공급자에서 VariableCheck를 선택합니다.

-

변수에 확인할 변수를 입력합니다. 값에 문자열 값을 입력하여 확인된 변수를 확인합니다. 다음 예제 화면에서는 '같음' 검사에 대해 규칙이 생성되고 '포함' 검사에 대해 다른 규칙이 생성됩니다.

-

저장(Save)을 선택합니다.

완료를 선택합니다.

3단계: 파이프라인 실행 및 확인된 변수 보기

이 단계에서는 변수 확인 규칙의 확인된 값과 결과를 확인합니다.

-

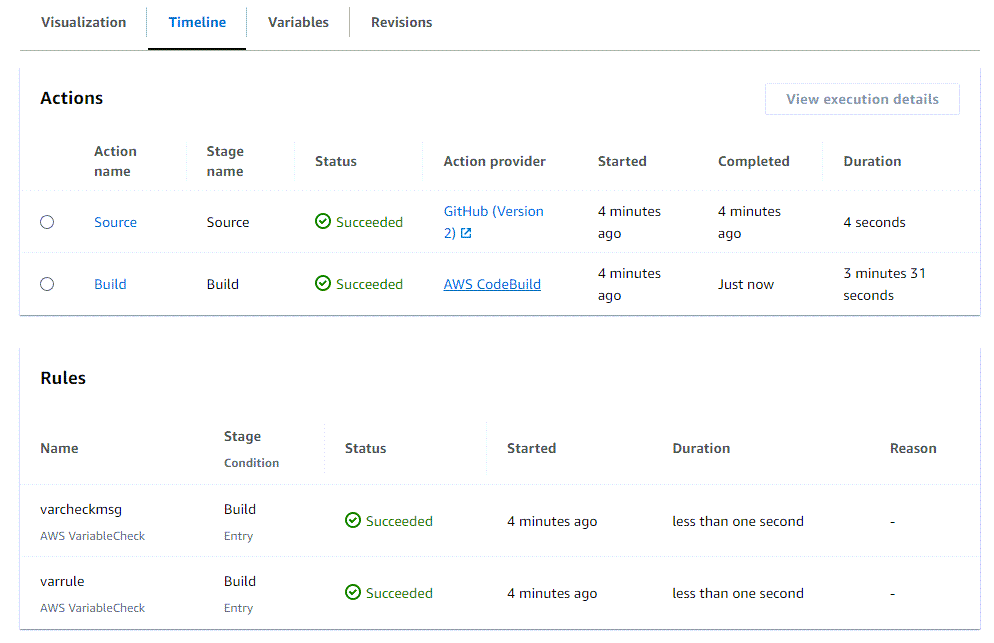

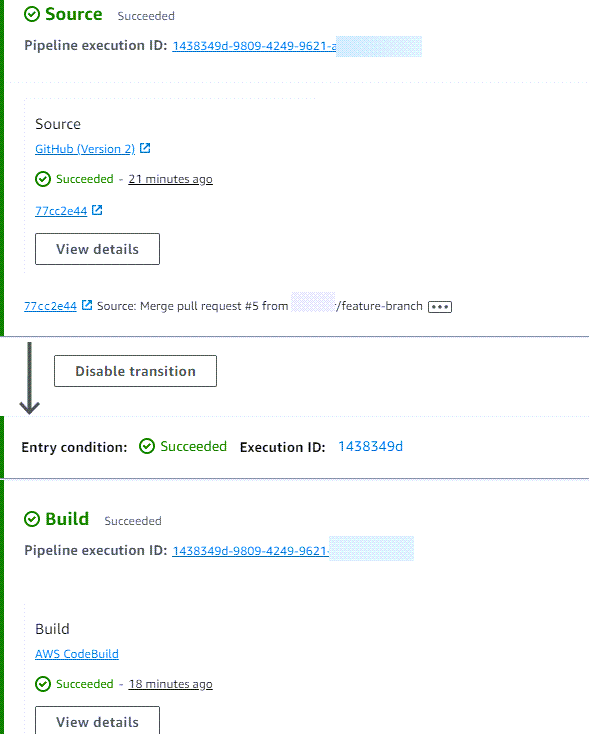

다음 예제와 같이 규칙 확인에 성공한 후 확인된 실행을 확인합니다.

-

타임라인 탭에서 변수 정보를 봅니다.