기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

단일 로그아웃으로 SAML 사용자 로그아웃

Amazon Cognito는 SAML 2.0 단일 로그아웃

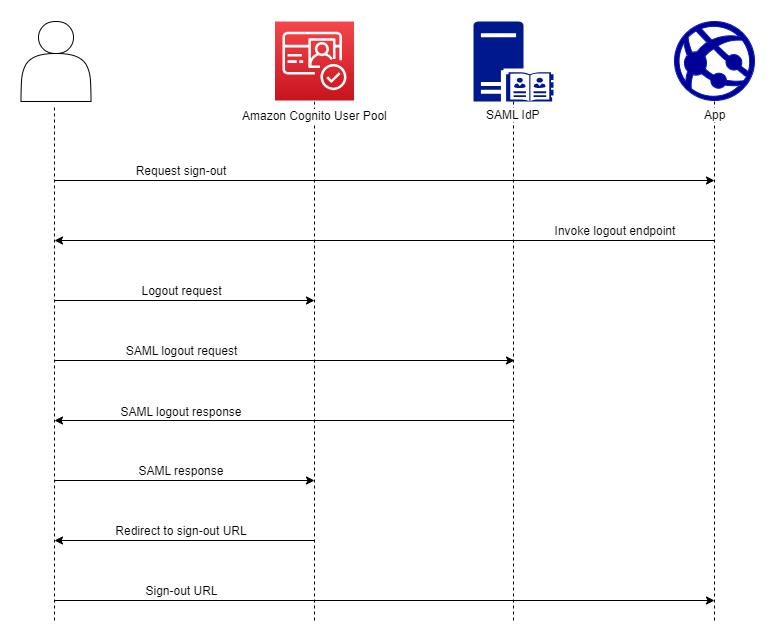

로그아웃 흐름을 지원하도록 SAML IdP를 구성하면 Amazon Cognito는 서명된 SAML 로그아웃 요청을 사용하여 사용자를 IdP로 리디렉션합니다. Amazon Cognito는 IdP 메타데이터의 SingleLogoutService URL에서 리디렉션 위치를 결정합니다. Amazon Cognito는 사용자 풀 서명 인증서로 로그아웃 요청에 서명합니다.

SAML 세션이 있는 사용자를 사용자 풀 /logout 엔드포인트로 연결하면 Amazon Cognito는 다음 요청을 사용하여 SAML 사용자를 IdP 메타데이터에 지정된 SLO 엔드포인트로 리디렉션합니다.

https://[SingleLogoutService endpoint]? SAMLRequest=[encoded SAML request]& RelayState=[RelayState]& SigAlg=http://www.w3.org/2001/04/xmldsig-more#rsa-sha256& Signature=[User pool RSA signature]

그런 다음 사용자는 IdP에서 LogoutResponse를 사용하여 saml2/logout 엔드포인트로 돌아갑니다. IdP는 HTTP POST 요청으로 LogoutResponse를 전송해야 합니다. 그런 다음 Amazon Cognito는 초기 로그아웃 요청에서 리디렉션 대상으로 리디렉션합니다.

SAML 제공업체는 두 개 이상의 AuthnStatement가 포함된 LogoutResponse를 보낼 수 있습니다. 이 유형의 응답에서 첫 번째 AuthnStatement의 sessionIndex는 원래 사용자를 인증한 SAML 응답의 sessionIndex와 일치해야 합니다. sessionIndex가 다른 AuthnStatement에 있는 경우 Amazon Cognito는 세션을 인식하지 못하며 사용자는 로그아웃되지 않습니다.