기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS Device Farm의 AWS 리전 VPC 간 Amazon

Device Farm 서비스는 미국 서부(오레곤)(us-west-2) 리전에만 있습니다. Amazon Virtual Private Cloud(Amazon VPC)를 사용하여 Device Farm 을 사용하여 다른 AWS 리전의 Amazon Virtual Private Cloud에 있는 서비스에 연결할 수 있습니다. Device Farm과 서비스가 같은 리전에 있는 경우 Device Farm - 레거시와 함께 Amazon VPC 엔드포인트 서비스 사용 (권장되지 않음)을 참조하세요.

다른 리전에 있는 개인 서비스에 액세스하는 방법은 두 가지입니다. 가 아닌 다른 리전에 서비스가 있는 경우 VPC 피어링을 사용하여 해당 리전을 의 Device Farm과 VPC 상호 작용하는 다른 리전과 피어링VPC할 us-west-2수 있습니다us-west-2. 그러나 여러 리전에 서비스가 있는 경우 Transit Gateway를 사용하면 더 간단한 네트워크 구성으로 해당 서비스에 액세스할 수 있습니다.

자세한 내용은 Amazon VPC 피어링 가이드의 피어링 시나리오를 참조하세요. VPC

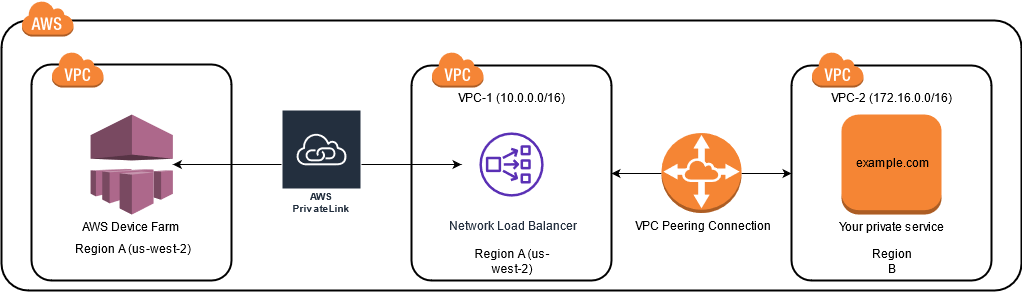

VPC AWS Device FarmVPCs의 서로 다른 리전에서 에 대한 피어링 개요

서로 다른 리전VPCs에서 두 개를 피어링할 수 있습니다. 단, 중복되지 않는 CIDR 블록이 있는 경우에 한합니다. 이렇게 하면 모든 프라이빗 IP 주소가 고유하고 의 모든 리소스가 어떤 형태의 네트워크 주소 변환() 없이도 서로 VPCs 해결할 수 있습니다NAT. CIDR 표기법에 대한 자세한 내용은 RFC 4632

이 주제에는 Device Farm(VPC-1이라고 함)이 미국 서부(오레곤)(us-west-2) 리전에 위치한 리전 간 예제 시나리오가 포함되어 있습니다. 이 예제VPC의 두 번째(VPC-2라고 함)는 다른 리전에 있습니다.

| VPC 구성 요소 | VPC-1 | VPC-2 |

|---|---|---|

| CIDR | 10.0.0.0/16 | 172.16.0.0/16 |

중요

둘 간에 피어링 연결을 설정하면 의 보안 태세가 변경될 VPCs 수 있습니다VPCs. 또한 라우팅 테이블에 새 항목을 추가하면 내 리소스의 보안 태세가 변경될 수 있습니다VPCs. 보안 요구 사항을 충족하는 환경 설정 구현은 사용자에 달려 있습니다. 자세한 내용은 공동 책임 모델

다음 다이어그램은 예제의 구성 요소와 구성 요소 간의 상호 작용을 보여줍니다.

주제

- AWS Device FarmVPC에서 Amazon을 사용하기 위한 사전 조건

- 1단계: VPC-1과 VPC-2 사이의 피어링 연결 설정

- 2단계: VPC-1 및 VPC-2의 라우팅 테이블 업데이트

- 3단계: 대상 그룹 생성

- 4단계: Network Load Balancer 생성

- 5단계: 를 VPC Device Farm에 연결하는 VPC 엔드포인트 서비스 생성

- 6단계: VPC 와 Device Farm 간에 VPC 엔드포인트 구성 생성

- 7단계: VPC 엔드포인트 구성을 사용하기 위한 테스트 실행 생성

- Transit Gateway를 사용하여 확장 가능한 네트워크 생성

AWS Device FarmVPC에서 Amazon을 사용하기 위한 사전 조건

이 예제는 다음을 필요로 합니다.

-

중복되지 VPCs 않는 CIDR 블록이 포함된 서브넷으로 구성된 2개.

-

VPC-1은

us-west-2리전에 있어야 하며 가용 영역us-west-2a,us-west-2b및 에 대한 서브넷을 포함해야 합니다us-west-2c.

서브넷 생성 VPCs 및 구성에 대한 자세한 내용은 Amazon VPC 피어링 가이드의 VPCs 및 서브넷 작업을 참조하세요.

1단계: VPC-1과 VPC-2 사이의 피어링 연결 설정

중첩되지 않는 CIDR 블록이 VPCs 포함된 두 블록 간에 피어링 연결을 설정합니다. 이렇게 하려면 Amazon VPC 피어링 가이드의 피어링 연결 생성 및 수락을 참조하세요. VPC 이 주제의 리전 간 시나리오 및 Amazon VPC 피어링 가이드 를 사용하여 다음 예제 피어링 연결 구성이 생성됩니다.

- 이름

-

Device-Farm-Peering-Connection-1 - VPC ID(요청자)

-

vpc-0987654321gfedcba (VPC-2) - 계정

-

My account - 리전

-

US West (Oregon) (us-west-2) - VPC ID(수용자)

-

vpc-1234567890abcdefg (VPC-1)

참고

새 VPC 피어링 연결을 설정할 때 피어링 연결 할당량을 참조해야 합니다. 자세한 내용은 Amazon 피어링 가이드의 Amazon VPC 할당량을 참조하세요. VPC

2단계: VPC-1 및 VPC-2의 라우팅 테이블 업데이트

피어링 연결을 설정한 후에는 두 개 간에 대상 경로를 설정VPCs하여 두 개 간에 데이터를 전송해야 합니다. 이 라우팅을 설정하려면 VPC-1의 라우팅 테이블을 수동으로 업데이트하여 VPC-2의 서브넷을 가리키거나 그 반대의 경우도 마찬가지입니다. 이렇게 하려면 Amazon VPC 피어링 가이드의 VPC 피어링 연결에 대한 라우팅 테이블 업데이트를 참조하세요. 이 주제의 리전 간 시나리오와 Amazon VPC 피어링 가이드 를 사용하여 다음 예제 라우팅 테이블 구성이 생성됩니다.

| VPC 구성 요소 | VPC-1 | VPC-2 |

|---|---|---|

| 라우팅 테이블 ID | rtb-1234567890abcdefg | rtb-0987654321gfedcba |

| 로컬 주소 범위 | 10.0.0.0/16 | 172.16.0.0/16 |

| 대상 주소 범위 | 172.16.0.0/16 | 10.0.0.0/16 |

3단계: 대상 그룹 생성

대상 경로를 설정한 후 요청을 VPC-2로 라우팅하도록 -1에서 Network Load Balancer를 구성할 수 있습니다. VPC

Network Load Balancer는 먼저 요청이 전송되는 IP 주소를 포함하는 대상 그룹을 포함해야 합니다.

대상 그룹 생성

-

VPC-2에서 대상으로 지정할 서비스의 IP 주소를 식별합니다.

-

이러한 IP 주소는 피어링 연결에 사용되는 서브넷의 구성원이어야 합니다.

-

대상 IP 주소는 고정적이고 변경할 수 없어야 합니다. 서비스에 동적 IP 주소가 있는 경우 정적 리소스(예: Network Load Balancer)를 타겟팅하고 해당 정적 리소스가 실제 대상으로 요청을 라우팅하는 것을 고려해 보세요.

참고

-

하나 이상의 독립 실행형 Amazon Elastic Compute Cloud(Amazon EC2) 인스턴스를 대상으로 하는 경우 에서 Amazon EC2 콘솔을 연 https://console.aws.amazon.com/ec2/

다음 인스턴스를 선택합니다. -

Amazon EC2 인스턴스의 Amazon EC2 Auto Scaling 그룹을 대상으로 하는 경우 Amazon EC2 Auto Scaling 그룹을 Network Load Balancer 에 연결해야 합니다. 자세한 내용은 Amazon Auto Scaling 사용 설명서의 Auto Scaling 그룹에 로드 밸런서 연결을 참조하세요. EC2 Auto Scaling

그런 https://console.aws.amazon.com/ec2/

다음 에서 Amazon EC2 콘솔을 열고 네트워크 인터페이스 를 선택할 수 있습니다. 여기에서 각 가용 영역에 있는 Network Load Balancer의 각 네트워크 인터페이스에 대한 IP 주소를 볼 수 있습니다.

-

-

-

VPC-1에서 대상 그룹을 생성합니다. 자세한 정보는 Network Load Balancer 사용 설명서의 Network Load Balancer 대상 그룹 생성을 참조하세요.

다른 의 서비스에 대한 대상 그룹에는 다음 구성이 VPC 필요합니다.

-

대상 타입 선택에서 IP 주소를 선택합니다.

-

에서 로드 밸런서를 호스팅VPC할 를 VPC선택합니다. 주제 예제의 경우 VPC-1입니다.

-

대상 등록 페이지에서 VPC-2의 각 IP 주소에 대한 대상을 등록합니다.

네트워크에서 기타 프라이빗 IP 주소를 선택하세요.

가용 영역 에서 VPC-1에서 원하는 영역을 선택합니다.

IPv4 주소 에서 VPC-2 IP 주소를 선택합니다.

포트의 경우 사용하고 있는 포트를 선택하세요.

-

아래에서 보류 중인 것으로 포함을 선택하세요. 주소 지정을 마치면 보류 중인 대상 등록을 선택하세요.

-

이 항목의 크로스 리전 시나리오와 Network Load Balancer 사용 설명서를 사용하여 대상 그룹 구성에는 다음 값이 사용됩니다.

- 대상 유형

-

IP addresses - 대상 그룹 이름

-

my-target-group - 프로토콜/포트

-

TCP : 80 - VPC

-

vpc-1234567890abcdefg (VPC-1) - 네트워크

-

Other private IP address - 가용 영역

-

all - IPv4 주소

-

172.16.100.60 - 포트

-

80

4단계: Network Load Balancer 생성

3단계에서 설명한 대상 그룹을 사용하여 Network Load Balancer를 생성하세요. 이 작업을 수행하려면 Network Load Balancer 생성을 참조하세요.

이 항목의 크로스 리전 시나리오를 사용하면 Network Load Balancer 구성 예제에 다음 값이 사용됩니다.

- 로드 밸런서 이름

-

my-nlb - 스킴

-

Internal - VPC

-

vpc-1234567890abcdefg (VPC-1) - 매핑

-

us-west-2a-subnet-4i23iuufkdiufsloius-west-2b-subnet-7x989pkjj78nmn23jus-west-2c-subnet-0231ndmas12bnnsds - 프로토콜/포트

-

TCP : 80 - 대상 그룹

-

my-target-group

5단계: 를 VPC Device Farm에 연결하는 VPC 엔드포인트 서비스 생성

Network Load Balancer를 사용하여 VPC 엔드포인트 서비스를 생성할 수 있습니다. 이 VPC 엔드포인트 서비스를 통해 Device Farm은 인터넷 게이트웨이, NAT 인스턴스 또는 연결과 같은 추가 인프라 없이 VPC-2에서 서비스에 VPN 연결할 수 있습니다.

이렇게 하려면 Amazon VPC 엔드포인트 서비스 생성을 참조하세요.

6단계: VPC 와 Device Farm 간에 VPC 엔드포인트 구성 생성

이제 VPC 및 Device Farm 간에 프라이빗 연결을 설정할 수 있습니다. Device Farm을 사용하면 공용 인터넷을 통해 프라이빗 서비스를 노출시키지 않고 테스트할 수 있습니다. 이렇게 하려면 Device Farm에서 VPC 엔드포인트 구성 생성을 참조하세요.

이 주제의 교차 리전 시나리오를 사용하면 예제 VPC 엔드포인트 구성에 다음 값이 사용됩니다.

- 이름

-

My VPCE Configuration - VPCE 서비스 이름

-

com.amazonaws.vpce.us-west-2.vpce-svc-1234567890abcdefg - 서비스 DNS 이름

-

devicefarm.com

7단계: VPC 엔드포인트 구성을 사용하기 위한 테스트 실행 생성

6단계에 설명된 VPC 엔드포인트 구성을 사용하는 테스트 실행을 생성할 수 있습니다. 자세한 내용은 Device Farm에서 테스트 실행 생성 또는 세션 생성을 참조하세요.

Transit Gateway를 사용하여 확장 가능한 네트워크 생성

둘 이상의 를 사용하여 확장 가능한 네트워크를 생성하려면 Transit Gateway를 사용하여 네트워크 전송 허브 역할을 하여 VPCs 및 온프레미스 네트워크를 상호 연결할 VPCs수 있습니다. Device Farm과 동일한 리전VPC에서 Transit Gateway를 사용하도록 를 구성하려면 Device Farm을 사용한 Amazon VPC 엔드포인트 서비스에 따라 프라이빗 IP 주소를 기반으로 다른 리전의 리소스를 대상으로 지정할 수 있습니다.

Transit Gateway에 대한 자세한 내용은 Amazon Transit Gateways 가이드의 Transit Gateway란 무엇입니까?를 참조하세요. VPC