기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS Direct Connect 게이트웨이에 허용되는 접두사 상호 작용

허용된 접두사가 전송 게이트웨이 및 가상 프라이빗 게이트웨이와 상호 작용하는 방법을 알아봅니다. 자세한 내용은 Routing policies and BGP communities 단원을 참조하십시오.

가상 프라이빗 게이트웨이 연결

이 접두사 목록(IPv4 and IPv6)은 동일한 CIDR 또는 보다 작은 CIDR 범위를 Direct Connect 게이트웨이에 공급할 수 있는 필터로 작동합니다. 접두사를 VPC CIDR 블록과 같거나 넓은 범위로 설정해야 합니다.

참고

허용 목록은 필터 역할만 하며 연결된 VPC CIDR만 고객 게이트웨이에 알립니다.

CIDR 10.0.0.0/16이 포함된 VPC가 가상 프라이빗 게이트웨이에 연결된 시나리오를 고려해 보십시오.

-

허용된 접두사 목록이 22.0.0.0/24로 설정되면 22.0.0.0/24는 10.0.0.0/16과 동일하거나 그보다 넓지 않으므로 라우팅을 수신하지 못합니다.

-

허용된 접두사 목록이 10.0.0.0/24로 설정되면 10.0.0.0/24는 10.0.0.0/16과 동일하지 않으므로 라우팅을 수신하지 못합니다.

-

허용된 접두사 목록이 10.0.0.0/15로 설정되면 이 IP 주소는 10.0.0.0/16보다 넓으므로 10.0.0.0/16을 수신하게 됩니다.

허용된 접두사를 제거하거나 추가할 때 해당 접두사를 사용하지 않는 트래픽은 영향을 받지 않습니다. 업데이트 중에는 상태가 associated에서 updating(으)로 바뀝니다. 기존 접두사를 수정하면 해당 접두사를 사용하는 트래픽만 지연될 수 있습니다.

트랜짓 게이트웨이 연결

전송 게이트웨이 연결의 경우 Direct Connect 게이트웨이에서 허용된 접두사 목록을 제공합니다. 이 목록은 전송 게이트웨이에 연결된 VPC에 CIDR이 할당되지 않은 경우에도 Direct Connect에 들어오고 나가는 온프레미스을 전송 게이트웨이로 라우팅합니다. 허용되는 접두사는 게이트웨이 유형에 따라 다르게 작동합니다.

-

전송 게이트웨이 연결의 경우 입력된 허용된 접두사만 온프레미스에 광고됩니다. 이는 Direct Connect 게이트웨이 ASN에서 시작된 것으로 표시됩니다.

-

가상 프라이빗 게이트웨이의 경우 입력된 허용된 접두사는 같거나 더 작은 CIDR을 허용하는 필터 역할을 합니다.

CIDR 10.0.0.0/16이 포함된 VPC가 전송 게이트웨이에 연결된 시나리오를 고려해 보세요.

-

허용된 접두사 목록이 22.0.0.0/24로 설정되면 전송 가상 인터페이스의 BGP를 통해 22.0.0.0/24를 수신합니다. 허용된 접두사 목록에 있는 접두사를 직접 제공하기 때문에 10.0.0.0/16은 수신하지 못합니다.

-

허용된 접두사 목록이 10.0.0.0/24로 설정되면 전송 가상 인터페이스의 BGP를 통해 10.0.0.0/24를 수신합니다. 허용된 접두사 목록에 있는 접두사를 직접 제공하기 때문에 10.0.0.0/16은 수신하지 못합니다.

-

허용된 접두사 목록이 10.0.0.0/8로 설정되면 전송 가상 인터페이스의 BGP를 통해 10.0.0.0/8을 수신합니다.

여러 전송 게이트웨이가 Direct Connect 게이트웨이에 연결된 경우 허용된 접두사 중복은 허용되지 않습니다. 예를 들어 10.1.0.0/16을 포함하는 허용된 접두사 목록이 있는 전송 게이트웨이와 10.2.0.0/16 및 0.0.0.0/0을 포함하는 허용된 접두사 목록이 있는 두 번째 전송 게이트웨이가 있는 경우 두 번째 전송 게이트웨이의 연결을 0.0.0.0/0으로 설정할 수 없습니다. 0.0.0.0/0에는 모든 IPv4 네트워크가 포함되므로 Direct Connect 게이트웨이에 연결된 게이트웨이에 연결된 경우 0.0.0.0/0을 구성할 수 없습니다. 허용된 경로가 Direct Connect 게이트웨이에 있는 하나 이상의 기존 허용 경로와 겹친다는 오류가 반환됩니다.

허용된 접두사를 제거하거나 추가할 때 해당 접두사를 사용하지 않는 트래픽은 영향을 받지 않습니다. 업데이트 중에는 상태가 associated에서 updating(으)로 바뀝니다. 기존 접두사를 수정하면 해당 접두사를 사용하는 트래픽만 지연될 수 있습니다.

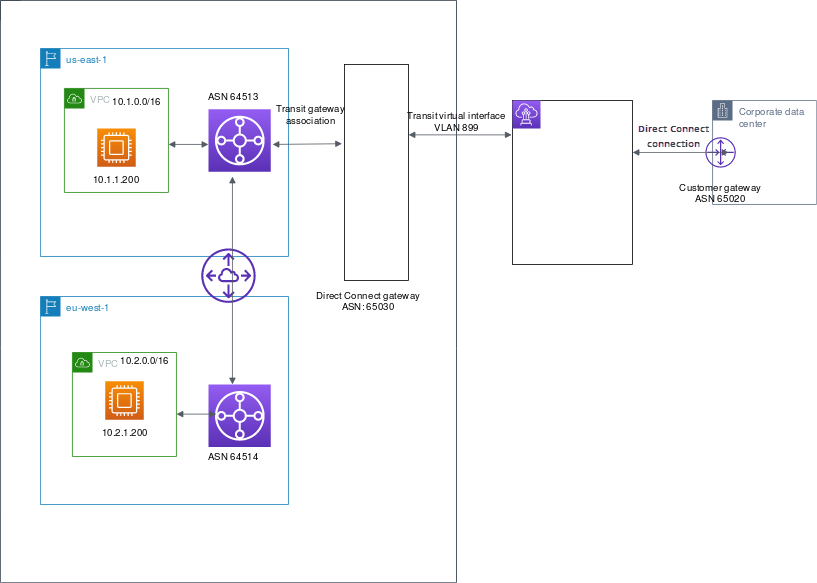

예: 전송 게이트웨이 구성에서 접두사 허용

기업 데이터 센터에 액세스해야 하는 서로 다른 두 AWS 리전에 인스턴스가 있는 구성을 고려합니다. 이 구성에 대해 다음 리소스를 구성할 수 있습니다.

-

각 리전의 전송 게이트웨이.

-

전송 게이트웨이 피어링 연결.

-

Direct Connect 게이트웨이.

-

전송 게이트웨이 중 하나(us-east-1에 있는 게이트웨이)와 Direct Connect 게이트웨이 간의 전송 게이트웨이 연결입니다.

-

온프레미스 위치와 AWS Direct Connect 위치의 전송 가상 인터페이스.

리소스에 대해 다음과 같은 옵션이 있습니다.

-

Direct Connect 게이트웨이: ASN을 65030으로 설정합니다. 자세한 내용은 Direct Connect 게이트웨이 생성 단원을 참조하십시오.

-

전송 가상 인터페이스: VLAN을 899로 설정하고 ASN을 65020으로 설정합니다. 자세한 내용은 Direct Connect 게이트웨이에 대한 전송 가상 인터페이스 생성 단원을 참조하십시오.

-

전송 게이트웨이와 Direct Connect 게이트웨이 연결: 허용된 접두사를 10.0.0.0/8로 설정합니다.

이 CIDR 블록은 두 VPC CIDR 블록을 모두 포함합니다. 자세한 내용은 Direct Connect와 전송 게이트웨이를 연결하거나 연결 해제합니다. 단원을 참조하십시오.

-

VPC 라우팅: 10.2.0.0 VPC의 트래픽을 라우팅하려면 VPC 라우팅 테이블에 목적지가 0.0.0.0/0이고 전송 게이트웨이 ID가 타겟인 경로를 생성합니다. 전송 게이트웨이 라우팅에 관해 자세한 내용은 Amazon VPC 사용 설명서의 전송 게이트웨이에 대한 라우팅을 참조하세요.