기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Amazon EBS 암호화 예제

암호화된 EBS 리소스를 생성할 때 볼륨 생성 파라미터 또는 KMS 또는 인스턴스에 대한 블록 디바이스 매핑에 다른 고객 관리형 키를 지정하지 않는 한 계정의 기본 EBS 키 for AMI 암호화로 암호화됩니다.

다음 예제에서는 볼륨 및 스냅샷의 암호화 상태를 관리할 수 있는 방법을 보여줍니다. 암호화 사례의 전체 목록은 암호화 결과표를 참조하십시오.

예제:

암호화되지 않은 볼륨(활성화되지 않은 암호화 기본 제공) 복원

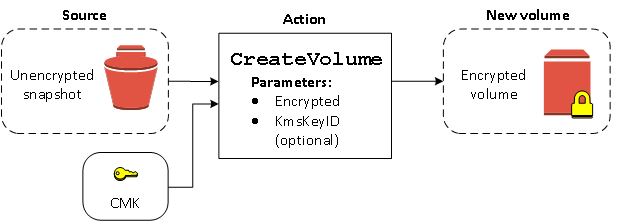

암호화 기본 제공을 활성화하지 않은 상태에서는 암호화되지 않은 스냅샷에서 복원한 볼륨이 기본적으로 암호화되지 않습니다. 그러나 Encrypted 파라미터와, 선택적으로, KmsKeyId 파라미터를 설정하여, 결과로 얻은 볼륨을 암호화할 수 있습니다. 다음 다이어그램에서 프로세스를 보여 줍니다.

KmsKeyId 파라미터를 종료하면 기본 KMS 키 for EBS 암호화를 사용하여 결과 볼륨이 암호화됩니다. 볼륨을 다른 KMS 키로 암호화하려면 KMS 키 ID를 지정해야 합니다.

자세한 내용은 Amazon EBS 볼륨 생성 단원을 참조하십시오.

암호화되지 않은 볼륨(활성화된 암호화 기본 제공) 복원

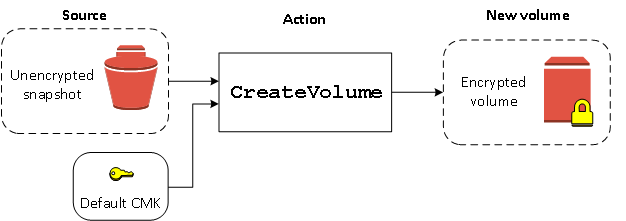

기본적으로 암호화를 활성화한 경우 암호화되지 않은 스냅샷에서 복원된 볼륨에는 암호화가 필수이며 기본 KMS 키를 사용하기 위해 암호화 파라미터가 필요하지 않습니다. 다음 다이어그램은 이러한 간단한 기본 사례를 보여 줍니다.

복원된 볼륨을 대칭 고객 관리형 암호화 키로 암호화하려면 Encrypted에서처럼 KmsKeyId 및 암호화되지 않은 볼륨(활성화되지 않은 암호화 기본 제공) 복원 파라미터를 모두 입력해야 합니다.

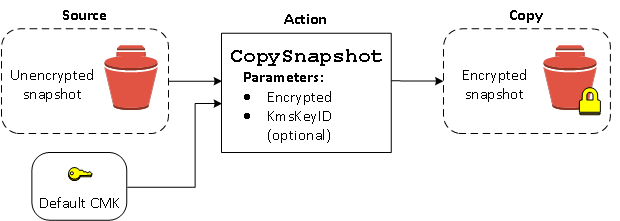

암호화되지 않은 스냅샷(활성화되지 않은 암호화 기본 제공) 복사

암호화 기본 제공을 활성화하지 않은 상태에서는 암호화되지 않은 스냅샷의 사본이 기본적으로 암호화되지 않습니다. 그러나 Encrypted 파라미터와, 선택적으로, KmsKeyId 파라미터를 설정하여, 결과로 얻은 볼륨을 암호화할 수 있습니다. KmsKeyId를 생략하면 결과 스냅샷이 기본 KMS 키로 암호화됩니다. 볼륨을 다른 대칭 암호화 KMS 키로 암호화하려면 KMS 키 ID를 지정해야 합니다.

다음 다이어그램에서 프로세스를 보여 줍니다.

암호화되지 않은 스냅샷을 암호화된 스냅샷에 복사한 다음 암호화된 스냅샷에서 볼륨을 생성하여 EBS 볼륨을 암호화할 수 있습니다. 자세한 내용은 Amazon EBS 스냅샷 복사 단원을 참조하십시오.

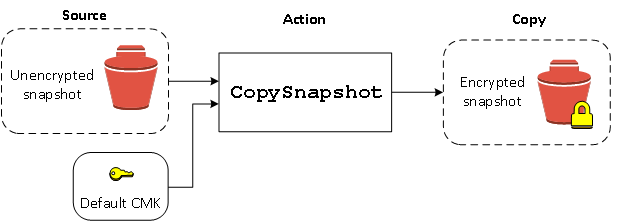

암호화되지 않은 스냅샷(활성화된 암호화 기본 제공) 복사

기본적으로 암호화를 활성화한 경우 암호화되지 않은 스냅샷의 사본에는 암호화가 필수이며 기본 KMS 키를 사용하는 경우 암호화 파라미터가 필요하지 않습니다. 다음 다이어그램에서 기본 사례를 보여 줍니다.

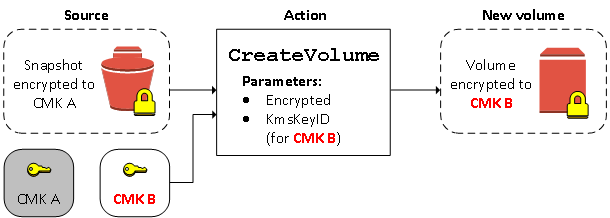

암호화된 볼륨의 재암호화

CreateVolume 작업이 암호화된 스냅샷에서 작동하는 경우 다른 KMS 키로 다시 암호화할 수 있습니다. 다음 다이어그램에서 프로세스를 보여 줍니다. 이 예제에서는 KMS 키 A와 KMS 키 B라는 두 가지 KMS 키를 소유합니다. 소스 스냅샷은 KMS 키 A로 암호화됩니다. 볼륨을 생성하는 동안 KMS 키 B의 KMS 키 ID가 파라미터로 지정되면 소스 데이터가 자동으로 복호화된 다음 KMS 키 B로 다시 암호화됩니다.

자세한 내용은 Amazon EBS 볼륨 생성 단원을 참조하십시오.

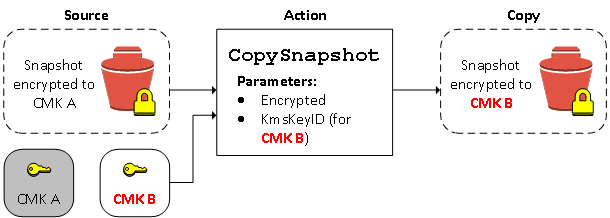

암호화된 스냅샷의 재암호화

복사 중에 스냅샷을 암호화할 수 있으므로 이미 암호화된 스냅샷에 새 대칭 암호화 KMS 키를 적용할 수 있습니다. 결과 복사본에서 복원된 볼륨은 새 KMS 키를 통해서만 액세스할 수 있습니다. 다음 다이어그램에서 프로세스를 보여 줍니다. 이 예제에서는 KMS 키 A와 KMS 키 B라는 두 가지 KMS 키를 소유합니다. 소스 스냅샷은 KMS 키 A로 암호화됩니다. 복사 중에 KMS 키 B의 KMS 키 ID가 파라미터로 지정되면 소스 데이터가 KMS 키 B로 자동으로 다시 암호화됩니다.

관련된 시나리오에서 자신과 공유된 스냅샷의 복사본에 새 암호화 파라미터를 적용하도록 선택할 수도 있습니다. 기본적으로 복사는 스냅샷 소유자가 공유하는 KMS 키로 암호화됩니다. 그러나 제어하는 다른 KMS 키를 사용하여 공유 스냅샷의 사본을 생성하는 것이 좋습니다. 이렇게 하면 원래 KMS 키가 손상되거나 소유자가 어떤 이유로든 KMS 키를 취소하는 경우 볼륨에 대한 액세스가 보호됩니다. 자세한 내용은 암호화 및 스냅샷 복사 단원을 참조하십시오.

암호화된 볼륨과 암호화되지 않은 볼륨 간 데이터 마이그레이션

암호화된 볼륨과 암호화되지 않은 볼륨에 모두 액세스할 수 있는 경우, 둘 사이에서 자유롭게 데이터를 전송할 수 있습니다. EC2는 암호화 및 복호화 작업을 투명하게 수행합니다.

예를 들어 rsync 명령을 사용하여 데이터를 복사합니다. 다음 명령에서 소스 데이터는 /mnt/source에 있고 대상 볼륨은 /mnt/destination에 마운트되어 있습니다.

[ec2-user ~]$sudo rsync -avh --progress/mnt/source//mnt/destination/

예를 들어 robocopy 명령을 사용하여 데이터를 복사합니다. 다음 명령에서 소스 데이터는 D:\에 있고 대상 볼륨은 E:\에 마운트되어 있습니다.

PS C:\>robocopyD:\sourcefolderE:\destinationfolder/e /copyall /eta

숨겨진 폴더로 인한 잠재적 문제를 방지하기 위해 전체 볼륨을 복사하는 대신 폴더를 사용하는 것이 좋습니다.

암호화 결과

다음 표에서는 가능한 각 설정 조합에 대한 암호화 결과를 설명합니다.

| 암호화를 활성화합니까? | 암호화를 기본 설정합니까? | 볼륨의 소스 | 기본값(고객 관리형 키가 지정되지 않음) | 사용자 지정(고객 관리형 키가 지정됨) |

|---|---|---|---|---|

| 아니요 | 아니요 | 새(빈) 볼륨 | 암호화되지 않음 | 해당 사항 없음 |

| 아니요 | 아니요 | 암호화되지 않은 소유 스냅샷 | 암호화되지 않음 | |

| 아니요 | 아니요 | 암호화된 소유 스냅샷 | 동일한 키로 암호화됨 | |

| 아니요 | 아니요 | 암호화되지 않은 공유 스냅샷 | 암호화되지 않음 | |

| 아니요 | 아니요 | 암호화된 공유 스냅샷 | 기본 고객 관리형 키로 암호화됨* | |

| 예 | 아니요 | 새 볼륨 | 기본 고객 관리형 키로 암호화됨 | 지정된 고객 관리형 키로 암호화됨** |

| 예 | 아니요 | 암호화되지 않은 소유 스냅샷 | 기본 고객 관리형 키로 암호화됨 | |

| 예 | 아니요 | 암호화된 소유 스냅샷 | 동일한 키로 암호화됨 | |

| 예 | 아니요 | 암호화되지 않은 공유 스냅샷 | 기본 고객 관리형 키로 암호화됨 | |

| 예 | 아니요 | 암호화된 공유 스냅샷 | 기본 고객 관리형 키로 암호화됨 | |

| 아니요 | 예 | 새(빈) 볼륨 | 기본 고객 관리형 키로 암호화됨 | 해당 사항 없음 |

| 아니요 | 예 | 암호화되지 않은 소유 스냅샷 | 기본 고객 관리형 키로 암호화됨 | |

| 아니요 | 예 | 암호화된 소유 스냅샷 | 동일한 키로 암호화됨 | |

| 아니요 | 예 | 암호화되지 않은 공유 스냅샷 | 기본 고객 관리형 키로 암호화됨 | |

| 아니요 | 예 | 암호화된 공유 스냅샷 | 기본 고객 관리형 키로 암호화됨 | |

| 예 | 예 | 새 볼륨 | 기본 고객 관리형 키로 암호화됨 | 지정된 고객 관리형 키로 암호화됨 |

| 예 | 예 | 암호화되지 않은 소유 스냅샷 | 기본 고객 관리형 키로 암호화됨 | |

| 예 | 예 | 암호화된 소유 스냅샷 | 동일한 키로 암호화됨 | |

| 예 | 예 | 암호화되지 않은 공유 스냅샷 | 기본 고객 관리형 키로 암호화됨 | |

| 예 | 예 | 암호화된 공유 스냅샷 | 기본 고객 관리형 키로 암호화됨 |

* AWS 계정 및 리전의 EBS 암호화에 사용되는 기본 고객 관리형 키입니다. 기본적으로 EBS AWS 관리형 키 전용이거나 고객 관리형 키를 지정할 수 있습니다.

** 이는 시작할 때 볼륨에 지정된 고객 관리형 키입니다. 이 고객 관리형 키는 AWS 계정 및 리전의 기본 고객 관리형 키 대신 사용됩니다.