기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Amazon EMR에서 Kerberos 아키텍처 옵션

Amazon EMR과 함께 Kerberos를 사용할 때 이 섹션에 나열된 아키텍처 중에서 선택할 수 있습니다. 선택하는 아키텍처에 관계없이 동일한 단계를 사용하여 Kerberos를 구성합니다. 보안 구성을 생성하고, 클러스터를 생성할 때 보안 구성 및 호환 가능한 클러스터별 Kerberos 옵션을 지정하며, KDC의 사용자 보안 주체와 일치하는 클러스터의 Linux 사용자를 위한 HDFS 디렉터리를 생성합니다. 각 아키텍처의 구성 옵션 및 예제 구성에 대한 설명은 Amazon EMR에서 Kerberos 구성 단원을 참조하세요.

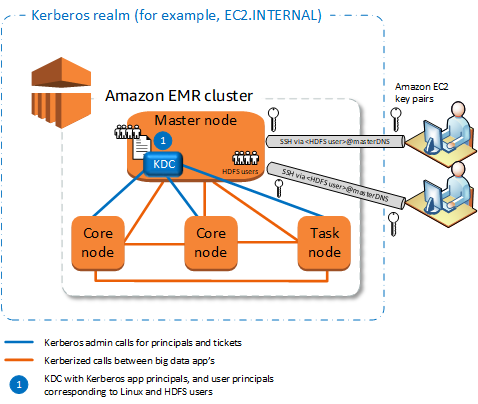

클러스터 전용 KDC(프라이머리 노드의 KDC)

이 구성은 Amazon EMR 릴리스 5.10.0 이상에서 사용할 수 있습니다.

장점

-

Amazon EMR은 KDC의 완전한 소유권을 가집니다.

-

EMR 클러스터의 KDC는 Microsoft Active Directory 또는 AWS Managed Microsoft AD와 같은 중앙 집중식 KDC 구현으로부터 독립적입니다.

-

KDC는 클러스터 내의 로컬 노드에 대해서만 인증을 관리하기 때문에 성능에 미치는 영향은 최소화됩니다.

-

선택적으로 다른 Kerberos 인증을 사용하는 클러스터는 KDC를 외부 KDC로 참조할 수 있습니다. 자세한 내용은 외부 KDC - 서로 다른 클러스터의 프라이머리 노드 단원을 참조하십시오.

고려 사항 및 제한 사항

-

Kerberos 인증을 사용하는 클러스터는 서로 인증할 수 없으므로 애플리케이션은 상호 작용할 수 없습니다. 클러스터 애플리케이션이 상호 작용해야 하는 경우 클러스터 간에 교차 영역 신뢰를 구축하거나 하나의 클러스터를 다른 클러스터의 외부 KDC로 구축해야 합니다. 교차 영역 신뢰가 구축된 경우 KDC에는 다른 Kerberos 영역이 있어야 합니다.

-

각 사용자에 대한 HDFS 디렉터리와 함께 KDC 사용자 보안 주체에 해당하는 프라이머리 노드의 EC2 인스턴스에서 Linux 사용자를 생성해야 합니다.

-

사용자 보안 주체는 EC2 프라이빗 키 파일 및

kinit자격 증명을 사용하여 SSH를 사용하는 클러스터에 연결해야 합니다.

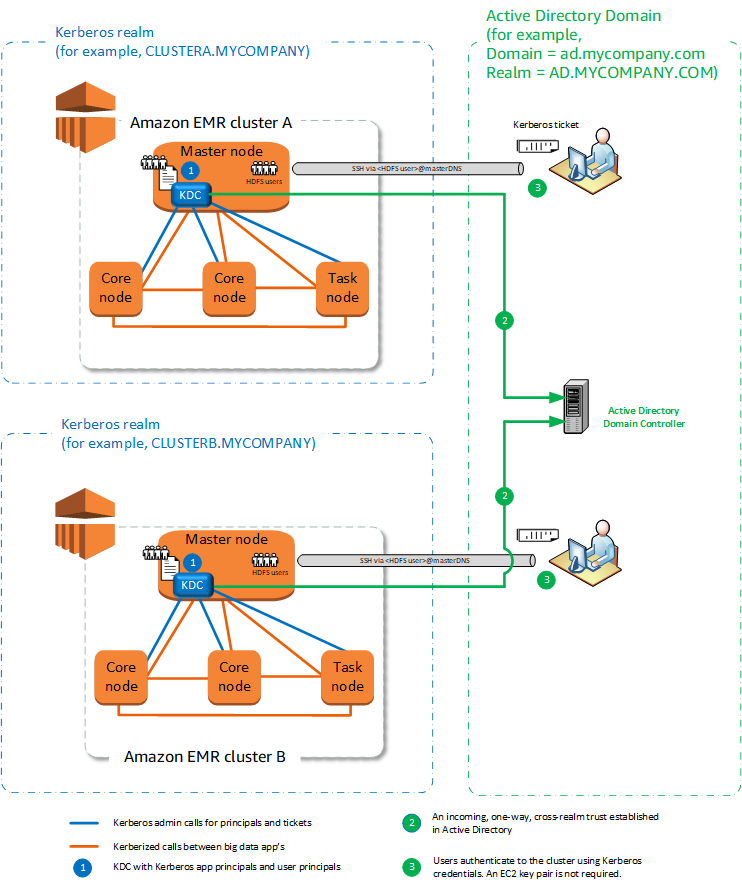

교차 영역 신뢰

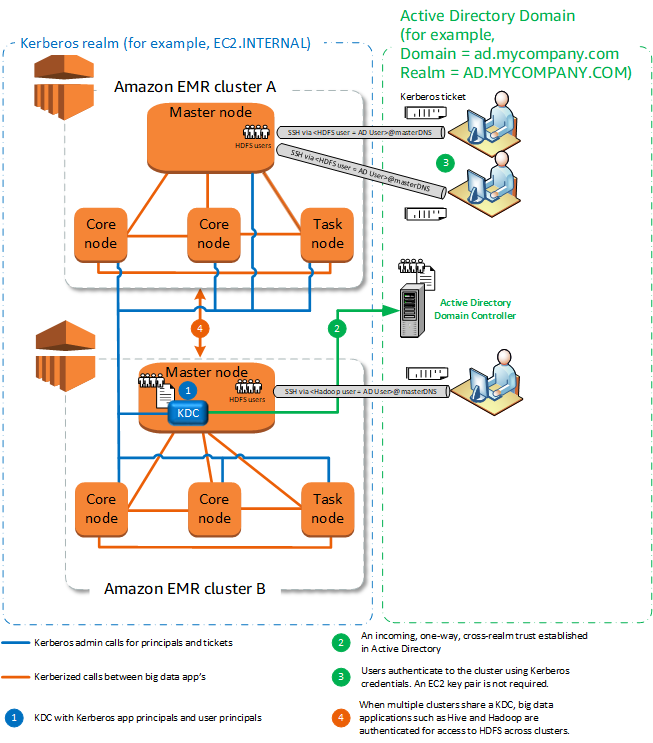

교차 영역 신뢰에서 다른 Kerberos 영역의 보안 주체(주로 사용자들)는 자체 KDC를 소유한 Kerberos 기반 EMR 클러스터의 애플리케이션 구성 요소를 인증합니다. 프라이머리 노드의 KDC는 두 KDC에 모두 존재하는 교차 영역 보안 주체를 사용하여 다른 KDC와 신뢰 관계를 구축합니다. 보안 주체의 이름과 암호가 각 KDC에서 정확하게 일치합니다. 다음 다이어그램과 같이 교차 영역 신뢰는 Active Directory 구현에 가장 일반적입니다. 외부 MIT KDC 또는 다른 Amazon EMR 클러스터의 KDC에 대한 교차 영역 신뢰도 지원됩니다.

장점

-

KDC가 설치된 EMR 클러스터는 KDC의 완전한 소유권을 유지합니다.

-

Active Directory를 통해 Amazon EMR은 KDC의 사용자 보안 주체에 해당하는 Linux 사용자를 자동으로 생성합니다. 각 사용자에 대해 HDFS 디렉터리를 여전히 생성해야 합니다. 또한 Active Directory 도메인의 사용자 보안 주체는 EC2 프라이빗 키 파일 없이

kinit자격 증명을 사용하여 Kerberos 인증을 사용하는 클러스터에 액세스할 수 있습니다. 따라서 클러스터 사용자 간에 프라이빗 키 파일을 공유할 필요가 없습니다. -

각 클러스터 KDC는 클러스터의 노드에 대한 인증을 관리하기 때문에 클러스터 전반에서 많은 수의 노드에 대한 네트워크 지연 시간 및 처리 오버헤드의 영향이 최소화됩니다.

고려 사항 및 제한 사항

-

Active Directory 영역을 통해 신뢰를 구축하는 경우 클러스터를 생성할 때 도메인에 보안 주체를 조인할 수 있는 권한이 있는 Active Directory 사용자 이름과 암호를 제공해야 합니다.

-

동일한 이름의 Kerberos 영역 간에는 교차 영역 신뢰를 구축할 수 없습니다.

-

교차 영역 신뢰는 명시적으로 구축되어야 합니다. 예를 들어 클러스터 A와 클러스터 B가 모두 KDC와의 교차 영역 신뢰를 구축하는 경우 본질적으로는 서로를 신뢰하지 않으며 각자의 애플리케이션이 서로 인증하여 상호 작용할 수 없습니다.

-

사용자 보안 주체의 자격 증명이 정확하게 일치하도록 KDC를 독립적으로 유지 관리하고 조정해야 합니다.

외부 KDC

외부 KDC가 있는 구성은 Amazon EMR 5.20.0 이상에서 지원됩니다.

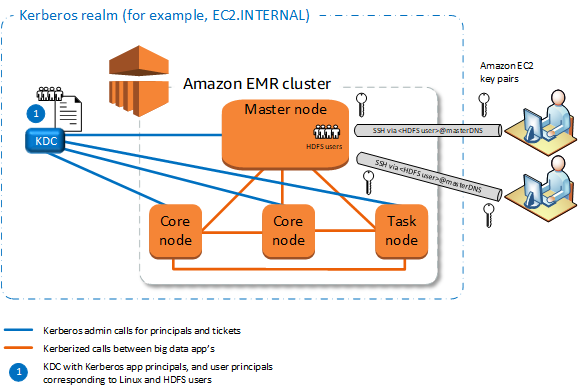

외부 KDC - MIT KDC

이 구성은 하나 이상의 EMR 클러스터가 MIT KDC 서버에서 정의되고 유지 관리되는 보안 주체를 사용할 수 있도록 허용합니다.

장점

-

보안 주체 관리는 단일 KDC로 통합됩니다.

-

여러 클러스터가 동일한 Kerberos 영역에서 동일한 KDC를 사용할 수 있습니다. 자세한 내용은 동일한 KDC에서 여러 클러스터를 사용하기 위한 요구 사항 단원을 참조하십시오.

-

Kerberos 인증을 사용하는 클러스터의 프라이머리 노드에는 KDC 유지 관리와 관련된 성능 부담이 없습니다.

고려 사항 및 제한 사항

-

각 사용자에 대한 HDFS 디렉터리와 함께 KDC 사용자 보안 주체에 해당하는 Kerberos 인증을 사용하는 클러스터 프라이머리 노드의 EC2 인스턴스에서 Linux 사용자를 생성해야 합니다.

-

사용자 보안 주체는 EC2 프라이빗 키 파일 및

kinit자격 증명을 사용하여 SSH를 사용하는 Kerberos 인증을 사용하는 클러스터에 연결해야 합니다. -

Kerberos 기반 EMR 클러스터의 각 노드에는 KDC에 대한 네트워크 경로가 있어야 합니다.

-

Kerberos 인증을 사용하는 클러스터의 각 노드는 외부 KDC에게 인증에 대한 책임을 부여하므로 KDC 구성은 클러스터 성능에 영향을 미칩니다. KDC 서버의 하드웨어를 구성할 때 동시에 지원할 최대 Amazon EMR 노드 수를 고려합니다.

-

클러스터 성능은 Kerberos 클러스터의 노드와 KDC 간의 네트워크 지연 시간에 따라 다릅니다.

-

상호 의존성으로 인해 문제 해결이 더 어려울 수 있습니다.

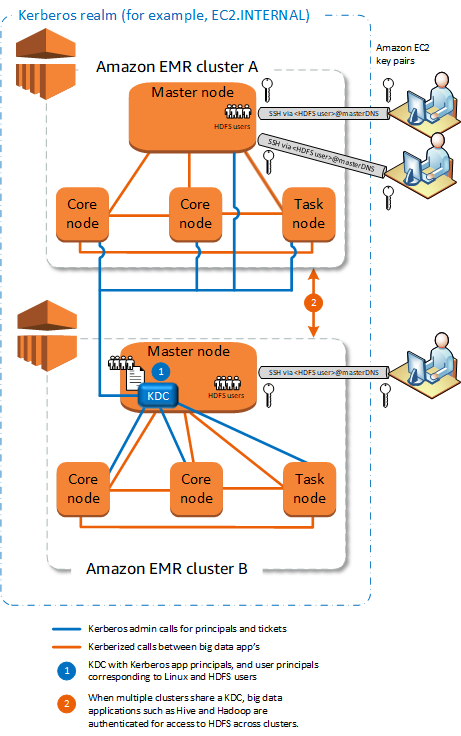

외부 KDC - 서로 다른 클러스터의 프라이머리 노드

이 구성은 KDC가 EMR 클러스터의 프라이머리 노드에 있다는 점을 제외하고는 위의 외부 MIT KDC 구현과 거의 동일합니다. 자세한 내용은 클러스터 전용 KDC(프라이머리 노드의 KDC) 및 자습서: Active Directory 도메인과 교차 영역 신뢰 구성 단원을 참조하세요.

장점

-

보안 주체 관리는 단일 KDC로 통합됩니다.

-

여러 클러스터가 동일한 Kerberos 영역에서 동일한 KDC를 사용할 수 있습니다. 자세한 내용은 동일한 KDC에서 여러 클러스터를 사용하기 위한 요구 사항 단원을 참조하십시오.

고려 사항 및 제한 사항

-

각 사용자에 대한 HDFS 디렉터리와 함께 KDC 사용자 보안 주체에 해당하는 Kerberos 인증을 사용하는 클러스터 프라이머리 노드의 EC2 인스턴스에서 Linux 사용자를 생성해야 합니다.

-

사용자 보안 주체는 EC2 프라이빗 키 파일 및

kinit자격 증명을 사용하여 SSH를 사용하는 Kerberos 인증을 사용하는 클러스터에 연결해야 합니다. -

각 EMR 클러스터의 각 노드에는 KDC에 대한 네트워크 경로가 있어야 합니다.

-

Kerberos 인증을 사용하는 클러스터의 각 Amazon EMR 노드는 외부 KDC에게 인증에 대한 책임을 부여하므로 KDC 구성은 클러스터 성능에 영향을 미칩니다. KDC 서버의 하드웨어를 구성할 때 동시에 지원할 최대 Amazon EMR 노드 수를 고려합니다.

-

클러스터 성능은 클러스터의 노드와 KDC 간의 네트워크 지연 시간에 따라 다릅니다.

-

상호 의존성으로 인해 문제 해결이 더 어려울 수 있습니다.

외부 KDC 클러스터 - Active Directory 교차 영역 신뢰가 있는 다른 클러스터의 KDC

이 구성에서는 먼저 Active Directory와의 단방향 교차 영역 신뢰가 있는 클러스터 전용 KDC를 통해 클러스터를 생성합니다. 자세한 자습서는 자습서: Active Directory 도메인과 교차 영역 신뢰 구성를 참조하세요. 그런 다음 추가 클러스터를 시작하고 외부 KDC의 신뢰를 가진 클러스터 KDC를 참조합니다. 예시는 Active Directory 교차 영역 신뢰가 있는 외부 클러스터 KDC에서 확인하십시오. 이를 통해 외부 KDC를 사용하는 각 Amazon EMR 클러스터가 Microsoft Active Directory 도메인에서 정의되고 유지 관리되는 보안 주체를 인증할 수 있습니다.

장점

-

보안 주체 관리는 Active Directory 도메인에 통합됩니다.

-

Amazon EMR은 Active Directory 영역에 조인하므로 Active Directory 사용자에 해당하는 Linux 사용자를 생성할 필요가 없습니다. 각 사용자에 대해 HDFS 디렉터리를 여전히 생성해야 합니다.

-

여러 클러스터가 동일한 Kerberos 영역에서 동일한 KDC를 사용할 수 있습니다. 자세한 내용은 동일한 KDC에서 여러 클러스터를 사용하기 위한 요구 사항 단원을 참조하십시오.

-

Active Directory 도메인의 사용자 보안 주체는 EC2 프라이빗 키 파일 없이

kinit자격 증명을 사용하여 Kerberos 인증을 사용하는 클러스터에 액세스할 수 있습니다. 따라서 클러스터 사용자 간에 프라이빗 키 파일을 공유할 필요가 없습니다. -

하나의 Amazon EMR 프라이머리 노드만 KDC를 유지 관리할 책임이 있으므로 KDC와 Acitve Directory 간의 교차 영역 신뢰에 대한 Active Directory 보안 인증을 통해 해당 클러스터만 생성해야 합니다.

고려 사항 및 제한 사항

-

각 EMR 클러스터의 각 노드에는 KDC 및 Active Directory 도메인 컨트롤러에 대한 네트워크 경로가 있어야 합니다.

-

각 Amazon EMR 노드는 외부 KDC에게 인증에 대한 책임을 부여하므로 KDC 구성은 클러스터 성능에 영향을 미칩니다. KDC 서버의 하드웨어를 구성할 때 동시에 지원할 최대 Amazon EMR 노드 수를 고려합니다.

-

클러스터 성능은 클러스터의 노드와 KDC 서버 간의 네트워크 지연 시간에 따라 다릅니다.

-

상호 의존성으로 인해 문제 해결이 더 어려울 수 있습니다.

동일한 KDC에서 여러 클러스터를 사용하기 위한 요구 사항

여러 클러스터가 동일한 Kerberos 영역에서 동일한 KDC를 사용할 수 있습니다. 그러나 클러스터가 동시에 실행되는 경우 충돌하는 Kerberos ServicePrincipal 이름을 사용하면 클러스터가 실패할 수 있습니다.

동일한 외부 KDC를 사용하는 동시 클러스터가 여러 개 있는 경우 클러스터가 서로 다른 Kerberos 영역을 사용하는지 확인합니다. 클러스터가 동일한 Kerberos 영역을 사용해야 하는 경우 클러스터가 서로 다른 서브넷에 있고 CIDR 범위가 겹치지 않는지 확인합니다.