전송 중 데이터 암호화

이 항목에서는 파일 데이터가 ONTAP용 FSx 파일 시스템과 연결된 클라이언트 간에 전송되는 동안 파일 데이터를 암호화하는 데 사용할 수 있는 다양한 옵션에 대해 설명합니다. 또한 워크플로에 가장 적합한 암호화 방법을 선택하는 데 도움이 되는 지침도 제공합니다.

AWS 글로벌 네트워크를 통해 AWS 리전으로 흐르는 모든 데이터는 AWS 보안 시설을 떠나기 전에 물리적 계층에서 자동으로 암호화됩니다. 가용 영역 간 트래픽은 모두 암호화됩니다. 이 섹션에 나열된 암호화 계층을 비롯한 추가 암호화 계층은 추가적인 보호 기능을 제공할 수 있습니다. AWS가 AWS 리전, 가용 영역 및 인스턴스 간 데이터 흐름을 보호하는 방법에 대한 자세한 내용은 Linux 인스턴스용 Amazon Elastic Compute Cloud 사용 설명서의 전송 중 암호화 섹션을 참조하세요.

Amazon FSx for NetApp ONTAP은 FSx for ONTAP 파일 시스템 및 연결된 클라이언트 간에 전송 중 데이터를 암호화하기 위해 다음과 같은 방법을 지원합니다.

전송 중 데이터를 암호화하는 데 지원되는 모든 방법은 엔터프라이즈 수준의 암호화를 제공하는 업계 표준 AES-256 암호화 알고리즘을 사용합니다.

주제

전송 중 데이터를 암호화하기 위한 방법 선택

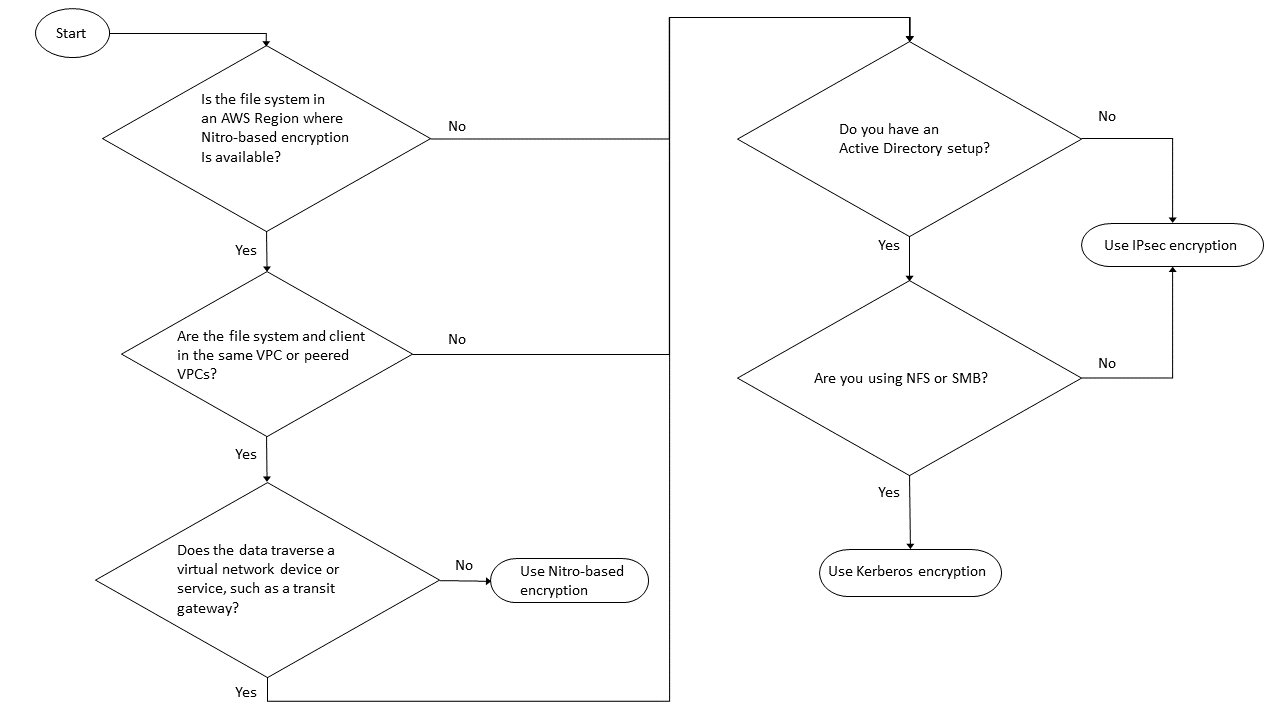

이 섹션에서는 지원되는 전송 중 암호화 방법 중 해당 워크플로에 가장 적합한 방법을 결정하는 데 도움이 되는 정보를 제공합니다. 이후의 섹션에 자세히 설명된 지원 옵션을 살펴보면서 이 섹션을 다시 참조하세요.

FSx for ONTAP 파일 시스템 및 연결된 클라이언트 간에 전송 중 데이터를 암호화하는 방법을 선택할 때는 몇 가지 요소를 고려해야 합니다. 이러한 요소에는 다음이 포함됩니다.

FSx for ONTAP 파일 시스템이 실행되고 있는 AWS 리전.

클라이언트가 실행되는 인스턴스 유형.

파일 시스템에 액세스하는 클라이언트의 위치.

네트워크 성능 요구 사항.

암호화하려는 데이터 프로토콜.

Microsoft Active Directory를 사용 중인 경우.

- AWS 리전

파일 시스템이 실행되는 AWS 리전에 따라 Amazon Nitro 기반 암호화를 사용할 수 있는지 여부가 결정됩니다. 자세한 내용은 AWS Nitro 시스템을 사용한 전송 중 데이터 암호화 단원을 참조하십시오.

- 클라이언트 인스턴스 유형

파일 시스템에 액세스하는 클라이언트가 지원되는 Amazon EC2 Mac, Linux 또는 Windows 인스턴스 유형에서 실행 중이고 워크플로가 Nitro 기반 암호화를 사용하기 위한 기타 모든 요구 사항을 충족하는 경우 Amazon Nitro 기반 암호화를 사용할 수 있습니다. Kerberos 또는 IPsec 암호화를 사용하기 위한 클라이언트 인스턴스 유형 요구 사항은 없습니다.

- 클라이언트 위치

-

파일 시스템 위치와 관련하여 데이터에 액세스하는 클라이언트의 위치는 사용할 수 있는 전송 중 암호화 방법에 영향을 줍니다. 클라이언트와 파일 시스템이 동일한 VPC에 있는 경우 지원되는 모든 암호화 방법을 사용할 수 있습니다. 트래픽이 전송 게이트웨이 같은 가상 네트워크 디바이스 또는 서비스를 통과하지 않는 한, 클라이언트 및 파일 시스템이 피어링된 VPC에 있는 경우에도 마찬가지입니다. 클라이언트가 동일하거나 피어링된 VPC에 있지 않거나 트래픽이 가상 네트워크 디바이스 또는 서비스를 통과하는 경우에는 Nitro 기반 암호화를 사용할 수 없습니다.

- 네트워크 성능

-

Amazon Nitro 기반 암호화를 사용해도 네트워크 성능에는 영향을 미치지 않습니다. 이는 지원되는 Amazon EC2 인스턴스가 기본 Nitro 시스템 하드웨어의 오프로드 기능을 활용하여 인스턴스 간 전송 중 트래픽을 자동으로 암호화하기 때문입니다.

Kerberos 또는 IPsec 암호화를 사용하면 네트워크 성능에 영향을 미칩니다. 이는 두 암호화 방법 모두 소프트웨어 기반이므로 클라이언트와 서버가 컴퓨팅 리소스를 사용하여 전송 중인 트래픽을 암호화 및 복호화해야 하기 때문입니다.

- 데이터 프로토콜

-

지원되는 모든 프로토콜(NFS, SMB, iSCSI)에서 Amazon Nitro 기반 암호화 및 IPsec 암호화를 사용할 수 있습니다. (Active Directory를 사용하는 경우) NFS 및 SMB 프로토콜을 통해 Kerberos 암호화를 사용할 수 있습니다.

- Active Directory

Microsoft Kerberos Active Directory를 사용하는 경우 NFS 및 SMB 프로토콜을 통해 Kerberos 암호화를 사용할 수 있습니다.

다음 다이어그램을 통해 사용할 전송 중 암호화 방법을 쉽게 결정할 수 있습니다.

IPsec 암호화는 워크플로에 다음 조건이 모두 적용되는 경우 사용할 수 있는 유일한 옵션입니다.

NFS, SMB 또는 iSCSI 프로토콜을 사용하고 있습니다.

워크플로에서 Amazon Nitro 기반 암호화 사용을 지원하지 않습니다.

Microsoft Active Directory 도메인을 사용하고 있지 않습니다.

AWS Nitro 시스템을 사용한 전송 중 데이터 암호화

Nitro 기반 암호화를 사용하면 파일 시스템에 액세스하는 클라이언트가 지원되는 Amazon EC2, Linux 또는 Windows 인스턴스 유형에서 실행될 때 전송 중 데이터가 자동으로 암호화됩니다.

Amazon Nitro 기반 암호화를 사용해도 네트워크 성능에는 영향을 미치지 않습니다. 이는 지원되는 Amazon EC2 인스턴스가 기본 Nitro 시스템 하드웨어의 오프로드 기능을 활용하여 인스턴스 간 전송 중 트래픽을 자동으로 암호화하기 때문입니다.

지원되는 클라이언트 인스턴스 유형이 동일한 AWS 리전 및 동일한 VPC에 있거나 파일 시스템의 VPC와 피어링된 VPC에 있는 경우 Nitro 기반 암호화가 자동으로 활성화됩니다. 또한 클라이언트가 피어링된 VPC에 있는 경우 Nitro 기반 암호화가 자동으로 활성화되기 위해 데이터가 가상 네트워크 디바이스 또는 서비스(예: 전송 게이트웨이)를 통과할 수 없습니다. Nitro 기반 암호화에 대한 자세한 내용은 Linux 또는 Windows 인스턴스 유형의 Amazon EC2 사용 설명서에 있는 전송 중 암호화를 참조하세요.

다음 표에서는 Nitro 기반 암호화를 사용할 수 있는 AWS 리전에 대해 자세히 설명합니다.

| 생성 | 배포 유형 | AWS 리전 |

|---|---|---|

| 1세대 파일 시스템1 | Single-AZ 1 Multi-AZ 1 | 미국 동부(버지니아 북부), 미국 동부(오하이오), 미국 서부(오리건), 유럽(아일랜드) |

| 2세대 파일 시스템 | Single-AZ 2 Multi-AZ 2 | 미국 동부(버지니아 북부), 미국 동부(오하이오), 미국 서부(캘리포니아 북부), 미국 서부(오리건), 유럽(프랑크푸르트), 유럽(아일랜드), 아시아 태평양(시드니) |

1 2022년 11월 28일 이후에 생성된 1세대 파일 시스템은 나열된 AWS 리전에서 Nitro 기반 전송 중 암호화를 지원합니다.

FSx for ONTAP을 사용할 수 있는 AWS 리전에 대한 자세한 내용은 Amazon FSx for NetApp ONTAP 요금

FSx for ONTAP 파일 시스템의 성능 사양에 대한 자세한 내용은 처리량 용량이 성능에 미치는 영향 섹션을 참조하세요.

Kerberos 기반 암호화를 사용하여 전송 중 데이터 암호화

Microsoft Active Directory를 사용하는 경우, NFS 및 SMB 프로토콜을 통해 Kerberos 기반 암호화를 사용하여 Microsoft Active Directory에 조인된 SVM의 하위 볼륨에 대해 전송 중인 데이터를 암호화할 수 있습니다.

Kerberos를 사용하여 NFS를 통해 전송 중 데이터 암호화

Kerberos를 사용한 전송 중 데이터의 암호화는 NFSv3 및 NFSv4 프로토콜에서 지원됩니다. NFS 프로토콜에 Kerberos를 사용하여 전송 중 암호화를 활성화하려면 NetApp ONTAP 설명서 센터에서 NFS와 함께 Kerberos 사용을 통한 보안 강화

Kerberos를 사용하여 SMB를 통해 전송 중 데이터 암호화

SMB 프로토콜을 통한 전송 중 데이터의 암호화는 SMB 프로토콜 3.0 이상을 지원하는 컴퓨팅 인스턴스에 매핑된 파일 공유에서 지원됩니다. 여기에는 Microsoft Windows Server 2012 이상 버전과 Microsoft Windows 8 이상 버전의 모든 Microsoft Windows 버전이 포함됩니다. 활성화된 경우 FSx for ONTAP은 애플리케이션을 수정할 필요 없이 파일 시스템에 액세스할 때 SMB 암호화를 사용하여 전송 중 데이터를 자동으로 암호화합니다.

FSx for ONTAP SMB는 클라이언트 세션 요청에 따라 결정되는 128비트 및 256비트 암호화를 지원합니다. 다양한 암호화 수준에 대한 설명은 NetApp ONTAP 설명서 센터의 CLI로 SMB 관리

참고

클라이언트가 암호화 알고리즘을 결정합니다. NTLM 인증과 Kerberos 인증 모두 128비트 및 256비트 암호화로 작동합니다. FSx for ONTAP SMB 서버는 모든 표준 Windows 클라이언트 요청을 수락하며 Microsoft 그룹 정책 또는 레지스트리 설정을 통해 세분화된 제어를 처리합니다.

ONTAP CLI를 사용하여 FSx for ONTAP SVM 및 볼륨에 대한 전송 중 암호화 설정을 관리합니다. NetApp ONTAP CLI에 액세스하려면 ONTAP CLI로 SVM 관리하기에 설명된 대로 전송 중 암호화 설정을 수행하는 SVM에 SSH 세션을 설정합니다.

SVM 또는 볼륨에서 SMB 암호화를 활성화하는 방법에 대한 지침은 전송 중인 데이터의 SMB 암호화 활성화을 참조하세요.

IPsec 암호화로 전송 중 데이터 암호화

FSx for ONTAP은 전송 모드에서 IPsec 프로토콜을 사용하여 전송 중에 데이터를 지속적으로 보호하고 암호화할 수 있도록 지원합니다. IPsec은 지원되는 모든 IP 트래픽(NFS, iSCSI, SMB 프로토콜)에 대해 클라이언트와 FSx for ONTAP 파일 시스템 간의 전송 중 데이터에 대한 엔드 투 엔드 암호화를 제공합니다. IPsec 암호화를 사용하면 IPsec을 활성화하도록 구성된 FSx for ONTAP과, 데이터에 액세스하는 연결된 클라이언트에서 실행되는 IPsec 클라이언트 간에 IPsec 터널을 설정합니다.

Nitro 기반 암호화를 지원하지 않는 클라이언트에서 데이터에 액세스할 때, 그리고 클라이언트와 SVM이 Kerberos 기반 암호화에 필요한 Active Directory에 조인되어 있지 않은 경우 IPsec을 사용하여 NFS, SMB, iSCSI 프로토콜을 통해 전송 중 데이터를 암호화하는 것이 좋습니다. IPsec 암호화는 iSCSI 클라이언트가 Nitro 기반 암호화를 지원하지 않는 경우 iSCSI 트래픽을 위해 전송 중 데이터를 암호화하는 데 사용할 수 있는 유일한 옵션입니다.

IPsec 인증의 경우 사전 공유 키(PSK) 또는 인증서를 사용할 수 있습니다. PSK를 사용하는 경우 사용하는 IPsec 클라이언트는 PSK를 사용하여 인터넷 키 교환 버전 2(IKEv2)를 지원해야 합니다. ONTAP용 FSx와 클라이언트 모두에서 IPsec 암호화를 구성하는 높은 수준의 단계는 다음과 같습니다.

파일 시스템에서 IPsec 활성화 및 구성

클라이언트에 IPsec 설치 및 구성

다중 클라이언트 액세스를 위한 IPsec 구성

PSK를 사용하여 IPsec을 구성하는 방법에 대한 자세한 내용은 NetApp ONTAP 문서 센터에서 유선 암호화를 통한 IP 보안(IPsec) 구성

인증서를 사용하여 IPsec을 구성하는 방법에 대한 자세한 내용은 인증서 인증을 사용하여 IPsec 구성를 참조하세요.