기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

사용자와 호스트가 Grafana 워크스페이스에 액세스하는 방법을 제어할 수 있습니다.

Grafana에서 모든 사용자를 인증하고 권한을 부여해야 합니다. 하지만 기본적으로 Amazon Managed Grafana 워크스페이스는 모든 네트워크 트래픽에 열려 있습니다. 도달을 허용할 네트워크 트래픽을 제어하도록 워크스페이스에 대한 네트워크 액세스 제어를 구성할 수 있습니다.

두 가지 방법으로 워크스페이스에 대한 트래픽을 제어할 수 있습니다.

-

IP 주소(접두사 목록) - 워크스페이스에 액세스할 수 있는 IP 범위를 사용하여 관리형 접두사 목록을 생성할 수 있습니다. Amazon Managed Grafana는 네트워크 액세스 제어를 위해 퍼블릭 IPv4 주소만 지원합니다.

-

VPC 엔드포인트 - 특정 워크스페이스에 액세스할 수 있는 워크스페이스에 대한 VPC 엔드포인트 목록을 생성할 수 있습니다.

네트워크 액세스 제어를 구성하는 경우 하나 이상의 접두사 목록 또는 VPC 엔드포인트를 포함해야 합니다.

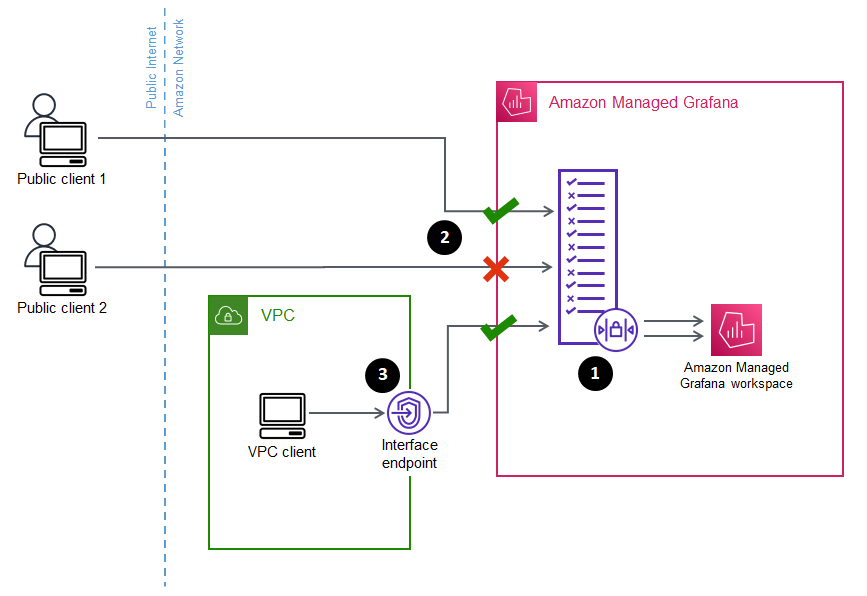

Amazon Managed Grafana는 접두사 목록 및 VPC 엔드포인트를 사용하여 Grafana 워크스페이스에 연결할 수 있는 요청을 결정합니다. 다음 다이어그램에서는 이 필터링을 보여줍니다.

Amazon Managed Grafana 워크스페이스에 대한 네트워크 액세스 제어(1)를 구성하면 워크스페이스에 액세스할 수 있는 요청을 지정합니다. 네트워크 액세스 제어는 IP 주소(2) 또는 사용하는 인터페이스 엔드포인트(3)를 통해 트래픽을 허용하거나 차단할 수 있습니다.

다음 섹션에서는 네트워크 액세스 제어를 설정하는 방법을 설명합니다.

네트워크 액세스 제어 구성

기존 워크스페이스에 대한 네트워크 액세스 제어를 추가하거나 워크스페이스의 초기 생성의 일부로 구성할 수 있습니다.

사전 조건

네트워크 액세스 제어를 설정하려면 먼저 워크스페이스에 대한 인터페이스 VPC 엔드포인트 또는 허용하려는 IP 주소에 대한 하나 이상의 IP 접두사 목록을 생성해야 합니다. 둘 다 또는 둘 중 하나 이상을 생성할 수도 있습니다.

-

VPC 엔드포인트 - 모든 워크스페이스에 대한 액세스를 제공하는 인터페이스 VPC 엔드포인트를 생성할 수 있습니다. 엔드포인트를 생성한 후에는 허용하려는 각 엔드포인트에 대한 VPC 엔드포인트 ID가 필요합니다. VPC 엔드포인트 ID 형식은

vpce-입니다.1a2b3c4dGrafana 워크스페이스에 대한 VPC 엔드포인트 생성에 대한 자세한 내용은 인터페이스 VPC 엔드포인트 섹션을 참조하세요. 워크스페이스 전용 VPC 엔드포인트를 생성하려면

com.amazonaws.엔드포인트 이름을 사용합니다.region.grafana-workspace워크스페이스에 대한 액세스 권한을 부여하는 VPC 엔드포인트의 경우 엔드포인트에 대한 보안 그룹을 구성하여 액세스를 추가로 제한할 수 있습니다. 자세한 내용은 Amazon VPC 설명서의 보안 그룹 연결 및 보안 그룹 규칙 연결을 참조하세요.

-

관리형 접두사 목록(IP 주소 범위용) - IP 주소를 허용하려면 허용할 IP 범위 목록과 함께 Amazon VPC에서 하나 이상의 접두사 목록을 생성해야 합니다. Amazon Managed Grafana에 대해 사용할 때 접두사 목록에는 몇 가지 제한 사항이 있습니다.

-

각 접두사 목록에는 최대 100개의 IP 주소 범위가 포함될 수 있습니다.

-

프라이빗 IP 주소 범위(예:

10.0.0.0/16)는 무시됩니다. 접두사 목록에 프라이빗 IP 주소 범위를 포함할 수 있지만 Amazon Managed Grafana는 워크스페이스로 트래픽을 필터링할 때 해당 범위를 무시합니다. 이러한 호스트를 워크스페이스에 연결할 수 있으려면 워크스페이스에 대한 VPC 엔드포인트를 생성하고 액세스 권한을 부여합니다. -

Amazon Managed Grafana는 접두사 목록에서 IPv6이 아닌 IPv4 주소만 지원합니다 IPv6 주소는 무시됩니다.

Amazon VPC 콘솔

을 통해 관리형 접두사 목록을 생성합니다. 접두사 목록을 생성한 후에는 Amazon Managed Grafana에서 허용하려는 각 목록에 대한 접두사 목록 ID가 필요합니다. 접두사 목록 ID 형식은 pl-입니다.1a2b3c4d접두사 목록 생성에 대한 자세한 내용은 Amazon Virtual Private Cloud 사용 설명서의 관리형 접두사 목록을 사용하여 CIDR 블록 그룹화를 참조하세요.

-

-

Amazon Managed Grafana 워크스페이스를 구성하거나 생성하는 데 필요한 권한이 있어야 합니다. 예를 들어 AWS 관리형 정책인를 사용할 수 있습니다

AWSGrafanaAccountAdministrator.

워크스페이스에 액세스 권한을 부여하려는 접두사 목록 또는 VPC 엔드포인트의 ID 목록을 보유한 후에는 네트워크 액세스 제어 구성을 생성할 준비가 된 것입니다.

참고

네트워크 액세스 제어를 활성화하지만 구성에 접두사 목록을 추가하지 않는 경우 허용된 VPC 엔드포인트를 통하지 않는 한 워크스페이스에 대한 액세스는 허용되지 않습니다.

마찬가지로 네트워크 액세스 제어를 활성화하지만 VPC 엔드포인트를 구성에 추가하지 않는 경우 허용된 IP 주소를 통하지 않는 한 워크스페이스에 대한 액세스는 허용되지 않습니다.

네트워크 액세스 제어 구성에 접두사 목록 또는 VPC 엔드포인트를 하나 이상 포함해야 합니다. 그렇지 않으면 어디에서도 워크스페이스에 액세스할 수 없습니다.

워크스페이스에 대한 네트워크 액세스 제어를 구성하는 방법

-

왼쪽 탐색 창에서 모든 워크스페이스를 선택하세요.

-

네트워크 액세스 제어를 구성하려는 워크스페이스의 이름을 선택하세요.

-

네트워크 액세스 제어 탭의 네트워크 액세스 제어에서 제한된 액세스를 선택하여 네트워크 액세스 제어를 구성하세요.

참고

워크스페이스를 생성하는 동안 이러한 동일한 옵션에 액세스할 수 있습니다.

-

드롭다운에서 접두사 목록을 추가할지 아니면 VPC 엔드포인트를 추가할지 선택하세요.

-

추가할 VPC 엔드포인트 또는 접두사 목록 ID를 선택하세요. 또는 사용할 ID를 입력할 수 있습니다. 하나 이상을 선택해야 합니다.

-

엔드포인트 또는 목록을 더 추가하려면 추가하려는 각 엔드포인트에 대해 새 리소스 추가를 선택하세요.

참고

최대 5개의 접두사 목록과 5개의 VPC 엔드포인트를 추가할 수 있습니다.

-

변경 사항 저장을 선택하여 설정을 완료합니다.

주의

워크스페이스의 기존 사용자가 있는 경우 구성에 해당 IP 범위 또는 VPC 엔드포인트를 포함하세요. 그렇지 않으면 403

Forbidden 오류로 인해 액세스 권한이 손실됩니다. 네트워크 액세스 제어 구성을 설정하거나 수정한 후 기존 액세스 포인트를 테스트하는 것이 좋습니다.