기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

OCSP 스테이플링을 위한 서버 인증서 구성

AWS IoT Core 는 서버 인증서 OCSP 스테이플링 또는 OCSP 스테이플링이라고도 하는 서버 인증서에 대한 온라인 인증서 상태 프로토콜(OCSP)

에서 서버 인증서 OCSP 스테이플링을 활성화 AWS IoT Core 하여 OCSP 응답기를 주기적으로 쿼리하여 인증서의 유효성을 확인할 수 있습니다. OCSP 스테이플링 설정은 사용자 지정 도메인으로 도메인 구성을 생성하거나 업데이트하는 프로세스의 일부입니다. OCSP 스테이플링은 서버 인증서의 취소 상태를 지속적으로 확인합니다. 이렇게 하면 CA에서 취소한 모든 인증서가 사용자 지정 도메인에 연결하는 클라이언트에서 더 이상 신뢰할 수 없는지 확인할 수 있습니다. 자세한 내용은 에서 서버 인증서 OCSP 활성화 AWS IoT Core 단원을 참조하십시오.

서버 인증서 OCSP 스테이플링은 실시간 취소 상태 확인을 제공하고, 취소 상태 확인과 관련된 지연 시간을 줄이고, 보안 연결의 프라이버시와 신뢰성을 개선합니다. OCSP 스테이플링 사용의 이점에 대한 자세한 내용은 클라이언트 측 OCSP 확인과 비교하여 OCSP 스테이플링 사용의 이점 섹션을 참조하세요.

참고

이 기능은에서 사용할 수 없습니다 AWS GovCloud (US) Regions.

이 주제에서 수행할 작업

OCSP란 무엇인가요?

온라인 인증서 상태 프로토콜(OCSP)은 Transport Layer Security(TLS) 핸드셰이크에 대한 서버 인증서의 취소 상태를 제공하는 데 도움이 됩니다.

주요 개념

다음 주요 개념은 온라인 인증서 상태 프로토콜(OCSP)에 대한 세부 정보를 제공합니다.

OCSP

OCSP

OCSP 응답기

OCSP 응답기(OCSP 서버라고도 함)는 인증서의 해지 상태를 확인하려는 클라이언트로부터 OCSP 요청을 수신하고 응답합니다.

클라이언트 측 OCSP

클라이언트 측 OCSP에서 클라이언트는 OCSP를 사용하여 OCSP 응답자에게 연락하여 TLS 핸드셰이크 중에 인증서의 해지 상태를 확인합니다.

서버 측 OCSP

서버 측 OCSP(OCSP 스테이플링이라고도 함)에서 서버는 (클라이언트가 아닌) OCSP 응답기에 대한 요청을 할 수 있도록 활성화됩니다. 서버는 인증서에 대한 OCSP 응답을 스테이플링하고 TLS 핸드셰이크 중에 클라이언트에 반환합니다.

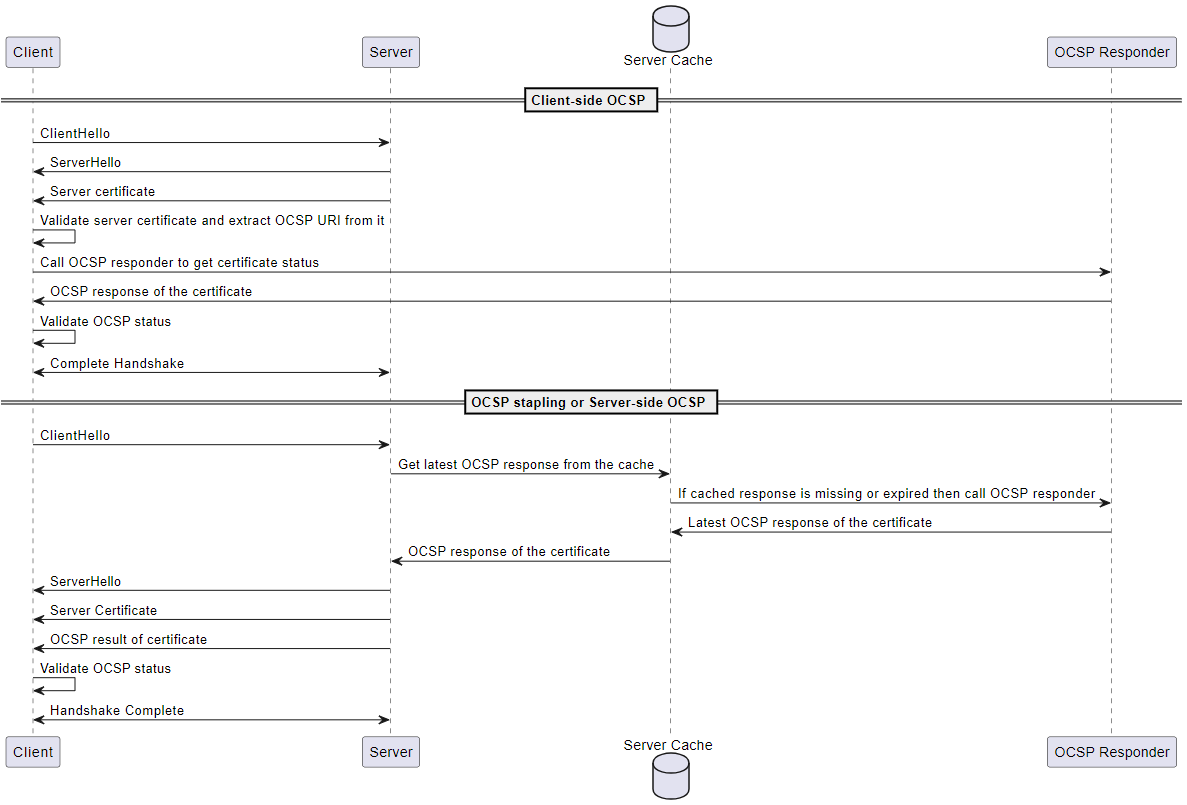

OCSP 다이어그램

다음 다이어그램은 클라이언트 측 OCSP 및 서버 측 OCSP의 작동 방식을 보여줍니다.

클라이언트 측 OCSP

클라이언트는 서버와 함께 TLS 핸드셰이크를 시작하는

ClientHello메시지를 보냅니다.서버는 메시지를 수신하고

ServerHello메시지로 응답합니다. 서버는 또한 서버 인증서를 클라이언트로 전송합니다.클라이언트는 서버 인증서를 검증하고 OCSP URI를 추출합니다.

클라이언트는 OCSP 응답자에게 인증서 취소 확인 요청을 보냅니다.

OCSP 응답기가 OCSP 응답을 전송합니다.

클라이언트는 OCSP 응답에서 인증서 상태를 검증합니다.

TLS 핸드셰이크가 완료되었습니다.

서버 측 OCSP

-

클라이언트는 서버와 함께 TLS 핸드셰이크를 시작하는

ClientHello메시지를 보냅니다. 서버는 메시지를 수신하고 캐시된 최신 OCSP 응답을 가져옵니다. 캐시된 응답이 누락되거나 만료된 경우 서버는 인증서 상태를 위해 OCSP 응답기를 직접적으로 호출합니다.

OCSP 응답기는 OCSP 응답을 서버에 전송합니다.

서버가

ServerHello메시지를 보냅니다. 또한 서버는 서버 인증서와 인증서 상태를 클라이언트로 전송합니다.클라이언트가 OCSP 인증서 상태를 검증합니다.

TLS 핸드셰이크가 완료되었습니다.

OCSP 스테이플링 작동 방식

OCSP 스테이플링은 클라이언트와 서버 간의 TLS 핸드셰이크 중에 서버 인증서 해지 상태를 확인하는 데 사용됩니다. 서버는 OCSP 응답기에 OCSP 요청을 하고 클라이언트에 반환된 인증서에 대한 OCSP 응답을 스테이플링합니다. 서버가 OCSP 응답기에 요청을 하도록 하면 응답을 캐시한 다음 여러 클라이언트에 여러 번 사용할 수 있습니다.

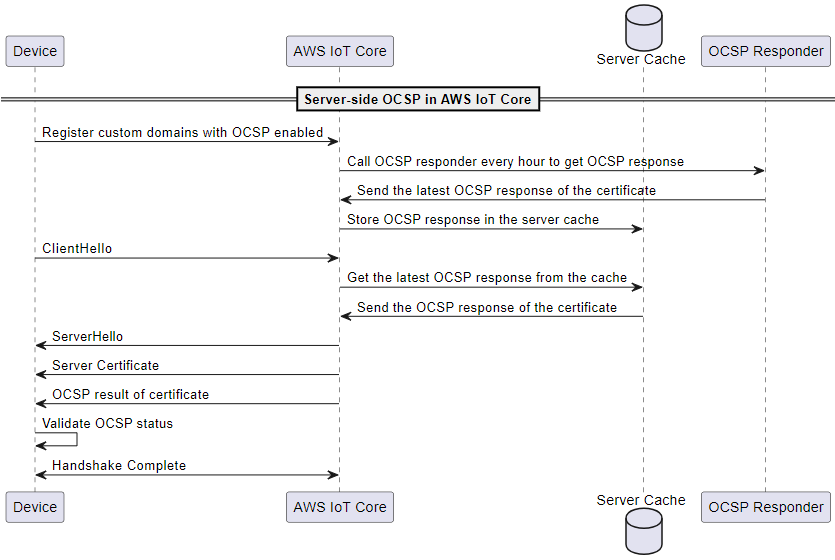

에서 OCSP 스테이플링의 작동 방식 AWS IoT Core

다음 다이어그램은 AWS IoT Core에서 서버 측 OCSP 스테이플링이 작동하는 방식을 보여줍니다.

-

OCSP 스테이플링이 활성화된 사용자 지정 도메인에 디바이스를 등록해야 합니다.

-

AWS IoT Core 는 매시간 OCSP 응답기를 호출하여 인증서 상태를 가져옵니다.

-

OCSP 응답기는 요청을 수신하고, 최신 OCSP 응답을 전송하고, 캐시된 OCSP 응답을 저장합니다.

-

디바이스는 TLS 핸드셰이크를 시작하는

ClientHello메시지를 보냅니다 AWS IoT Core. -

AWS IoT Core 는 인증서의 OCSP 응답으로 응답하는 서버 캐시에서 최신 OCSP 응답을 가져옵니다.

-

서버는 디바이스에

ServerHello메시지를 보냅니다. 또한 서버는 서버 인증서와 인증서 상태를 클라이언트로 전송합니다. -

디바이스가 OCSP 인증서 상태를 검증합니다.

-

TLS 핸드셰이크가 완료되었습니다.

클라이언트 측 OCSP 확인과 비교하여 OCSP 스테이플링 사용의 이점

서버 인증서 OCSP 스테이플링 사용의 몇 가지 이점은 다음과 같습니다.

개인 정보 보호 개선

OCSP 스테이플링이 없으면 클라이언트의 디바이스가 서드파티 OCSP 응답자에게 정보를 노출하여 사용자 프라이버시를 손상시킬 수 있습니다. OCSP 스테이플링은 서버가 OCSP 응답을 받아 클라이언트에 직접 전달하도록 하여 이 문제를 완화합니다.

신뢰성 향상

OCSP 스테이플링은 OCSP 서버 중단 위험을 줄이기 때문에 보안 연결의 신뢰성을 개선할 수 있습니다. OCSP 응답이 스테이플링되면 서버에 인증서에 가장 최근의 응답이 포함됩니다. 이는 OCSP 응답기를 일시적으로 사용할 수 없는 경우에도 클라이언트가 취소 상태에 액세스할 수 있도록 하기 위한 것입니다. OCSP 스테이플링은 서버가 OCSP 응답을 주기적으로 가져오고 TLS 핸드셰이크에 캐시된 응답을 포함하기 때문에 이러한 문제를 완화하는 데 도움이 됩니다. 이렇게 하면 OCSP 대응 담당자의 실시간 가용성에 대한 의존도가 줄어듭니다.

서버 부하 감소

OCSP 스테이플링은 OCSP 응답자의 OCSP 요청에 응답하는 부담을 서버로 덜어 줍니다. 이렇게 하면 부하를 더 균등하게 분산하여 인증서 검증 프로세스를 더 효율적이고 확장할 수 있습니다.

지연 시간 단축

OCSP 스테이플링은 TLS 핸드셰이크 중에 인증서의 취소 상태를 확인하는 것과 관련된 지연 시간을 줄입니다. 클라이언트가 OCSP 서버를 별도로 쿼리해야 하는 대신 서버는 요청을 보내고 핸드셰이크 중에 서버 인증서와 OCSP 응답을 연결합니다.

에서 서버 인증서 OCSP 활성화 AWS IoT Core

서버 인증서 OCSP 스테이플링을 활성화하려면 사용자 지정 도메인에 대한 도메인 구성을 AWS IoT Core생성하거나 기존 사용자 지정 도메인 구성을 업데이트합니다. 사용자 지정 도메인을 사용하여 도메인 구성을 생성하는 방법에 대한 일반적인 내용은 고객 관리형 도메인 생성 및 구성 섹션을 참조하세요.

다음 지침에 따라 AWS Management Console 또는를 사용하여 OCSP 서버 스테이플링을 활성화합니다 AWS CLI.

콘솔을 사용하여 서버 인증서 OCSP 스테이플링을 AWS IoT 활성화하려면:

탐색 메뉴에서 설정을 선택한 다음 도메인 구성 생성을 선택하거나 사용자 지정 도메인의 기존 도메인 구성을 선택합니다.

이전 단계에서 새 도메인 구성을 생성하도록 선택하면 도메인 구성 생성 페이지가 표시됩니다. 도메인 구성 속성 섹션에서 사용자 지정 도메인을 선택합니다. 정보를 입력하여 도메인 구성을 생성합니다.

사용자 지정 도메인의 기존 도메인 구성을 업데이트하도록 선택하면 도메인 구성 세부 정보 페이지가 표시됩니다. 편집을 선택합니다.

OCSP 서버 스테이플링을 활성화하려면 서버 인증서 구성 하위 섹션에서 서버 인증서 OCSP 스테이플링 활성화를 선택합니다.

-

도메인 구성 생성 또는 도메인 구성 업데이트를 선택합니다.

AWS CLI를 사용하여 서버 인증서 OCSP 스테이플링을 활성화하려면:

사용자 지정 도메인에 대한 새 도메인 구성을 생성하는 경우 OCSP 서버 스테이플링을 활성화하는 명령은 다음과 같을 수 있습니다.

aws iot create-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true|false"사용자 지정 도메인의 기존 도메인 구성을 업데이트하는 경우 OCSP 서버 스테이플링을 활성화하는 명령은 다음과 같을 수 있습니다.

aws iot update-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true|false"

자세한 내용은 AWS IoT API 참조의 CreateDomainConfiguration 및 UpdateDomainConfiguration을 참조하세요.

에서 프라이빗 엔드포인트에 대한 서버 인증서 OCSP 구성 AWS IoT Core

프라이빗 엔드포인트용 OCSP를 사용하면 Amazon Virtual Private Cloud(Amazon VPC) 내의 프라이빗 OCSP 리소스를 AWS IoT Core 작업에 사용할 수 있습니다. 이 프로세스에는 OCSP 응답기 역할을 하는 Lambda 함수를 설정하는 작업이 포함됩니다. Lambda 함수는 프라이빗 OCSP 리소스를 사용하여에서 사용할 OCSP 응답을 생성할 AWS IoT Core 수 있습니다.

Lambda 함수

프라이빗 엔드포인트에 대해 서버 OCSP를 구성하기 전에 기본 OCSP 응답을 지원하는 설명 요청(RFC) 6960 준수 온라인 인증서 상태 프로토콜(OCSP) 응답자 역할을 하는 Lambda 함수를 생성합니다. Lambda 함수는 고유 인코딩 규칙(DER) 형식으로 OCSP 요청의 base64 인코딩을 수락합니다. Lambda 함수의 응답은 DER 형식의 base64 인코딩 OCSP 응답이기도 합니다. 응답 크기는 4KB(KiB로바이트)를 초과해서는 안 됩니다. Lambda 함수는 도메인 구성과 동일한 AWS 계정 및 AWS 리전 에 있어야 합니다. 다음은 Lambda 함수의 예입니다.

예 Lambda 함수

Lambda 함수 AWS IoT 호출 권한 부여

Lambda OCSP 응답기로 도메인 구성을 생성하는 과정에서 함수가 생성된 후 Lambda 함수를 호출할 수 있는 AWS IoT 권한을 부여해야 합니다. 권한을 부여하려면 add-permission CLI 명령을 사용할 수 있습니다.

를 사용하여 Lambda 함수에 권한 부여 AWS CLI

-

값을 삽입한 후 다음 명령을 입력합니다. 참고:

statement-id값은 고유해야 합니다.Id-1234ResourceConflictException오류가 발생할 수 있습니다.aws lambda add-permission \ --function-name "ocsp-function" \ --principal "iot.amazonaws.com" \ --action "lambda:InvokeFunction" \ --statement-id "Id-1234" \ --source-arnarn:aws:iot:us-east-1:123456789012:domainconfiguration/<domain-config-name>/*--source-account123456789012IoT 도메인 구성 ARNs은 다음 패턴을 따릅니다. 생성 시간 전에는 서비스 생성 접미사를 알 수 없으므로 접미사를 로 바꿔야 합니다

*. 도메인 구성이 생성되고 정확한 ARN이 알려지면 권한을 업데이트할 수 있습니다.arn:aws:iot:use-east-1:123456789012:domainconfiguration/domain-config-name/service-generated-suffix -

명령이 성공하면 이 예제와 같은 권한 문이 반환됩니다. 다음 섹션으로 계속 진행하여 프라이빗 엔드포인트에 대한 OCSP 스테이플링을 구성할 수 있습니다.

{ "Statement": "{\"Sid\":\"Id-1234\",\"Effect\":\"Allow\",\"Principal\":{\"Service\":\"iot.amazonaws.com\"},\"Action\":\"lambda:InvokeFunction\",\"Resource\":\"arn:aws:lambda:us-east-1:123456789012:function:ocsp-function\",\"Condition\":{\"ArnLike\":{\"AWS:SourceArn\":\"arn:aws:iot:us-east-1:123456789012:domainconfiguration/domain-config-name/*\"}}}" }명령이 성공하지 못하면 이 예제와 같은 오류가 반환됩니다. 계속하기 전에 오류를 검토하고 수정해야 합니다.

An error occurred (AccessDeniedException) when calling the AddPermission operation: User: arn:aws:iam::57EXAMPLE833:user/EXAMPLE-1 is not authorized to perform: lambda:AddPer mission on resource: arn:aws:lambda:us-east-1:123456789012:function:ocsp-function

프라이빗 엔드포인트에 대한 서버 OCSP 스테이플링 구성

콘솔을 사용하여 서버 인증서 OCSP 스테이플링을 AWS IoT 구성하려면:

탐색 메뉴에서 설정을 선택한 다음 도메인 구성 생성을 선택하거나 사용자 지정 도메인의 기존 도메인 구성을 선택합니다.

이전 단계에서 새 도메인 구성을 생성하도록 선택하면 도메인 구성 생성 페이지가 표시됩니다. 도메인 구성 속성 섹션에서 사용자 지정 도메인을 선택합니다. 정보를 입력하여 도메인 구성을 생성합니다.

사용자 지정 도메인의 기존 도메인 구성을 업데이트하도록 선택하면 도메인 구성 세부 정보 페이지가 표시됩니다. 편집을 선택합니다.

OCSP 서버 스테이플링을 활성화하려면 서버 인증서 구성 하위 섹션에서 서버 인증서 OCSP 스테이플링 활성화를 선택합니다.

-

도메인 구성 생성 또는 도메인 구성 업데이트를 선택합니다.

AWS CLI다음을 사용하여 서버 인증서 OCSP 스테이플링을 구성하려면

사용자 지정 도메인에 대한 새 도메인 구성을 생성하는 경우 프라이빗 엔드포인트에 대한 서버 인증서 OCSP를 구성하는 명령은 다음과 같을 수 있습니다.

aws iot create-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true, ocspAuthorizedResponderArn=arn:aws:acm:us-east-1:123456789012:certificate/certificate_ID, ocspLambdaArn=arn:aws:lambda:us-east-1:123456789012:function:my-function"사용자 지정 도메인에 대한 기존 도메인 구성을 업데이트하는 경우 프라이빗 엔드포인트에 대한 서버 인증서 OCSP를 구성하는 명령은 다음과 같을 수 있습니다.

aws iot update-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true, ocspAuthorizedResponderArn=arn:aws:acm:us-east-1:123456789012:certificate/certificate_ID, ocspLambdaArn=arn:aws:lambda:us-east-1:123456789012:function:my-function"

- enableOCSPCheck

-

서버 OCSP 스테이플링 검사가 활성화되었는지 여부를 나타내는 부울 값입니다. 서버 인증서 OCSP 스테이플링을 활성화하려면이 값이 true여야 합니다.

- ocspAuthorizedResponderArn

-

(ACM)에 저장된 X.509 인증서에 대한 Amazon 리소스 이름 AWS Certificate Manager (ARN)의 문자열 값입니다. 제공된 경우 AWS IoT Core 는이 인증서를 사용하여 수신된 OCSP 응답의 서명을 검증합니다. 제공되지 않은 경우 AWS IoT Core 는 발급 인증서를 사용하여 응답을 검증합니다. 인증서는 도메인 구성과 동일한 AWS 계정 및 AWS 리전 에 있어야 합니다. 승인된 응답기 인증서를 등록하는 방법에 대한 자세한 내용은 로 인증서 가져오기 AWS Certificate Manager를 참조하세요.

- ocspLambdaArn

-

기본 OCSP 응답을 지원하는 설명 요청(RFC) 6960 준수(OCSP) 응답기 역할을 하는 Lambda 함수에 대한 Amazon 리소스 이름(ARN)의 문자열 값입니다. Lambda 함수는 DER 형식을 사용하여 인코딩되는 OCSP 요청의 base64 인코딩을 수락합니다. Lambda 함수의 응답은 DER 형식의 base64 인코딩 OCSP 응답이기도 합니다. 응답 크기는 4KB(KiB로바이트)를 초과해서는 안 됩니다. Lambda 함수는 도메인 구성과 동일한 AWS 계정 및 AWS 리전 에 있어야 합니다.

자세한 내용은 AWS IoT API 참조의 CreateDomainConfiguration 및 UpdateDomainConfiguration을 참조하세요.

에서 서버 인증서 OCSP 스테이플링을 사용하기 위한 중요 참고 사항 AWS IoT Core

에서 서버 인증서 OCSP를 사용하는 경우 다음 사항에 유의 AWS IoT Core하세요.

-

AWS IoT Core 는 퍼블릭 IPv4 주소를 통해 연결할 수 있는 OCSP 대응 담당자만 지원합니다.

-

의 OCSP 스테이플링 기능은 승인된 응답기를 지원하지 AWS IoT Core 않습니다. 모든 OCSP 응답은 인증서에 서명한 CA가 서명해야 하며 CA는 사용자 지정 도메인의 인증서 체인에 속해야 합니다.

-

의 OCSP 스테이플링 기능은 자체 서명된 인증서를 사용하여 생성된 사용자 지정 도메인을 지원하지 AWS IoT Core 않습니다.

-

AWS IoT Core 는 매시간 OCSP 응답기를 호출하고 응답을 캐시합니다. 응답기에 대한 호출이 실패하면 AWS IoT Core 는 가장 최근의 유효한 응답을 스테이플링합니다.

-

nextUpdateTime가 더 이상 유효하지 않으면 AWS IoT Core 는 캐시에서 응답을 제거하고 TLS 핸드셰이크는 OCSP 응답기에 대한 다음 번 성공적인 호출까지 OCSP 응답 데이터를 포함하지 않습니다. 이는 서버가 OCSP 응답기로부터 유효한 응답을 받기 전에 캐시된 응답이 만료되었을 때 발생할 수 있습니다.nextUpdateTime의 값은 OCSP 응답이 이 시점까지 유효할 것임을 제안합니다.nextUpdateTime에 대한 자세한 정보는 서버 인증서 OCSP 로그 항목 섹션을 참조하세요. -

경우에 따라가 OCSP 응답을 수신 AWS IoT Core 하지 못하거나 기존 OCSP 응답이 만료되어 제거합니다. 이러한 상황이 발생하면 AWS IoT Core 는 OCSP 응답 없이 사용자 지정 도메인에서 제공하는 서버 인증서를 계속 사용합니다.

-

OCSP 응답의 크기는 4KiB를 초과할 수 없습니다.

에서 서버 인증서 OCSP 스테이플링 문제 해결 AWS IoT Core

AWS IoT Core 는 RetrieveOCSPStapleData.Success 지표와 RetrieveOCSPStapleData 로그 항목을 CloudWatch로 내보냅니다. 지표와 로그 항목은 OCSP 응답 검색과 관련된 문제를 감지하는 데 도움이 될 수 있습니다. 자세한 내용은 서버 인증서 OCSP 스테이플링 지표 및 서버 인증서 OCSP 로그 항목 섹션을 참조하세요.