기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS CloudHSM 키 스토어

AWS CloudHSM 키 스토어는 AWS CloudHSM 클러스터에서 지원하는 사용자 지정 키 스토어입니다. 사용자 지정 키 스토어에서 AWS KMS key를 생성할 때 AWS KMS는 사용자가 보유하고 관리하는 AWS CloudHSM 클러스터에 추출이 불가능한 KMS 키용 키 구성 요소를 생성하여 저장합니다. 사용자 지정 키 스토어에서 KMS 키를 사용할 때 클러스터의 HSM에서 암호화 작업이 수행됩니다. 이 기능은 AWS KMS의 편의성 및 광범위한 통합 기능과 AWS 계정의 추가 AWS CloudHSM 클러스터 컨트롤을 하나로 결합합니다.

AWS KMS는 사용자 지정 키 스토어를 생성, 사용 및 관리할 수 있도록 전체 콘솔 및 API를 지원합니다. KMS 키를 사용하는 것과 동일한 방식으로 사용자 지정 키 스토어에서 KMS 키를 사용할 수 있습니다. 예를 들어 KMS 키를 사용해 데이터 키를 생성하고 데이터를 암호화할 수 있습니다. 또한 고객 관리형 KMS 키를 지원하는 AWS 서비스와 함께 사용자 지정 키 스토어에서 KMS 키를 사용할 수 있습니다.

사용자 지정 키 스토어가 필요할까요?

대부분의 사용자의 경우 FIPS 140-2 인증 암호화 모듈

하지만 조직이 다음 요구 사항을 가지고 있는 경우에는 사용자 지정 키 스토어를 생성하는 방법을 고려할 수 있습니다.

-

단일 테넌트 HSM 또는 직접 제어할 수 있는 HSM에서 명시적으로 보호해야 하는 키가 있습니다.

-

AWS KMS에서 키 구성 요소를 즉시 제거할 수 있는 기능이 필요합니다.

-

AWS KMS 또는 AWS CloudTrail과 독립적으로 키의 모든 사용을 감사할 수 있어야 합니다.

사용자 지정 키 스토어는 어떻게 작동합니까?

각각의 사용자 지정 키 스토어는 AWS 계정의 AWS CloudHSM 클러스터와 연결됩니다. 사용자 지정 키 스토어를 클러스터에 연결할 때 AWS KMS는 이러한 연결을 지원하는 네트워크 인프라를 생성합니다. 그런 다음 클러스터의 전용 암호화 사용자 자격 증명을 사용하여 클러스터의 키 AWS CloudHSM 클라이언트에 로그인합니다.

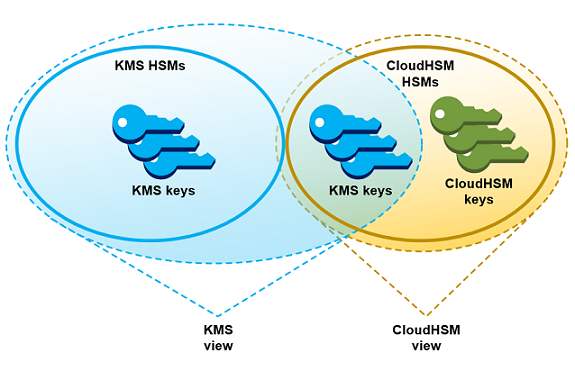

사용자 지정 키 스토어는 AWS KMS에서, HSM 클러스터는 AWS CloudHSM에서 생성 및 관리합니다. AWS KMS 사용자 지정 키 스토어에서 AWS KMS keys을 생성하면 AWS KMS에서 KMS 키를 보고 관리합니다. 그러나 클러스터의 다른 키에서와 마찬가지로 AWS CloudHSM에서 키 구성 요소를 확인 및 관리할 수도 있습니다.

사용자 지정 키 스토어에 AWS KMS가 생성한 키 구성 요소가 있는 대칭 암호화 KMS 키를 생성할 수 있습니다. 그런 다음 같은 기법을 사용하여 AWS KMS 키 스토어에서 KMS 키에 사용하는 사용자 지정 키 스토어에서 KMS 키를 확인 및 관리할 수 있습니다. IAM 및 키 정책을 통해 액세스를 제어하고 태그 및 별칭을 생성하며 KMS 키를 활성화 및 비활성화하고 키 삭제를 예약할 수 있습니다. 암호화 작업에서 KMS 키를 사용하고 AWS KMS를 통합한 AWS 서비스와 함께 이들을 사용할 수 있습니다.

뿐만 아니라 HSM 생성 및 삭제하고 백업을 관리하는 등 AWS CloudHSM 클러스터를 완벽하게 제어할 수 있습니다. AWS CloudHSM 클라이언트와 지원되는 소프트웨어 라이브러리를 사용하여 KMS 키를 위한 키 구성 요소를 확인, 감사 및 관리할 수 있습니다. 사용자 지정 키 스토어의 연결이 해제되어 있으면 AWS KMS가 사용자 지정 키 스토어에 액세스할 수 없기 때문에 사용자는 암호화 작업 시 사용자 지정 키 스토어의 KMS 키를 사용할 수 없습니다. 이러한 추가적인 제어 계층 덕분에 사용자 지정 키 스토어는 이를 필요로 하는 조직에게 강력한 솔루션이 될 수 있습니다.

어디에서 시작합니까?

AWS CloudHSM 키 스토어를 생성하고 관리하려면 AWS KMS 및 AWS CloudHSM의 기능을 사용합니다.

-

AWS CloudHSM에서 시작합니다. 활성 AWS CloudHSM 클러스터를 생성하거나 기존 클러스터를 선택합니다. 클러스터는 서로 다른 가용 영역에 최소 2개의 활성 HSM을 가지고 있어야 합니다. 그런 다음 해당 클러스터에 AWS KMS에 대한 전용 암호화 사용자(CU) 계정을 만듭니다.

-

AWS KMS에서 선택한 AWS CloudHSM 클러스터와 연결된 사용자 지정 키 저장소를 생성합니다. AWS KMS는 사용자 지정 키 저장소를 생성하고, 보고, 편집하고, 삭제할 수 있는 완전한 관리 인터페이스를 제공합니다.

-

사용자 지정 키 스토어를 사용할 준비가 되면 이를 연결된 AWS CloudHSM 클러스터에 연결합니다. AWS KMS는 연결을 지원하는 데 필요한 네트워크 인프라를 생성합니다. 그런 다음, 클러스터에서 키 구성 요소를 생성 및 관리할 수 있도록 전용 CU(Crypto User) 계정 자격 증명을 사용해 클러스터에 로그인합니다.

-

이제 사용자 지정 키 스토어에서 대칭 암호화 KMS 키를 생성할 수 있습니다. KMS 키를 생성할 때 사용자 지정 키 스토어를 지정만 하면 됩니다.

어떤 지점에서 막히면 사용자 지정 키 스토어 문제 해결 주제에서 도움말을 참조할 수 있습니다. 문제가 해결되지 않은 경우 이 가이드의 각 페이지 하단에 있는 피드백 링크를 사용하거나 AWS Key Management Service 토론 포럼(Discussion Forum)

할당량

AWS KMS는 연결 상태에 관계없이 AWS CloudHSM 키 스토어와 외부 키 스토어를 모두 포함하여 각 AWS 계정 및 리전에서 최대 10개의 사용자 지정 키 스토어를 허용합니다. 또한 AWS CloudHSM 키 스토어에 KMS 키 사용에 대한 AWS KMS 요청 할당량이 있습니다.

요금

AWS KMS 사용자 지정 키 스토어 및 사용자 지정 키 스토어의 고객 관리형 키 비용에 대한 자세한 내용은 AWS Key Management Service 요금

리전

AWS KMS는 아시아 태평양(멜버른), 중국(베이징), 중국(닝샤) 및 유럽(스페인)을 제외하고 AWS KMS가 지원되는 모든 AWS 리전에서 AWS CloudHSM 키 저장소를 지원합니다.

지원되지 않는 기능

AWS KMS는 사용자 지정 키 스토어에서 다음 기능을 지원하지 않습니다.

AWS CloudHSM 키 스토어 개념

이 주제에서는 AWS CloudHSM 키 저장소에서 사용되는 몇 가지 용어 및 개념을 설명합니다.

AWS CloudHSM 키 스토어

AWS CloudHSM 키 스토어는 사용자가 소유하고 관리하는 AWS CloudHSM 클러스터와 연결된 사용자 지정 키 스토어입니다. AWS CloudHSM 클러스터는 FIPS 140-2 레벨 3에서 인증된 하드웨어 보안 모듈(HSM)에서 지원합니다.

사용자가 AWS CloudHSM 키 스토어에서 KMS 키를 생성하면 AWS KMS는 연결된 AWS CloudHSM 클러스터에 내보내기가 불가능하고 영구적인 256비트의 고급 암호화 표준(AES) 대칭 키를 생성합니다. 이 키 구성 요소는 HSM을 암호화되지 않은 상태로 두지 않습니다. AWS CloudHSM 키 스토어에서 KMS 키를 사용할 때 클러스터의 HSM에서 암호화 작업이 수행됩니다.

AWS CloudHSM 키 스토어는 AWS KMS의 편리하고 포괄적인 키 관리 인터페이스와 AWS 계정의 AWS CloudHSM 클러스터가 제공하는 추가적인 컨트롤을 하나로 결합합니다. 이러한 통합 기능 덕분에 클러스터, HSM 및 백업 관리를 포함해 키 구성 요소를 저장하는 HSM에 대한 완벽한 제어권을 유지하면서도 AWS KMS에서 KMS 키를 생성, 관리 및 사용할 수 있습니다. AWS KMS 콘솔 및 API를 사용해 AWS CloudHSM 키 스토어와 해당 KMS 키를 관리할 수 있습니다. 또한 AWS CloudHSM 콘솔, API, 클라이언트 소프트웨어 및 연결 소프트웨어 라이브러리를 사용하여 연결 클러스터를 관리할 수도 있습니다.

AWS CloudHSM 키 저장소를 보고 관리하고, 해당 속성을 편집하고, 연결된 AWS CloudHSM 클러스터에서 연결하고 연결 해제할 수 있습니다. AWS CloudHSM 키 스토어를 삭제하려는 경우 먼저 삭제를 예약하고 유예 기간이 만료될 때까지 기다려서 AWS CloudHSM 키 스토어에서 KMS 키를 삭제해야 합니다. AWS CloudHSM 키 스토어를 삭제하면 AWS KMS에서 리소스가 제거되지만 AWS CloudHSM 클러스터에는 영향이 미치지 않습니다.

AWS CloudHSM 클러스터

모든 AWS CloudHSM 키 저장소가 하나의 AWS CloudHSM 클러스터에 연결됩니다. AWS CloudHSM 키 스토어에서 AWS KMS key를 생성하면 연결된 클러스터에 AWS KMS가 키 구성 요소를 생성합니다. AWS CloudHSM 키 스토어에서 KMS 키를 사용할 때 연결 클러스터에서 암호화 작업이 수행됩니다.

각각의 AWS CloudHSM 클러스터는 오직 하나의 AWS CloudHSM 키 스토어에만 연결될 수 있습니다. 선택한 클러스터는 다른 AWS CloudHSM 키 스토어와 연결하거나 다른 AWS CloudHSM 키 스토어와 연결된 클러스터와 백업 기록을 공유할 수 없습니다. 클러스터는 초기화 및 활성 상태여야 하며 AWS CloudHSM 키 스토어와 동일한 AWS 계정 및 리전에 있어야 합니다. 새 클러스터를 생성하거나 기존 클러스터를 사용할 수 있습니다. AWS KMS에서는 클러스터의 독점적 사용이 필요하지 않습니다. AWS CloudHSM 키 스토어에서 KMS 키를 생성하려면 연결 클러스터에 활성 HSM이 2개 이상 있어야 합니다. 다른 모든 작업에서는 오직 하나의 HSM만 필요합니다.

AWS CloudHSM 키 스토어를 생성할 때 AWS CloudHSM 클러스터를 지정할 수 있지만 이를 변경할 수는 없습니다. 한편 다른 클러스터와 백업 기록을 공유하는 모든 클러스터를 대체할 수 있습니다. 이렇게 하면 필요 시 클러스터를 삭제하고 이를 백업 중 하나에서 생성된 클러스터로 바꿀 수 있습니다. 사용자는 사용자 및 키를 관리하고 HSM을 생성 및 삭제하며 백업을 관리할 수 있도록 연결 AWS CloudHSM 클러스터에 대한 완벽한 제어권을 보유합니다.

AWS CloudHSM 키 스토어를 사용할 준비가 되면 연결된 AWS CloudHSM 클러스터에 이를 연결합니다. 언제든지 사용자 지정 키 스토어를 연결 및 연결 해제할 수 있습니다. 사용자 지정 키 스토어가 연결되면 KMS 키를 생성해 사용할 수 있습니다. 연결 해제되면 AWS CloudHSM 키 스토어와 해당 KMS 키를 보고 관리할 수 있습니다. 그러나 KMS 키를 새로 생성하거나 암호화 작업을 위해 AWS CloudHSM 키 스토어의 KMS 키를 사용할 수 없습니다.

kmsuser 암호화 사용자(CU)

사용자를 대신하여 연결된 AWS CloudHSM 클러스터에서 키 구성 요소를 생성하고 관리하기 위해 AWS KMS는 kmsuser라는 클러스터에서 전용 AWS CloudHSM Crypto User(CU)를 사용합니다. kmsuser CU는 클러스터의 모든 HSM에 자동으로 동기화되고 클러스터 백업에 저장되는 표준 CU 계정입니다.

AWS CloudHSM 키 저장소를 생성하기 전에 CloudHSM CLI에서 createUser 명령을 사용하여 AWS CloudHSM 클러스터에 kmsuser CU 계정을 생성합니다. 그리고 AWS CloudHSM 키 스토어를 생성할 때 kmsuser 계정 암호를 AWS KMS에 제공합니다. 사용자 지정 키 스토어를 연결하면 AWS KMS가 kmsuser CU로 클러스터에 로그인하고 암호를 교체합니다. AWS KMS는 kmsuser 암호를 안전하게 저장하기 전에 암호화합니다. 암호가 교체되면 새 암호가 암호화되어 동일한 방식으로 저장됩니다.

AWS CloudHSM 키 스토어가 연결되어 있는 한, AWS KMS는 kmsuser로 로그인한 상태를 유지합니다. 이러한 CU 계정을 다른 목적으로 사용해서는 안 됩니다. 그러나 kmsuser CU 계정에 대한 궁극적인 제어권은 보유할 수 있습니다. 언제든지 kmsuser가 소유하는 키의 키를 찾을 수 있습니다. 필요한 경우 사용자 지정 키 스토어의 연결을 해제하고, kmsuser 암호를 변경하고, kmsuser로 클러스터에 로그인하고, kmsuser가 소유하는 키를 조회하고 및 관리할 수 있습니다.

kmsuser CU 계정 생성에 대한 지침은 kmsuser CU(Crypto User) 생성을 참조하세요.

AWS CloudHSM 키 스토어의 KMS 키

AWS KMS 또는 AWS KMS API를 사용하여 AWS CloudHSM 키 스토어에서 AWS KMS keys를 생성할 수 있습니다. KMS 키에서 사용하는 것과 동일한 기법을 사용합니다. 한 가지 차이라면 AWS CloudHSM 키 스토어를 식별하고 키 구성 요소의 오리진을 AWS CloudHSM 클러스터로 지정해야 한다는 점입니다.

사용자가 AWS CloudHSM 키 스토어에서 KMS 키를 생성하면 AWS KMS가 AWS KMS에서 KMS 키를 만들고 연결 클러스터에 내보내기가 불가능하고 영구적인 256비트의 고급 암호화 표준(AES) 대칭 키 구성 요소를 생성합니다. 암호화 작업에 AWS KMS 키를 사용하면 해당 작업은 클러스터 기반 AES 키를 사용하여 AWS CloudHSM 클러스터에서 수행됩니다. AWS CloudHSM이 다양한 유형의 대칭 및 비대칭 키를 지원하지만, AWS CloudHSM 키 스토어는 AES 대칭 암호화 키만 지원합니다.

AWS KMS 콘솔의 AWS CloudHSM 키 스토어에서 KMS 키를 확인하고 콘솔 옵션을 사용해 사용자 지정 키 스토어 ID를 표시할 수 있습니다. 또한 DescribeKey 작업을 사용해 AWS CloudHSM 키 스토어 ID와 AWS CloudHSM 클러스터 ID를 찾을 수도 있습니다.

AWS CloudHSM 키 스토어의 KMS 키는 AWS KMS의 모든 KMS 키와 비슷한 방식으로 작동합니다. 권한 있는 사용자는 KMS 키를 사용 및 관리하기 위해 동일한 권한이 필요합니다. 동일한 콘솔 절차 및 API 작업을 사용해 AWS CloudHSM 키 스토어에서 KMS 키를 보고 관리할 수 있습니다. KMS 키 활성화 및 비활성화, 태그 및 별칭 생성 및 사용, IAM 및 키 정책 변경 등이 여기에 포함됩니다. 암호화 작업을 위해 AWS CloudHSM 키 스토어의 KMS 키를 사용하고 고객 관리형 키 사용을 지원하는 통합 AWS 서비스와 함께 사용할 수 있습니다. 그러나 자동 키 회전을 활성화하거나 AWS CloudHSM 키 스토어의 KMS 키로 키 구성 요소를 가져올 수 없습니다.

또한 동일한 프로세스를 사용해 AWS CloudHSM 키 스토어에서 KMS 키의 삭제를 예약할 수 있습니다. 대기 기간이 만료되면 AWS KMS는 KMS에서 KMS 키를 삭제합니다. 그런 다음, 연결 AWS CloudHSM 클러스터에서 KMS 키의 키 구성 요소를 삭제하기 위해 최선의 노력을 다합니다. 하지만 클러스터 및 백업에서 수동으로 불필요한 키 구성 요소를 삭제하고 싶어할 수 있습니다.