기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

하이브리드 액세스 모드의 작동 방식

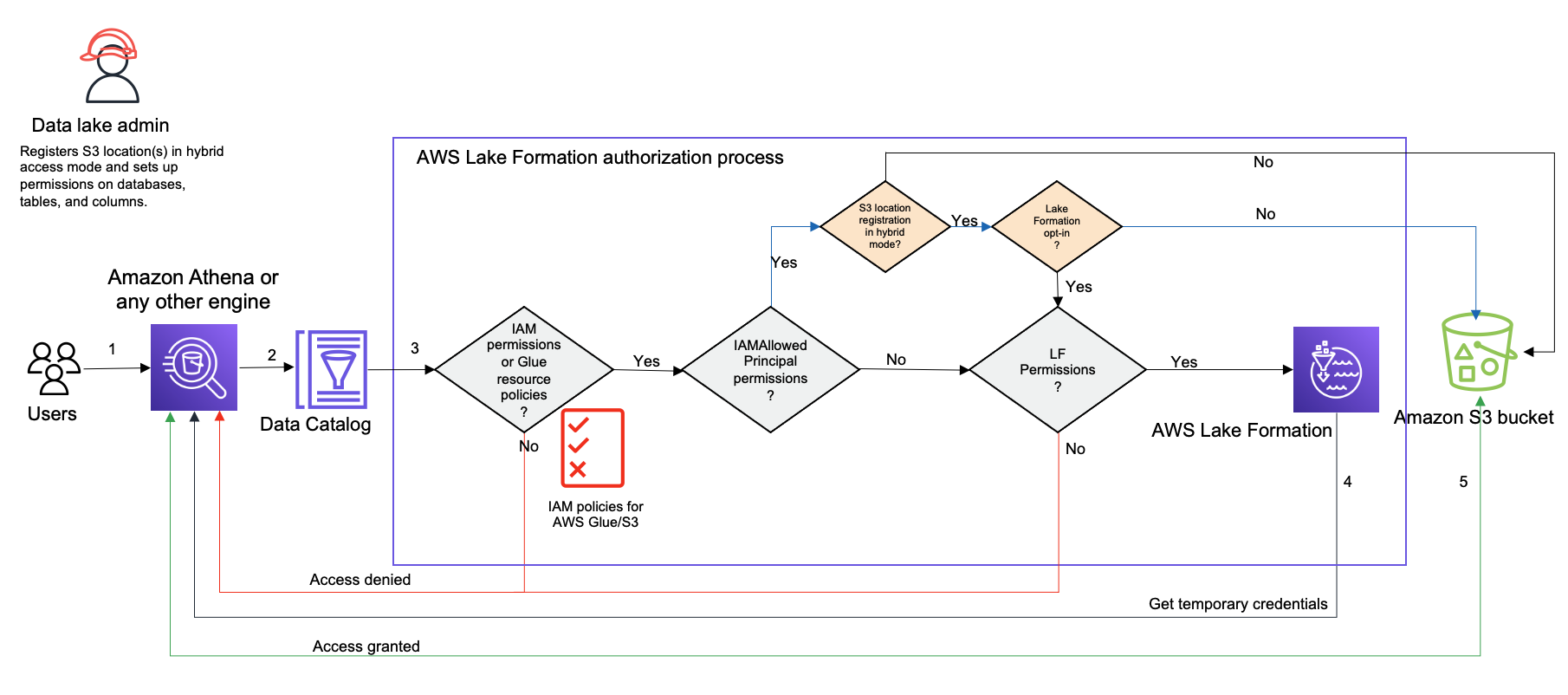

다음 다이어그램은 데이터 카탈로그 리소스를 쿼리할 때 하이브리드 액세스 모드에서 Lake Formation 권한 부여가 작동하는 방식을 보여줍니다.

데이터 레이크 관리자 또는 관리 권한이 있는 사용자는 데이터 레이크의 데이터에 액세스하기 전에 개별 데이터 카탈로그 테이블 사용자 정책을 설정하여 데이터 카탈로그의 테이블에 대한 액세스를 허용하거나 거부합니다. 그러면 RegisterResource 작업을 수행할 권한이 있는 보안 주체가 하이브리드 액세스 모드에서 테이블의 Amazon S3 위치를 Lake Formation에 등록합니다. 관리자는 데이터 카탈로그 데이터베이스 및 테이블의 특정 사용자에게 Lake Formation 권한을 부여하고 하이브리드 액세스 모드에서 해당 데이터베이스 및 테이블에 대해 Lake Formation 권한을 사용하도록 선택합니다.

쿼리 제출 - 보안 주체는 Amazon AthenaETL, Amazon 또는 Amazon Redshift Spectrum과 같은 통합 서비스를 사용하여 쿼리 AWS Glue EMR또는 스크립트를 제출합니다.

데이터 요청 - 통합 분석 엔진이 요청 중인 테이블을 식별하고 데이터 카탈로그(

GetTable,GetDatabase)에 메타데이터 요청을 보냅니다.-

권한 확인 - 데이터 카탈로그가 Lake Formation을 사용하여 쿼리 보안 주체의 액세스 권한을 확인합니다.

-

테이블에

IAMAllowedPrincipals그룹 권한이 연결되어 있지 않은 경우 Lake Formation 권한이 적용됩니다. -

보안 주체가 하이브리드 액세스 모드에서 Lake Formation 권한을 사용하도록 선택하고 테이블에

IAMAllowedPrincipals그룹 권한이 연결되어 있는 경우 Lake Formation 권한이 적용됩니다. 쿼리 엔진은 Lake Formation에서 수신한 필터를 적용하고 사용자에게 데이터를 반환합니다. -

테이블 위치가 Lake Formation에 등록되어 있지 않고 보안 주체가 하이브리드 액세스 모드에서 Lake Formation 권한을 사용하도록 선택하지 않은 경우 데이터 카탈로그는 테이블에

IAMAllowedPrincipals그룹 권한이 연결되어 있는지 확인합니다. 테이블에 이 권한이 있는 경우 계정의 모든 보안 주체가 테이블에 대해Super또는All권한을 갖게 됩니다.

-

-

보안 인증 가져오기 — 데이터 카탈로그는 테이블 위치가 Lake Formation에 등록되었는지 여부를 확인하여 엔진에 알려줍니다. 기본 데이터가 Lake Formation에 등록된 경우 분석 엔진은 Lake Formation에 Amazon S3 버킷의 데이터에 액세스할 수 있는 임시 보안 인증을 요청합니다.

-

데이터 가져오기 - 보안 주체가 테이블 데이터에 액세스할 수 있는 경우 Lake Formation이 통합 분석 엔진에 대한 임시 액세스를 제공합니다. 분석 엔진은 임시 액세스를 사용하여 Amazon S3에서 데이터를 가져오고 열, 행 또는 셀 필터링과 같은 필요한 필터링을 수행합니다. 엔진에서 작업 실행을 마치면 결과가 사용자에게 반환됩니다. 이 프로세스를 보안 인증 벤딩이라고 합니다. 자세한 정보는 에 타사 서비스 통합 Lake Formation 섹션을 참조하십시오.

-

테이블의 데이터 위치가 Lake Formation에 등록되지 않은 경우 분석 엔진에서 두 번째 호출이 Amazon S3로 직접 전송됩니다. 관련 Amazon S3 버킷 정책 및 IAM 사용자 정책은 데이터 액세스에 대해 평가됩니다. IAM 정책을 사용할 때마다 IAM 모범 사례를 따라야 합니다. 자세한 내용은 IAM 사용 설명서의 IAM에서 보안 모범 사례를 참조하세요.