기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Rocket Software 런타임 엔진을 사용하여 AWS Mainframe Modernization 관리형 런타임 환경에서 애플리케이션을 배포하고 실행할 수 있습니다. 이 자습서에서는 Rocket Software 런타임 엔진을 사용하여 AWS Mainframe Modernization 관리형 런타임 환경에서 CardDemo 샘플 애플리케이션을 배포하고 실행하는 방법을 보여줍니다. CardDemo 샘플 애플리케이션은 메인프레임 현대화 사용 사례를 위한 및 파트너 기술을 테스트 AWS 하고 소개하기 위해 개발된 간소화된 신용 카드 애플리케이션입니다.

자습서에서는 다른에 리소스를 생성합니다 AWS 서비스. 여기에는 Amazon Simple Storage Service, Amazon Relational Database Service 및 AWS Key Management Service가 포함됩니다 AWS Secrets Manager.

주제

사전 조건

-

CICS 연결을 사용할 수 있는 3270 에뮬레이터에 대한 액세스 권한이 있는지 확인합니다. 타사 웹 사이트에서 무료 및 평가판 3270 에뮬레이터를 사용할 수 있습니다. 또는 AWS Mainframe Modernization AppStream 2.0 Rocket Software 인스턴스를 시작하고 Rumba 3270 에뮬레이터를 사용할 수 있습니다(무료 사용 불가).

AppStream 2.0에 대한 자세한 정보는 자습서: Rocket Enterprise Analyzer 및 Rocket Enterprise Developer와 함께 사용할 AppStream 2.0 설정 섹션을 참조하세요.

참고

스택을 만들 때 Enterprise Analyzer(EA)가 아닌 Enterprise Developer(ED) 옵션을 선택합니다.

-

CardDemo 샘플 애플리케이션

을 다운로드하고 다운로드한 파일의 압축을 로컬 디렉터리에 풉니다. 이 디렉터리에는 제목이 CardDemo_runtime인 하위 디렉터리가 포함됩니다. -

이 자습서에서 만들어진 리소스를 정의할 수 있는 계정의 VPC를 식별합니다. VPC에는 최소 2개의 가용 영역에 서브넷이 있어야 합니다. Amazon VPC에 대한 자세한 내용은 Amazon VPC 작동 방식을 참조하세요.

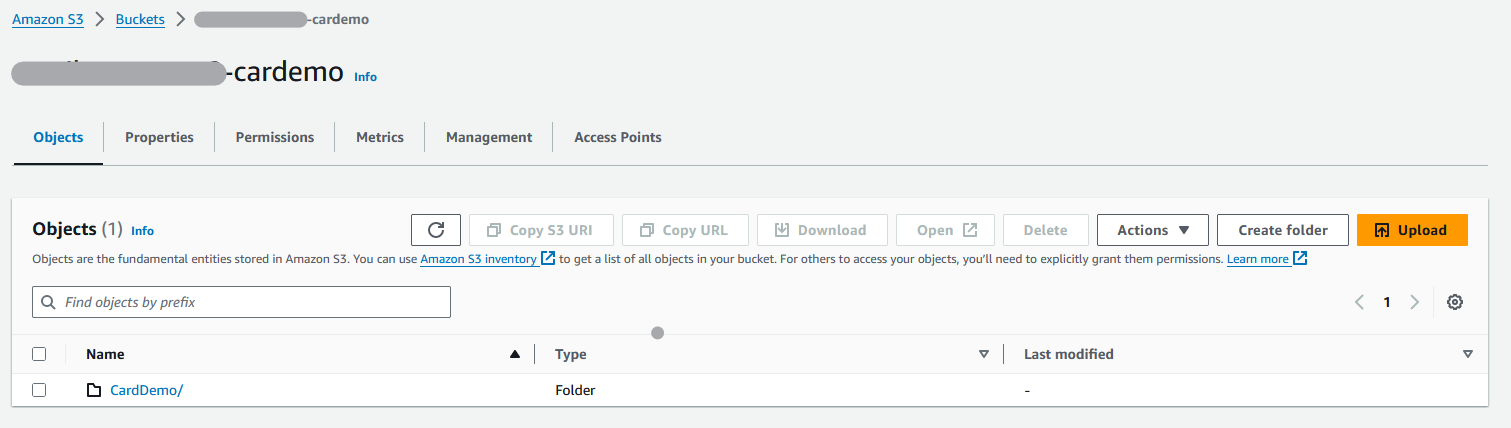

1단계: Amazon S3 버킷 생성 및 로드

이 단계에서는 Amazon S3 버킷을 생성하고 이 버킷에 CardDemo 파일을 업로드합니다. 이 자습서의 뒷부분에서는 이러한 파일을 사용하여 AWS Mainframe Modernization Rocket 소프트웨어 관리형 런타임 환경에서 CardDemo 샘플 애플리케이션을 배포하고 실행합니다.

참고

새 S3 버킷을 생성할 필요는 없지만 선택한 버킷은 이 자습서에서 사용되는 다른 리소스와 동일한 리전에 있어야 합니다.

Amazon S3 버킷을 생성하려면

-

Amazon S3 콘솔

을 열고 버킷 생성을 선택합니다. -

일반 구성에서 AWS Mainframe Modernization Rocket 소프트웨어 관리형 런타임을 빌드할 AWS 리전을 선택합니다.

-

버킷 이름(예:

yourname-aws-region-carddemo)을 입력합니다. 기본 설정을 유지하고 버킷 생성을 선택합니다. 또는 기존 Amazon S3 버킷에서 설정을 복사한 다음 버킷 생성을 선택할 수도 있습니다. -

방금 생성한 버킷을 선택하고 업로드를 선택합니다.

-

업로드 섹션에서 폴더 추가를 선택한 다음 로컬 컴퓨터에서

CardDemo_runtime디렉터리를 찾습니다. -

업로드를 선택하여 업로드 프로세스를 시작합니다. 업로드 시간은 연결 속도에 따라 달라집니다.

-

업로드가 완료되면 모든 파일이 성공적으로 업로드되었는지 확인한 다음 닫기를 선택합니다.

이제 Amazon S3 버킷에 CardDemo_runtime 폴더가 포함됩니다.

S3 버킷에 대한 자세한 내용은 Amazon S3 버킷 생성, 구성 및 작업을 참조하세요.

2단계: 데이터베이스 생성 및 구성

이 단계에서는 Amazon Relational Database Service(Amazon RDS)에서 PostgreSQL 데이터베이스를 생성합니다. 자습서의 경우 이 데이터베이스에는 CardDemo 샘플 애플리케이션이 신용 카드 거래와 관련된 고객 작업에 사용하는 데이터 세트가 포함되어 있습니다.

Amazon RDS에 데이터베이스 생성

-

Amazon RDS 콘솔

을 엽니다. -

데이터베이스 인스턴스를 생성할 AWS 리전을 선택합니다.

-

탐색 창에서 Databases(데이터베이스)를 선택합니다.

-

데이터베이스 생성을 선택한 후 표준 생성을 선택합니다.

-

엔진 유형에서 PostgreSQL을 선택합니다.

-

엔진 버전 15 이상을 선택합니다.

참고

엔진 버전은 이 자습서의 뒷부분에서 필요하므로 저장합니다.

-

Templates(템플릿) 섹션에서 Free tier(프리 티어)를 선택합니다.

-

DB 인스턴스 식별자를 의미 있는 것으로 변경합니다(예:

MicroFocus-Tutorial). -

AWS Secrets Manager에서 마스터 자격 증명을 관리하지 마세요. 대신 새 마스터 암호를 입력하고 확인합니다.

참고

데이터베이스에 사용하는 사용자 이름과 암호를 저장합니다. 이 자습서의 다음 단계에서 안전하게 저장합니다.

-

연결에서 AWS Mainframe Modernization 관리형 런타임 환경을 생성할 VPC를 선택합니다.

-

데이터베이스 생성를 선택합니다.

Amazon RDS에서 사용자 지정 파라미터 그룹을 생성하려면

-

Amazon RDS 콘솔의 탐색 창에서 파라미터 그룹을 선택한 후 파라미터 그룹 생성을 선택합니다.

-

파라미터 그룹 생성 창의 파라미터 그룹 패밀리에서 데이터베이스 버전과 일치하는 Postgres 옵션을 선택합니다.

참고

일부 Postgres 버전에는 유형이 필요합니다. 필요한 경우 DB 파라미터 그룹을 선택합니다. 파라미터 그룹의 그룹 이름 및 설명을 입력합니다.

-

생성(Create)을 선택합니다.

사용자 지정 파라미터 그룹을 구성하려면

-

새로 생성된 파라미터 그룹을 선택합니다.

-

작업을 선택한 후 편집을 선택합니다.

-

max_prepared_transactions로 필터링하고 파라미터의 값을 100으로 변경합니다. -

변경 사항 저장(Save Changes)을 선택합니다.

사용자 지정 파라미터 그룹을 데이터베이스와 연결하려면

-

Amazon RDS 콘솔 탐색 창에서 데이터베이스를 선택한 다음 변경하려는 데이터베이스 인스턴스를 선택합니다.

-

Modify(수정)를 선택합니다. Modify DB instance(DB 인스턴스 수정) 페이지가 나타납니다.

참고

수정 옵션은 데이터베이스가 생성 및 백업을 완료할 때까지 사용할 수 없으며, 몇 분 정도 걸릴 수 있습니다.

-

DB 인스턴스 수정 페이지에서 추가 구성으로 이동하여 DB 파라미터 그룹을 해당 파라미터 그룹으로 변경합니다. 목록에서 파라미터 그룹을 사용할 수 없는 경우 올바른 데이터베이스 버전으로 만들어졌는지 확인합니다.

-

계속을 선택하여 수정 사항을 요약한 내용을 확인합니다.

-

변경 사항을 즉시 적용하려면 즉시 적용을 선택합니다.

-

DB 인스턴스 수정을 선택하여 변경 사항을 저장합니다.

매개 변수 그룹에 대한 자세한 내용은 매개 변수 그룹 작업을 참조하세요.

참고

AWS 메인프레임 현대화와 함께 Amazon Aurora PostgreSQL 데이터베이스를 사용할 수도 있지만 프리 티어 옵션은 없습니다. 자세한 내용은 Amazon Aurora PostgreSQL 작업을 참조하세요.

3단계: AWS KMS key생성 및 구성

Amazon RDS 인스턴스에 대한 자격 증명을 안전하게 저장하려면 먼저 AWS KMS key를 생성합니다.

를 생성하려면 AWS KMS key

-

키 생성을 선택합니다.

-

키 유형의 경우 대칭, 키 사용의 경우 암호화 및 복호화 기본값을 그대로 둡니다.

-

다음을 선택합니다.

-

키에 별칭(예:

MicroFocus-Tutorial-RDS-Key) 및 선택적 설명을 지정합니다. -

다음을 선택합니다.

-

사용자 또는 역할 옆의 확인란을 선택하여 키 관리자를 할당합니다.

-

다음을 선택합니다.

-

사용자 또는 역할 옆의 확인란을 선택하여 키 사용 권한을 할당합니다.

-

다음을 선택합니다.

-

검토 화면에서 키 정책을 편집한 다음 기존 'Statement' 배열 안에 다음을 입력합니다.

{ "Sid" : "Allow access for Mainframe Modernization Service", "Effect" : "Allow", "Principal" : { "Service" : "m2.amazonaws.com" }, "Action" : "kms:Decrypt", "Resource" : "*" },이 정책은이 특정 키 정책을 사용하여 AWS Mainframe Modernization 복호화 권한을 부여합니다.

-

마침을 선택하여 키를 생성합니다.

자세한 내용은 AWS Key Management Service 개발자 안내서의 키 생성을 참조하세요.

4단계: AWS Secrets Manager

데이터베이스 보안 암호 생성 및 구성

이제 AWS Secrets Manager 및를 사용하여 데이터베이스 자격 증명을 안전하게 저장합니다 AWS KMS key.

AWS Secrets Manager 데이터베이스 보안 암호를 생성하고 구성하려면

-

Secrets Manager 콘솔

을 엽니다. -

탐색 창에서 암호를 선택합니다.

-

암호에서 새 보안 암호 저장을 선택합니다.

-

보안 암호 유형을 Amazon RDS 데이터베이스에 대한 자격 증명으로 설정합니다.

-

데이터베이스를 생성할 때 지정한 자격 증명을 입력합니다.

-

암호화 키 아래에서 3단계 중에 만든 키를 선택합니다.

-

데이터베이스 섹션에서 이 자습서용으로 만든 데이터베이스를 선택하고 다음을 선택합니다.

-

보안 암호 이름에 이름(예:

MicroFocus-Tutorial-RDS-Secret)과 선택적 설명을 입력합니다. -

리소스 권한 섹션에서 권한 편집을 선택한 후 내용을 다음 정책으로 바꿉니다.

{ "Version":"2012-10-17", "Statement": [ { "Effect" : "Allow", "Principal" : { "Service" : "m2.amazonaws.com" }, "Action" : "secretsmanager:GetSecretValue", "Resource" : "*" } ] } -

저장을 선택합니다.

-

다음 화면에서 다음을 선택한 다음 저장을 선택합니다.

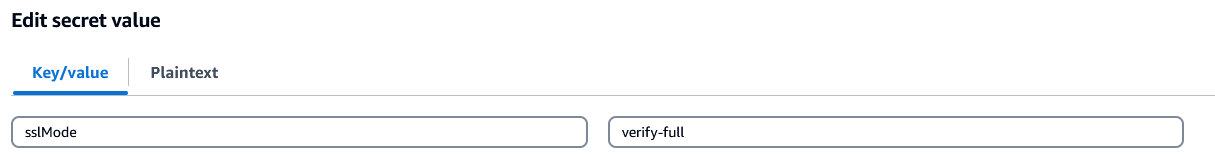

5단계: 보안 암호에 sslMode 추가

보안 암호에 sslMode를 추가하려면

-

보안 암호 목록을 새로 고쳐 새 보안 암호를 확인합니다.

-

4단계에서 새로 생성된 보안 암호를 선택하고 자습서의 뒷부분에서 필요

Secret ARN하므로를 기록해 둡니다. -

보안 암호의 개요 탭에서 보안 암호 값 검색을 선택합니다.

-

편집을 선택한 다음 행 추가를 선택합니다.

-

값을

verify-full로 하여sslMode에 대한 키를 추가합니다.

-

저장을 선택합니다.

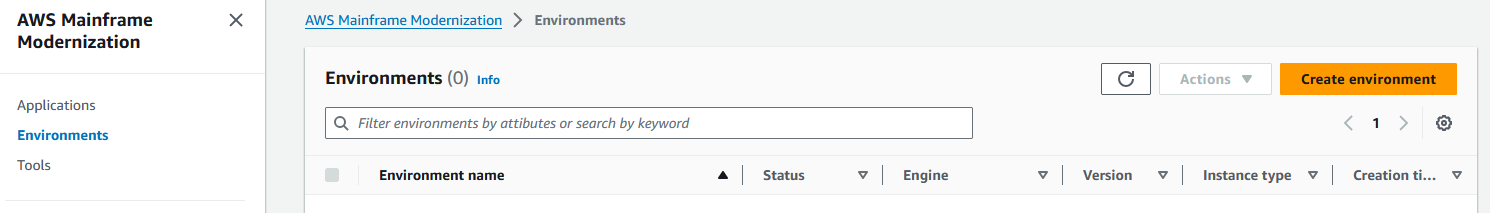

6단계: 런타임 환경 생성

런타임 환경 만들기

-

AWS Mainframe Modernization

콘솔을 엽니다. -

탐색 창에서 환경을 선택합니다. 환경 생성을 선택합니다.

-

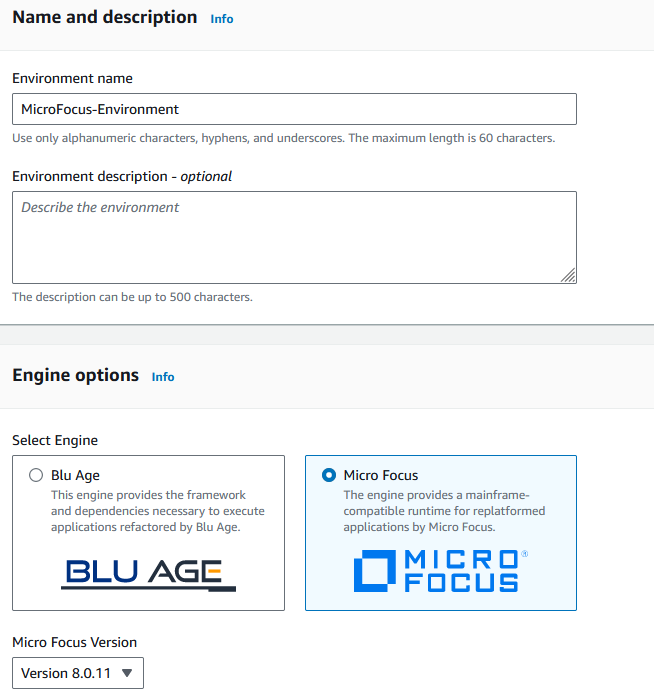

기본 정보 지정에서 다음을 수행합니다.

-

환경 이름에

MicroFocus-Environment를 입력합니다. -

엔진 옵션에서 Micro Focus(Rocket)가 선택되어 있는지 확인합니다.

-

최신 Micro Focus(Rocket) 버전을 선택합니다.

-

다음을 선택합니다.

-

-

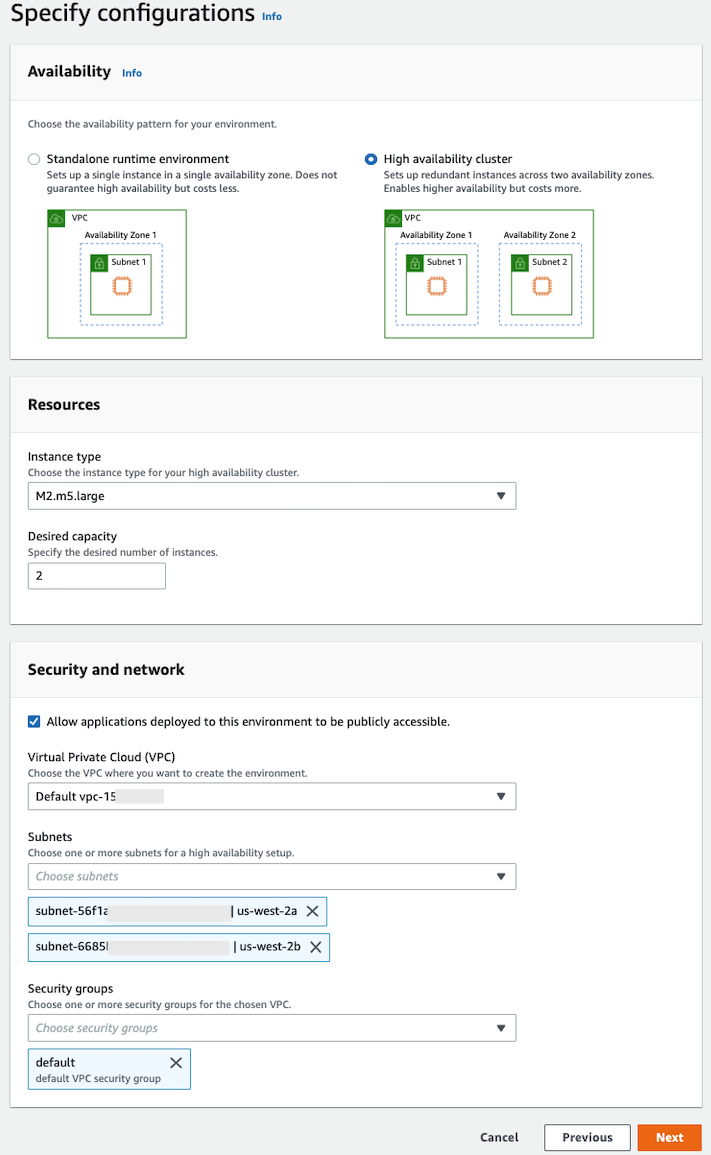

환경을 구성합니다

-

가용성에서 고가용성 클러스터를 선택합니다.

-

리소스에서 인스턴스 유형으로 M2.c5.large 또는 M2.m5.large를 선택하고 원하는 인스턴스 수를 선택합니다. 최대 두 개의 인스턴스를 지정합니다.

-

보안 및 네트워크에서 이 환경에 배포된 애플리케이션을 공개적으로 액세스할 수 있도록 허용을 선택하고 두 개 이상의 퍼블릭 서브넷을 선택합니다.

-

다음을 선택합니다.

-

-

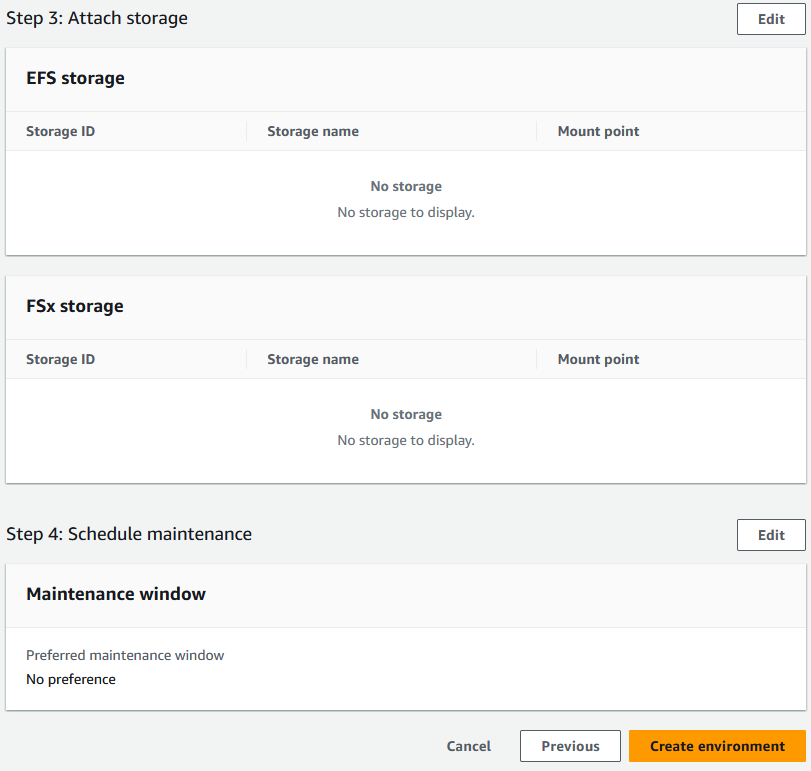

스토리지 연결 페이지에서 다음을 선택합니다.

-

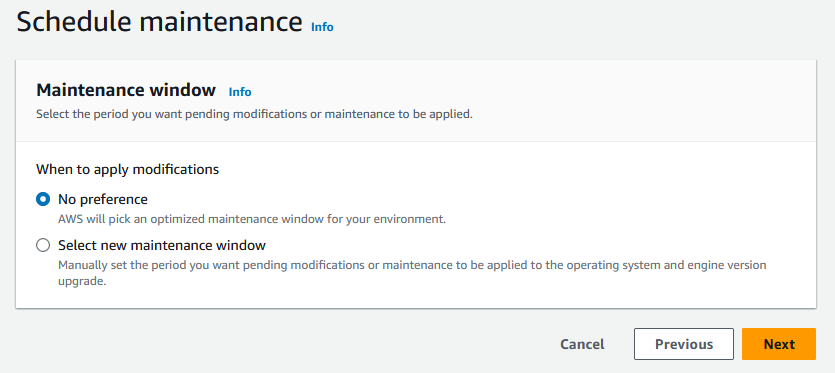

일정 유지 관리 페이지에서 기본 설정 없음을 선택한 후 다음을 선택합니다.

-

검토 및 생성 페이지에서 런타임 환경에 제공한 모든 구성을 검토한 다음 환경 생성을 선택합니다.

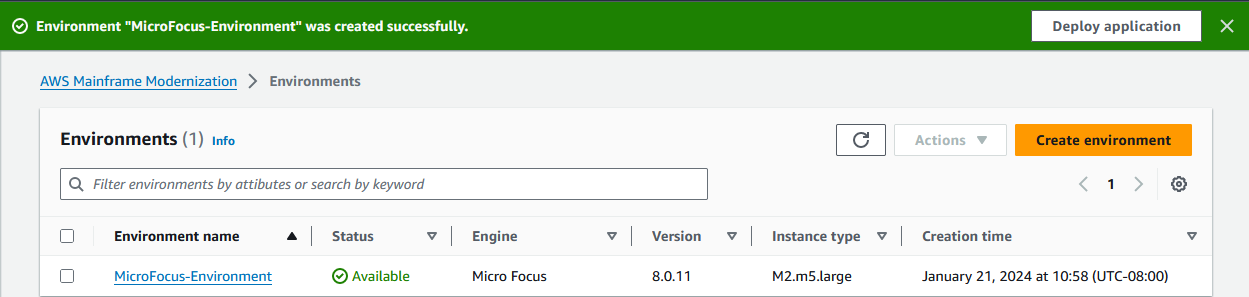

환경을 만들면 Environment

name was created successfully가 적힌 배너가 나타나고 상태 필드가 사용 가능으로 바뀝니다. 환경 생성 프로세스는 몇 분 정도 걸리지만 실행되는 동안 다음 단계를 계속할 수 있습니다.

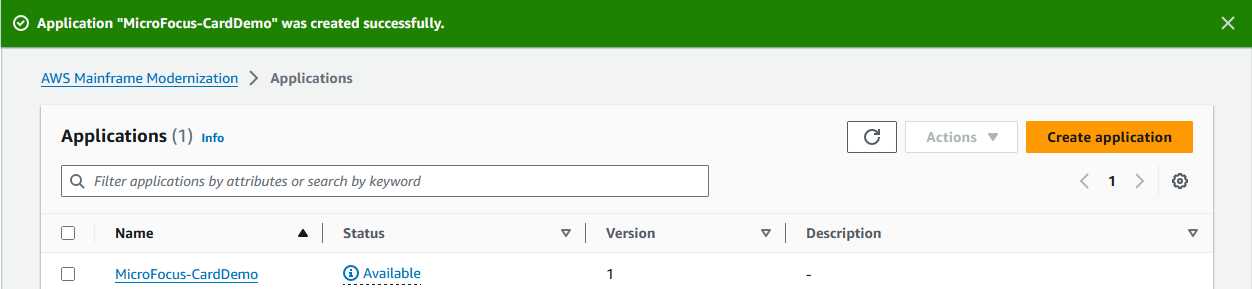

7단계: 애플리케이션 생성

애플리케이션 생성

-

탐색 창에서 애플리케이션을 선택합니다. 그 다음 애플리케이션 생성을 선택합니다.

-

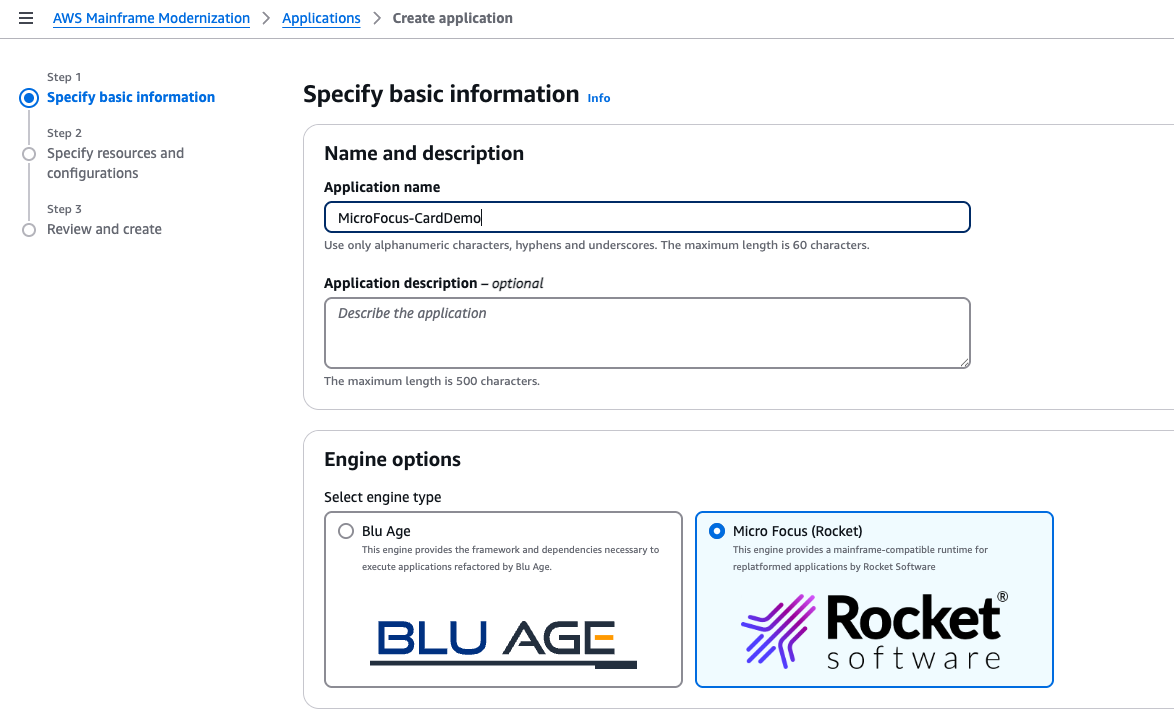

애플리케이션 생성 페이지의 기본 정보 지정에서 애플리케이션 이름

MicroFocus-CardDemo에를 입력하고 엔진 유형에서 Micro Focus(Rocket)가 선택되어 있는지 확인합니다. 그런 다음 다음을 선택합니다.

-

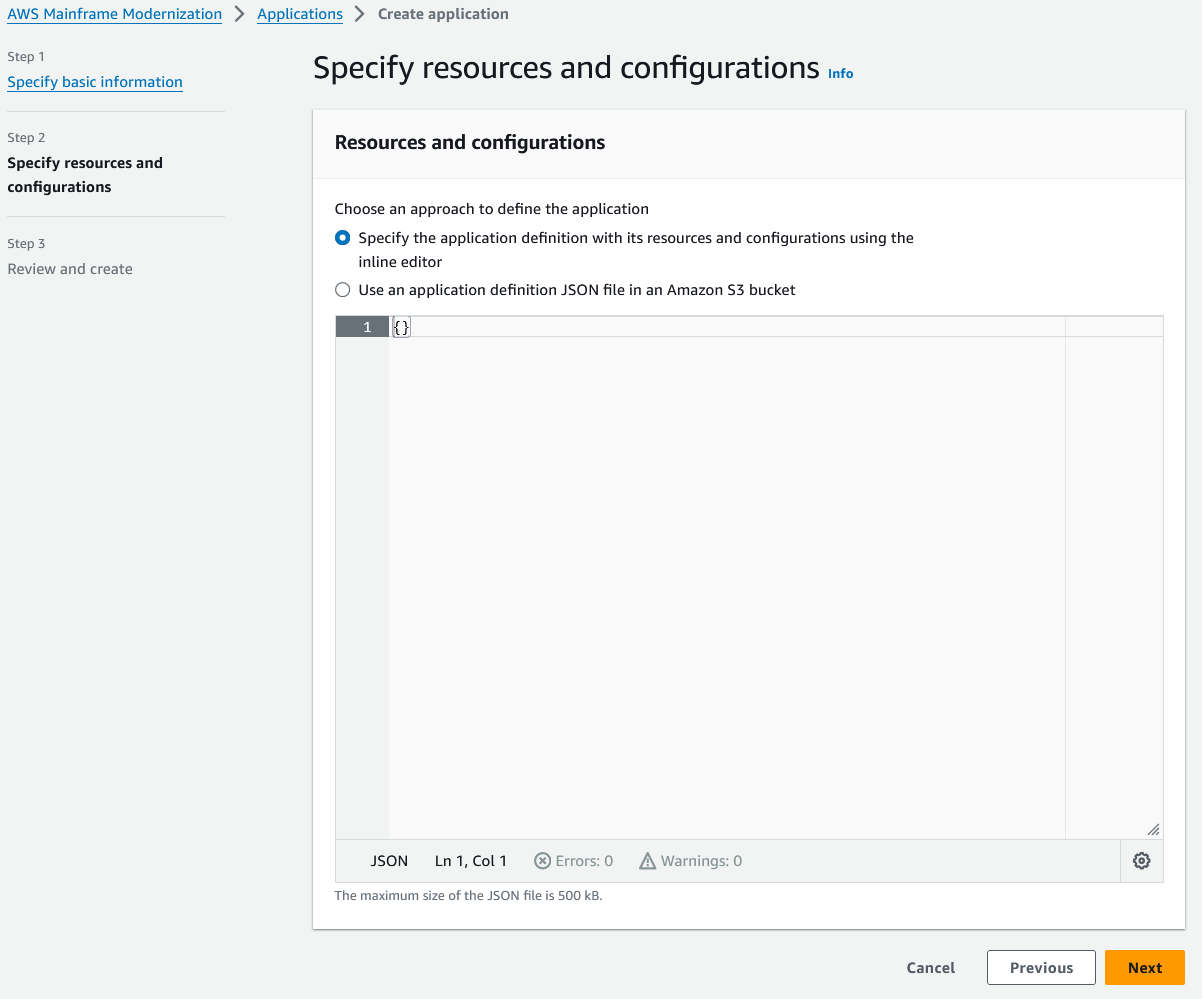

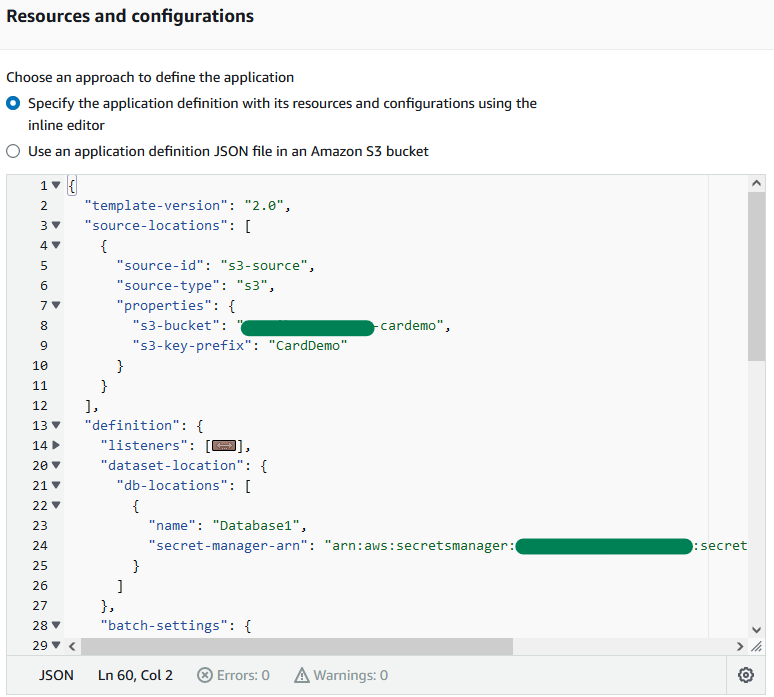

리소스 및 구성 지정에서 인라인 편집기를 사용하여 리소스 및 구성으로 애플리케이션 정의를 지정하는 옵션을 선택합니다.

편집기에 다음 애플리케이션 정의를 입력합니다.

{ "template-version": "2.0", "source-locations": [ { "source-id": "s3-source", "source-type": "s3", "properties": { "s3-bucket": "yourname-aws-region-carddemo", "s3-key-prefix": "CardDemo_runtime" } } ], "definition": { "listeners": [ { "port": 6000, "type": "tn3270" } ], "dataset-location": { "db-locations": [ { "name": "Database1", "secret-manager-arn": "arn:aws:secretsmanager:Region:123456789012:secret:MicroFocus-Tutorial-RDS-Secret-xxxxxx" } ] }, "batch-settings": { "initiators": [ { "classes": [ "A", "B" ], "description": "initiator_AB...." }, { "classes": [ "C", "D" ], "description": "initiator_CD...." } ], "jcl-file-location": "${s3-source}/catalog/jcl" }, "cics-settings": { "binary-file-location": "${s3-source}/loadlib", "csd-file-location": "${s3-source}/rdef", "system-initialization-table": "CARDSIT" }, "xa-resources": [ { "name": "XASQL", "secret-manager-arn": "arn:aws:secretsmanager:Region:123456789012:secret:MicroFocus-Tutorial-RDS-Secret-xxxxxx", "module": "${s3-source}/xa/ESPGSQLXA64.so" } ] } }참고

파일은 변경될 수 있습니다.

-

다음과 같이 source-locations의 properties 객체에서 애플리케이션 JSON을 편집합니다.

-

s3_bucket을 1단계에서 만든 Amazon S3 버킷의 이름으로 바꿉니다. -

s3-key-prefix의 값을 CardDemo 샘플 파일을 업로드한 폴더(키 접두사)로 바꿉니다.CardDemo디렉터리를 Amazon S3 버킷에 직접 업로드한 경우s3-key-prefix를 변경할 필요가 없습니다. -

두

secret-manager-arn값을 4단계에서 생성한 데이터베이스 보안 암호의 ARN으로 바꿉니다.

애플리케이션 정의에 대한 자세한 내용은 Rocket Software(이전 Micro Focus) 애플리케이션 정의를 참조하세요.

-

-

다음을 선택하여 계속 진행합니다.

-

검토 및 생성 페이지에서 제공한 정보를 검토한 다음 애플리케이션 생성을 선택합니다.

애플리케이션을 만들면 Application

name was created successfully가 표시된 배너가 나타납니다. 그러면 상태 필드가 사용 가능으로 변경됩니다.

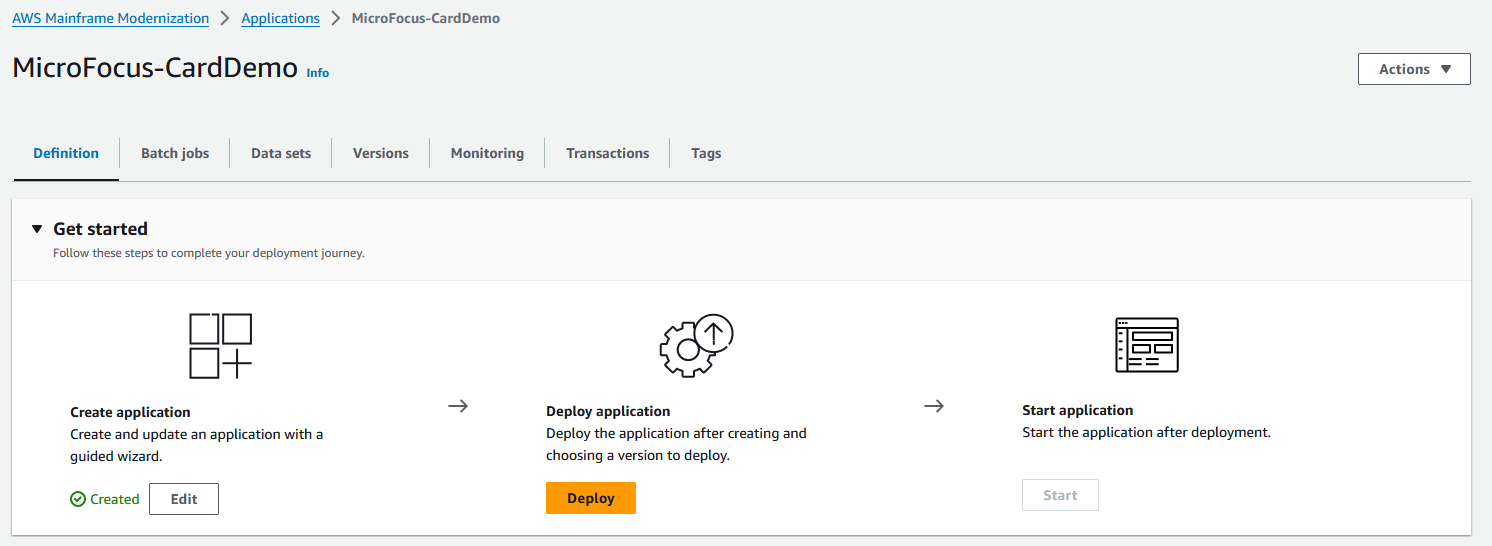

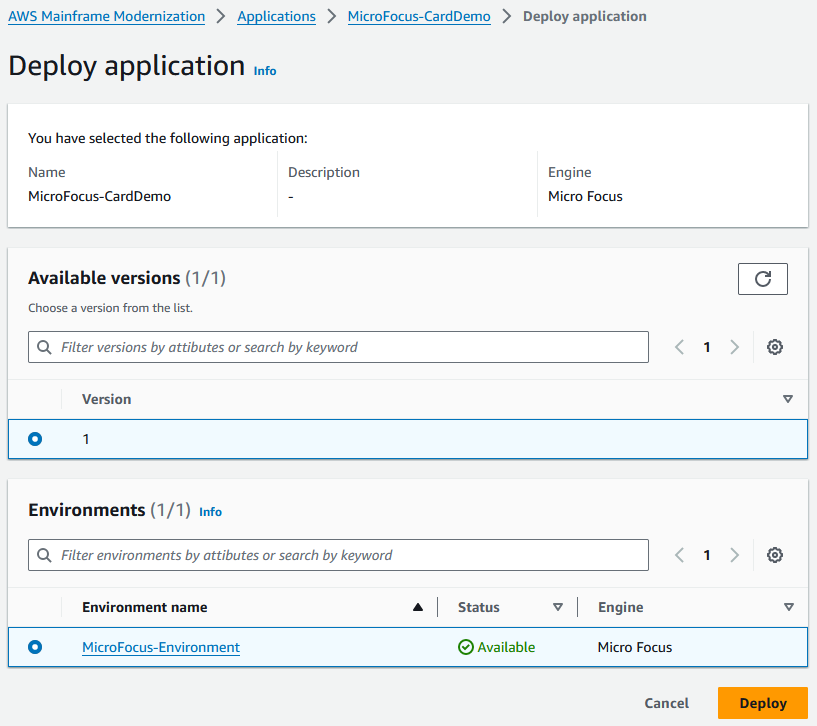

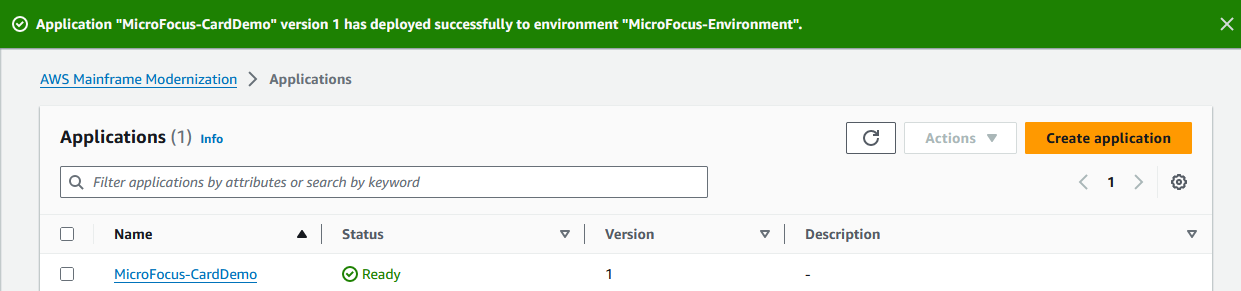

8단계: 애플리케이션 배포

애플리케이션 배포

-

탐색 창에서 애플리케이션을 선택한 다음

MicroFocus-CardDemo를 선택합니다. -

애플리케이션 배포에서 배포를 선택합니다.

-

이전에 생성한 애플리케이션 및 환경의 최신 버전을 선택한 다음 배포를 선택합니다.

CardDemo 애플리케이션이 성공적으로 배포되면 상태가 준비로 변경됩니다.

9단계: 데이터 세트 가져오기

데이터 세트 가져오기를 시작하려면

-

탐색 창에서 애플리케이션을 선택한 다음 애플리케이션을 선택합니다.

-

데이터 세트 탭을 선택합니다. 그런 다음 가져오기를 선택합니다.

-

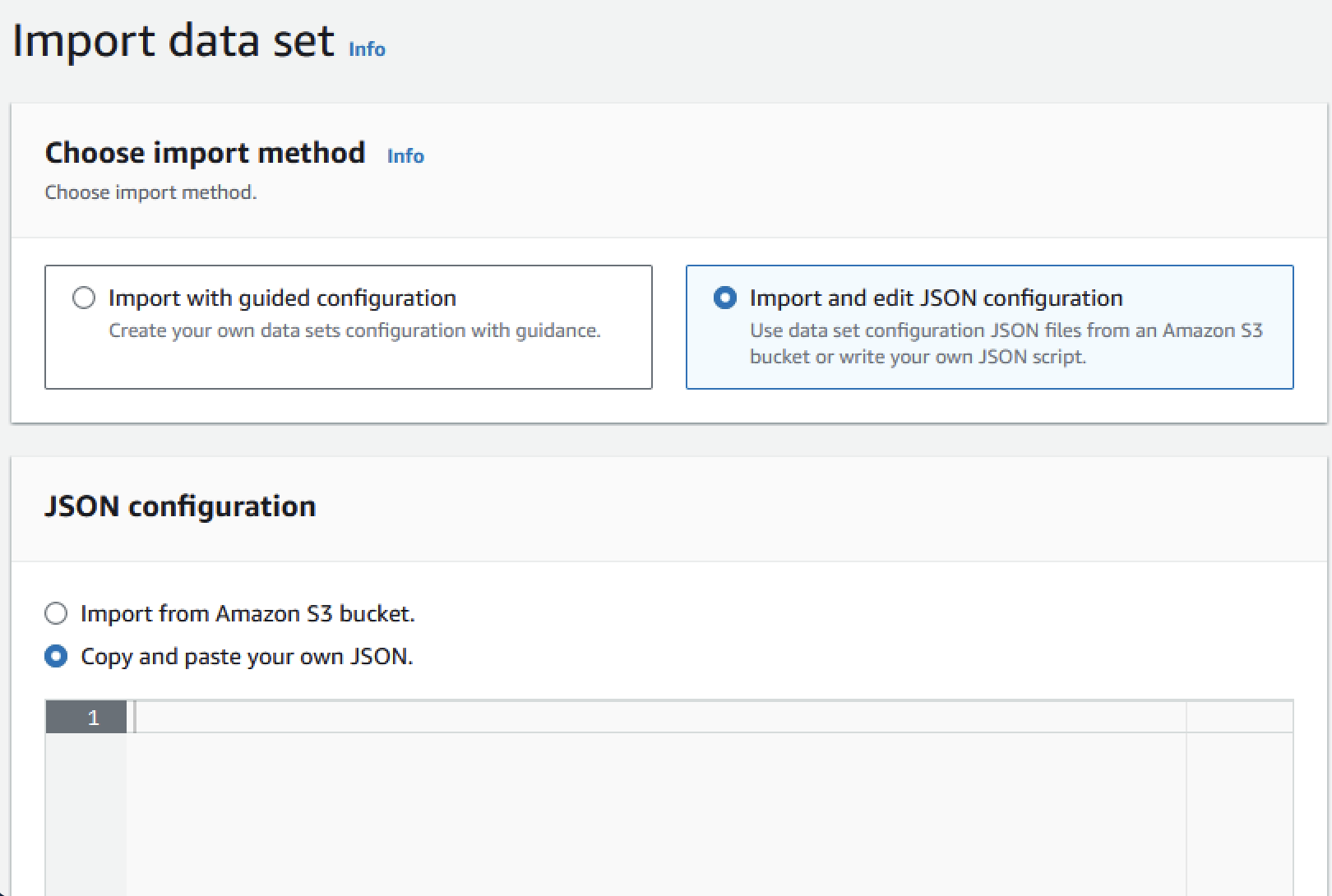

JSON 구성 가져오기 및 편집을 선택한 다음 자체 JSON 복사 및 붙여 넣기 옵션을 선택합니다.

-

다음 JSON을 복사하여 붙여 넣되 아직 '제출'을 선택하지 마세요. 이 JSON에는 데모 애플리케이션에 필요한 모든 데이터 세트가 포함되어 있지만 Amazon S3 버킷 세부 정보가 필요합니다.

{ "dataSets": [ { "dataSet": { "storageType": "Database", "datasetName": "AWS.M2.CARDDEMO.ACCTDATA.VSAM.KSDS", "relativePath": "DATA", "datasetOrg": { "vsam": { "format": "KS", "encoding": "A", "primaryKey": { "length": 11, "offset": 0 } } }, "recordLength": { "min": 300, "max": 300 } }, "externalLocation": { "s3Location": "s3://<s3-bucket-name>/CardDemo_runtime/catalog/data/AWS.M2.CARDDEMO.ACCTDATA.VSAM.KSDS.DAT" } }, { "dataSet": { "storageType": "Database", "datasetName": "AWS.M2.CARDDEMO.CARDDATA.VSAM.AIX.PATH", "relativePath": "DATA", "datasetOrg": { "vsam": { "format": "KS", "encoding": "A", "primaryKey": { "length": 11, "offset": 16 } } }, "recordLength": { "min": 150, "max": 150 } }, "externalLocation": { "s3Location": "s3://<s3-bucket-name>/CardDemo_runtime/catalog/data/AWS.M2.CARDDEMO.CARDDATA.VSAM.KSDS.DAT" } }, { "dataSet": { "storageType": "Database", "datasetName": "AWS.M2.CARDDEMO.CARDDATA.VSAM.KSDS", "relativePath": "DATA", "datasetOrg": { "vsam": { "format": "KS", "encoding": "A", "primaryKey": { "length": 16, "offset": 0 } } }, "recordLength": { "min": 150, "max": 150 } }, "externalLocation": { "s3Location": "s3://<s3-bucket-name>/CardDemo_runtime/catalog/data/AWS.M2.CARDDEMO.CARDDATA.VSAM.KSDS.DAT" } }, { "dataSet": { "storageType": "Database", "datasetName": "AWS.M2.CARDDEMO.CARDXREF.VSAM.KSDS", "relativePath": "DATA", "datasetOrg": { "vsam": { "format": "KS", "encoding": "A", "primaryKey": { "length": 16, "offset": 0 } } }, "recordLength": { "min": 50, "max": 50 } }, "externalLocation": { "s3Location": "s3://<s3-bucket-name>/CardDemo_runtime/catalog/data/AWS.M2.CARDDEMO.CARDXREF.VSAM.KSDS.DAT" } }, { "dataSet": { "storageType": "Database", "datasetName": "AWS.M2.CARDDEMO.CUSTDATA.VSAM.KSDS", "relativePath": "DATA", "datasetOrg": { "vsam": { "format": "KS", "encoding": "A", "primaryKey": { "length": 9, "offset": 0 } } }, "recordLength": { "min": 500, "max": 500 } }, "externalLocation": { "s3Location": "s3://<s3-bucket-name>/CardDemo_runtime/catalog/data/AWS.M2.CARDDEMO.CUSTDATA.VSAM.KSDS.DAT" } }, { "dataSet": { "storageType": "Database", "datasetName": "AWS.M2.CARDDEMO.CARDXREF.VSAM.AIX.PATH", "relativePath": "DATA", "datasetOrg": { "vsam": { "format": "KS", "encoding": "A", "primaryKey": { "length": 11, "offset": 25 } } }, "recordLength": { "min": 50, "max": 50 } }, "externalLocation": { "s3Location": "s3://<s3-bucket-name>/CardDemo_runtime/catalog/data/AWS.M2.CARDDEMO.CARDXREF.VSAM.KSDS.DAT" } }, { "dataSet": { "storageType": "Database", "datasetName": "AWS.M2.CARDDEMO.TRANSACT.VSAM.KSDS", "relativePath": "DATA", "datasetOrg": { "vsam": { "format": "KS", "encoding": "A", "primaryKey": { "length": 16, "offset": 0 } } }, "recordLength": { "min": 350, "max": 350 } }, "externalLocation": { "s3Location": "s3://<s3-bucket-name>/CardDemo_runtime/catalog/data/AWS.M2.CARDDEMO.TRANSACT.VSAM.KSDS.DAT" } }, { "dataSet": { "storageType": "Database", "datasetName": "AWS.M2.CARDDEMO.USRSEC.VSAM.KSDS", "relativePath": "DATA", "datasetOrg": { "vsam": { "format": "KS", "encoding": "A", "primaryKey": { "length": 8, "offset": 0 } } }, "recordLength": { "min": 80, "max": 80 } }, "externalLocation": { "s3Location": "s3://<s3-bucket-name>/CardDemo_runtime/catalog/data/AWS.M2.CARDDEMO.USRSEC.VSAM.KSDS.DAT" } } ] } -

모든

<s3-bucket-name>(여덟 개)을 CardDemo 폴더가 포함된 Amazon S3 버킷의 이름(예:your-name-aws-region-carddemo)으로 바꿉니다.참고

Amazon S3의 폴더에 대한 Amazon S3 URI를 복사하려면 폴더를 선택한 다음 Amazon S3 URI 복사를 선택합니다.

-

제출을 선택합니다.

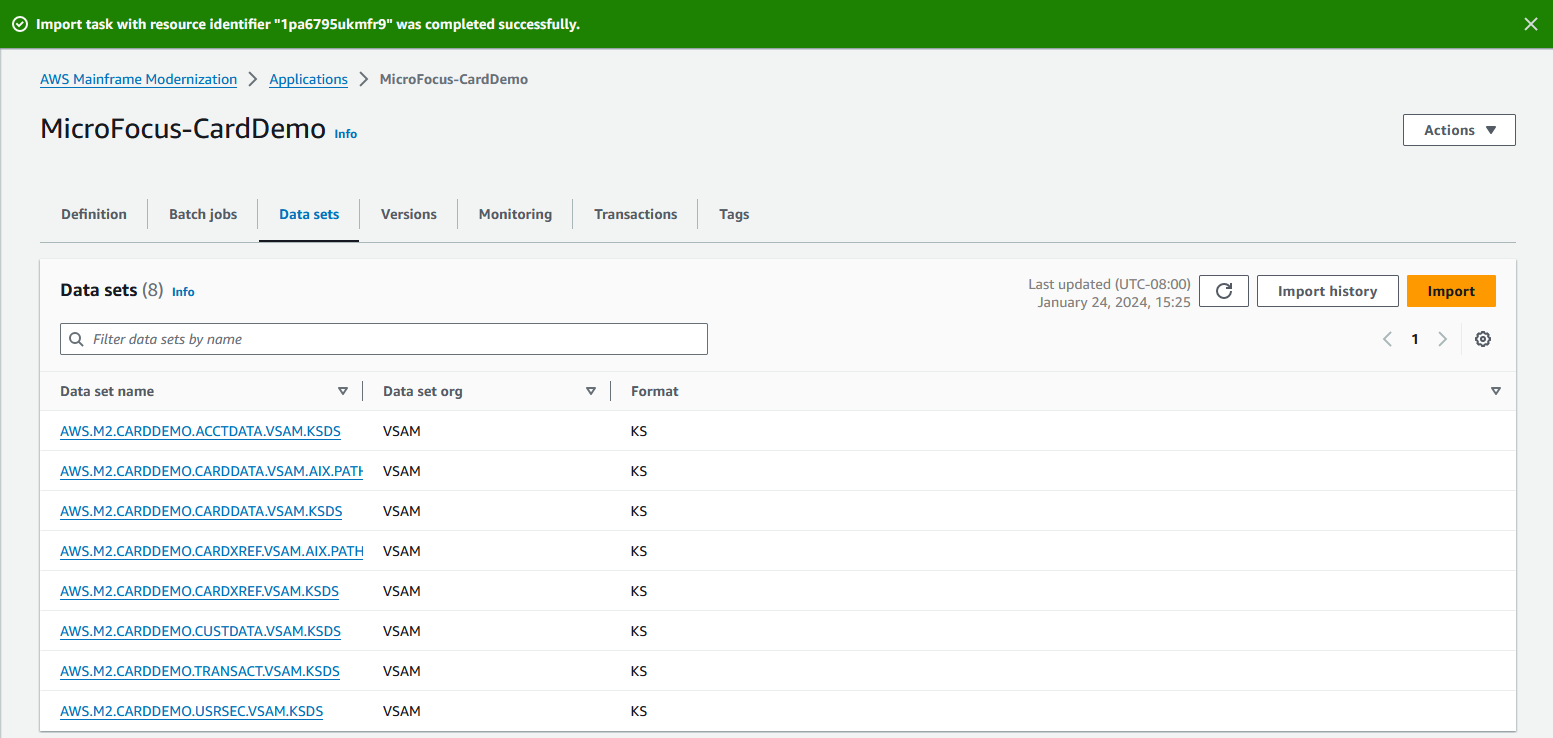

가져오기가 완료되면 ‘

Import task with resource identifier name was completed successfully.가져온 데이터세트 목록이 표시됩니다’라는 메시지가 표시된 배너가 나타납니다.

데이터 세트 탭에서 가져오기 기록을 선택하여 모든 데이터 세트 가져오기의 상태를 볼 수도 있습니다.

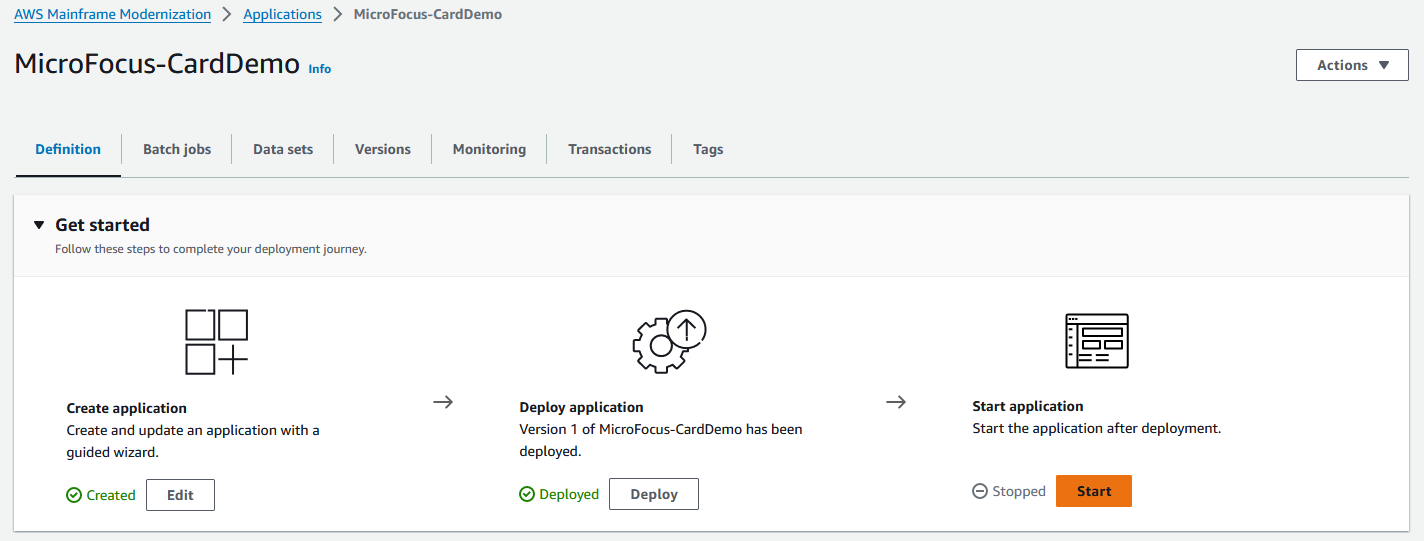

10단계: 애플리케이션 시작

애플리케이션을 시작하려면

-

탐색 창에서 애플리케이션을 선택한 다음 애플리케이션을 선택합니다.

-

애플리케이션 시작을 선택합니다.

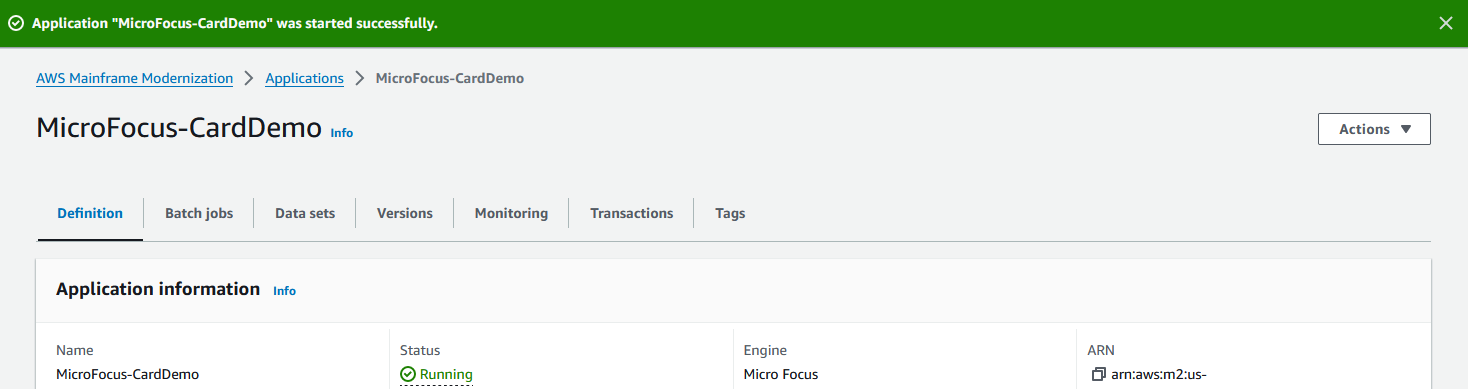

CardDemo 애플리케이션이 성공적으로 실행되기 시작하면 배너가 Application name was started

successfully라는 메시지와 함께 나타납니다. 상태 필드가 실행 중으로 변경됩니다.

11단계: CardDemo CICS 애플리케이션에 연결

연결하기 전에 애플리케이션에 지정한 VPC 및 보안 그룹이 연결할 네트워크 인터페이스에 적용한 VPC 및 보안 그룹과 동일한지 확인하세요.

TN3270 연결을 구성하려면 애플리케이션의 DNS 호스트 이름과 포트도 필요합니다.

터미널 에뮬레이터를 사용하여 애플리케이션을 구성하고 메인프레임에 연결하려면

-

AWS 메인프레임 현대화 콘솔을 열고 애플리케이션을 선택한 다음를 선택합니다

MicroFocus-CardDemo. -

복사 아이콘을 선택하여 DNS 호스트 이름을 복사합니다. 또한 포트 번호를 기록해 두어야 합니다.

-

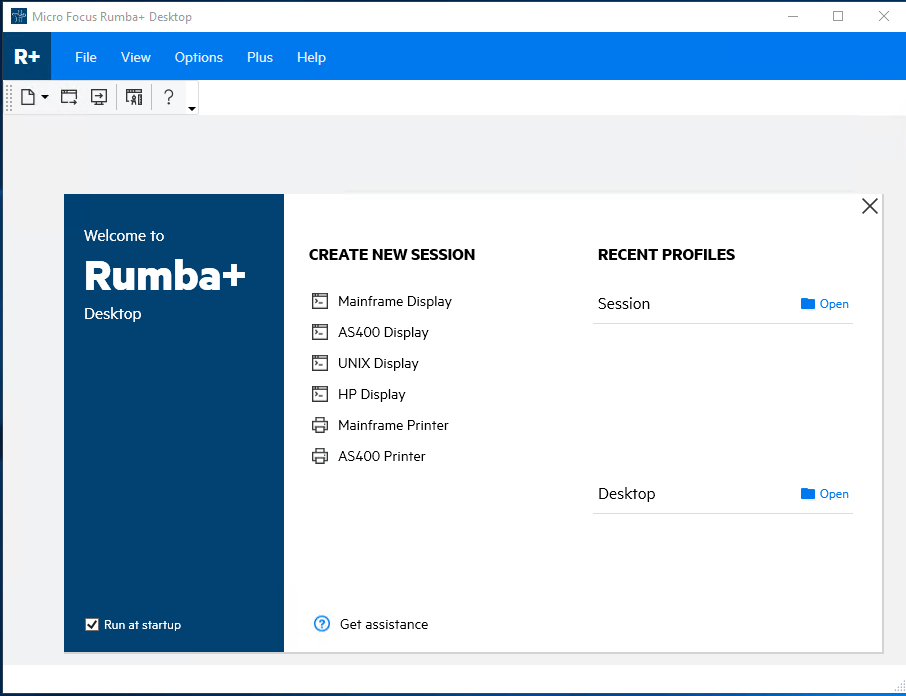

터미널 에뮬레이터를 시작합니다. 이 자습서에서는 Micro Focus Rumba+를 사용합니다.

참고

구성 단계는 에뮬레이터에 따라 다릅니다.

-

메인프레임 디스플레이를 선택합니다.

-

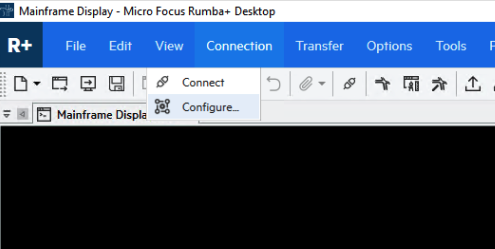

연결을 선택한 다음 구성을 선택합니다.

-

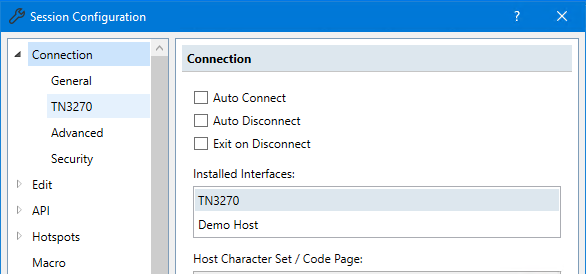

설치된 인터페이스에서

TN3270을 선택한 다음 연결 메뉴에서TN3270을 다시 선택합니다.

-

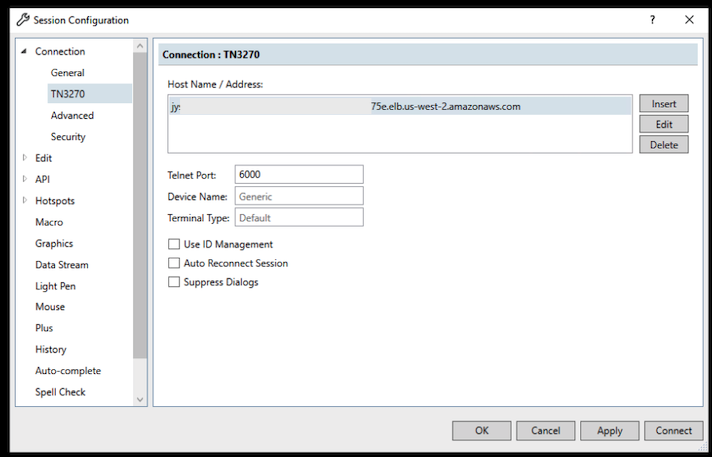

삽입을 선택하고 애플리케이션에 대한

DNS Hostname을 붙여 넣습니다. Telnet 포트에6000을 지정합니다.

참고

브라우저에서 AWS AppStream 2.0을 사용하고 있고 값을 붙여 넣는 데 문제가 있는 경우 AppStream 2.0 사용자 문제 해결을 참조하세요.

-

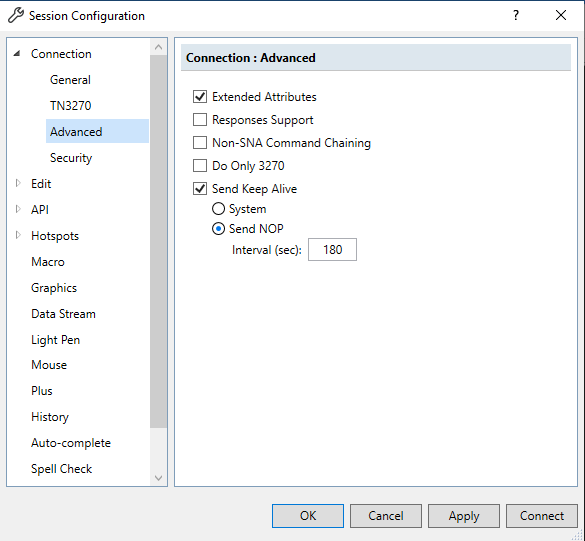

연결에서 고급을 선택한 다음 연결 유지 전송 및 NOP 전송을 선택하고 간격에 180을 입력합니다.

참고

Network Load Balancer가 자동으로 연결을 끊지 않도록 TN3270 터미널의 연결 유지 설정을 최소 180초로 구성하세요.

-

연결을 선택합니다.

참고

연결에 실패하는 경우:

-

AppStream 2.0을 사용하는 경우 애플리케이션 환경에 지정된 VPC 및 보안 그룹이 AppStream 2.0 플릿과 동일한지 확인합니다.

-

VPC Reachability Analyzer를 사용하여 연결을 분석합니다. 콘솔

을 통해 Reachability Analyzer에 액세스할 수 있습니다. -

진단 단계로 애플리케이션에 대한 보안 그룹 인바운드 규칙을 추가하거나 변경하여 어디에서든 포트 6000에 대한 트래픽을 허용합니다(CIDR 블록 0.0.0.0/0). 성공적으로 연결하면 보안 그룹이 트래픽을 차단하고 있음을 알 수 있습니다. 보안 그룹 소스를 더 구체적인 것으로 변경합니다. 보안 그룹에 대한 자세한 내용은 보안 그룹 기본 사항을 참조하세요.

-

-

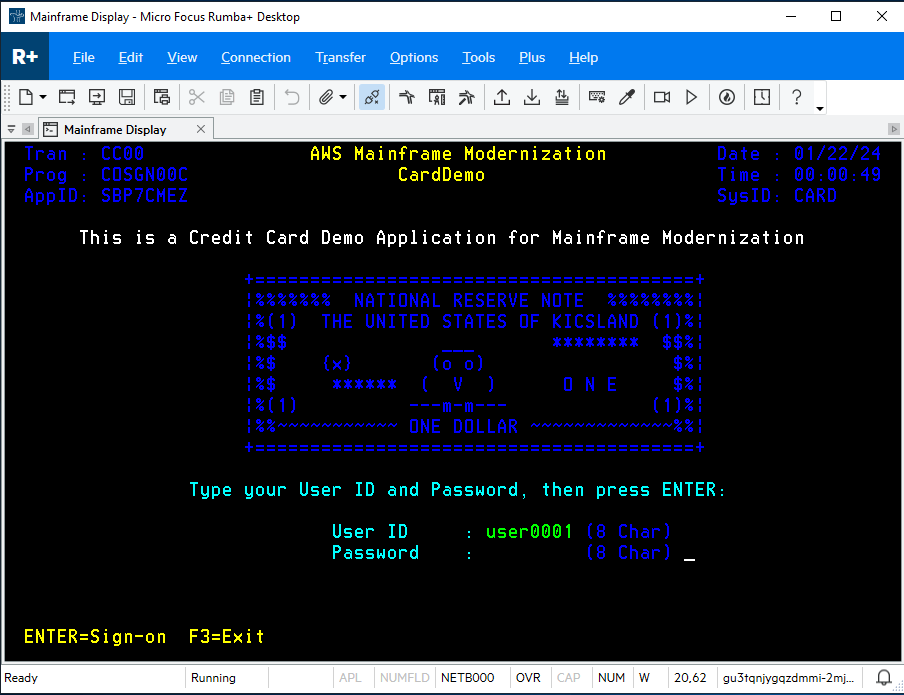

사용자 이름에

USER0001을, 암호에password를 입력합니다.참고

Rumba에서 지우기의 기본값은 ctrl-shift-z이고 재설정의 기본값은 ctrl-r입니다.

-

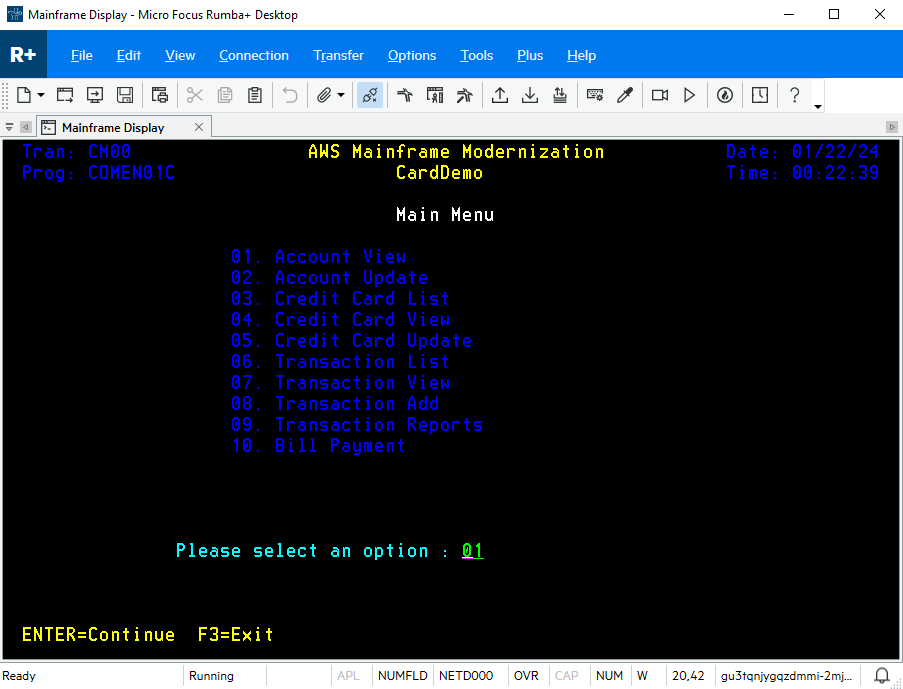

로그인에 성공하면 CardDemo 애플리케이션을 탐색할 수 있습니다.

-

계정 보기에

01을 입력합니다.

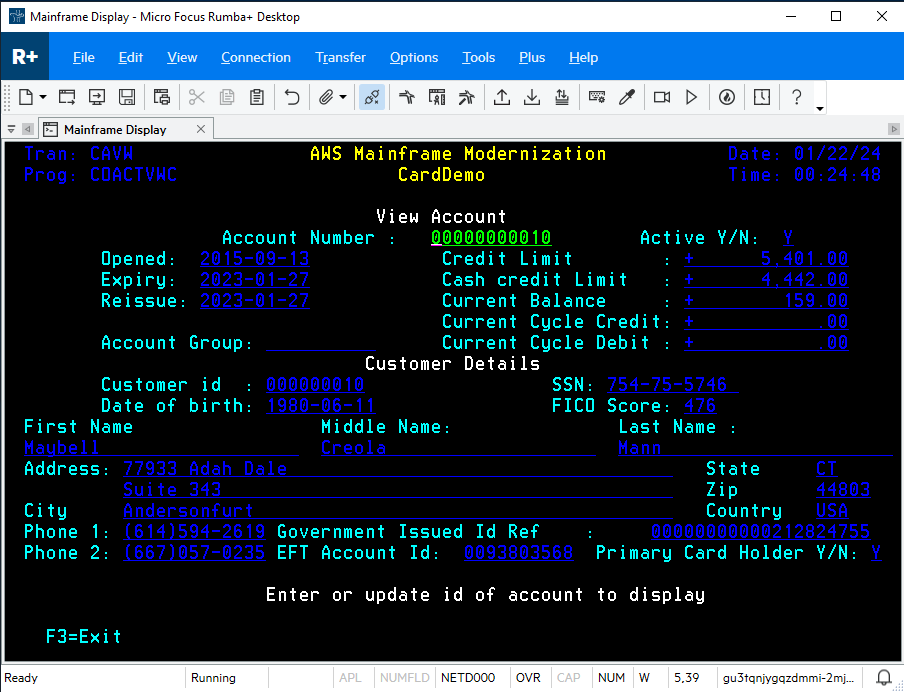

-

계정 번호에

00000000010을 입력하고 키보드에서 Enter 키를 누릅니다.참고

다른 유효한 계정은

0000000011및00000000020입니다.

-

F3를 눌러 메뉴로 나가고 F3를 눌러 거래를 종료합니다.

리소스 정리

이 자습서를 진행하기 위해 생성한 리소스가 더 이상 필요하지 않은 경우 해당 리소스를 삭제합니다. 이렇게 하려면 다음 단계를 완료합니다.

-

필요한 경우 애플리케이션을 중지하세요.

-

애플리케이션을 삭제합니다. 자세한 내용은 AWS Mainframe Modernization 애플리케이션 삭제 섹션을 참조하세요.

-

런타임 환경을 삭제합니다. 자세한 내용은 AWS Mainframe Modernization 런타임 환경 삭제 섹션을 참조하세요.

-

이 자습서를 위해 만든 Amazon S3 버킷을 삭제하세요. 자세한 내용을 알아보려면 Amazon S3 사용 설명서의 버킷 삭제를 참조하세요.

-

이 자습서에서 생성한 AWS Secrets Manager 보안 암호를 삭제합니다. 자세한 내용은 보안 암호 삭제를 참조하세요.

-

이 자습서를 위해 만든 KMS 키를 삭제합니다. 자세한 내용은 AWS KMS 키 삭제를 참조하세요.

-

이 자습서를 위해 만든 RDS 데이터베이스를 삭제합니다. 자세한 내용은 Amazon RDS 사용 설명서의 EC2 인스턴스 및 DB 인스턴스 삭제를 참조하세요.

-

포트 6000에 대한 보안 그룹 규칙을 추가한 경우 규칙을 삭제합니다.

다음 단계

현대화된 애플리케이션을 위한 개발 환경을 설정하는 방법을 알아보려면 자습서: Rocket Enterprise Analyzer 및 Rocket Enterprise Developer와 함께 사용할 AppStream 2.0 설정을 참조하세요.