기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Macie 결과에 대한 억제 규칙 생성

억제 규칙은 Amazon Macie에서 검색 결과를 자동으로 아카이브할 경우를 정의하는 속성 기반 필터 기준의 집합입니다. 억제 규칙은 일련의 결과를 검토한 후 다시 알림을 받고 싶지 않은 경우에 유용합니다. 억제 규칙을 생성할 때 필터 기준, 이름, 선택 사항으로 규칙에 대한 설명을 지정합니다. 그런 다음 Macie는 규칙의 기준을 사용하여 자동으로 아카이브할 결과를 결정합니다. 억제 규칙을 사용하면 조사 결과 분석을 간소화할 수 있습니다.

억제 규칙으로 검색 결과를 억제하는 경우, Macie는 규칙의 기준과 일치하는 민감한 데이터 및 잠재적 정책 위반의 후속 발생에 대한 검색 결과를 계속 생성합니다. 하지만 Macie는 자동으로 조사 결과 상태를 보관됨으로 변경합니다. 즉, 조사 결과는 Amazon Macie 콘솔에 기본적으로 표시되지 않지만 만료될 때까지 Macie에서 유지됩니다. (Macie는 조사 결과를 90일 동안 저장합니다.) 또한 Macie는 조사 결과를 이벤트 또는 EventBridge 로 Amazon에 게시하지 않습니다 AWS Security Hub.

계정이 여러 Macie 계정을 중앙에서 관리하는 조직의 일부인 경우 계정의 금지 규칙이 다르게 작동할 수 있습니다. 이는 숨기려는 조사 결과의 범주와 Macie 관리자 계정이 있는지 아니면 회원 계정이 있는지에 따라 달라집니다.

-

정책 조사 결과 - Macie 관리자만이 조직 계정에 대한 정책 조사 결과를 숨길 수 있습니다.

Macie 관리자 계정이 있고 억제 규칙을 생성하는 경우 특정 계정을 제외하도록 규칙을 구성하지 않는 한 조직의 모든 계정에 대한 정책 결과에 해당 규칙이 적용됩니다. 멤버 계정이 있고 계정의 정책 조사 결과를 숨기려면 Macie 관리자와 협력하여 조사 결과를 숨기세요.

-

민감한 데이터 검색 결과 - Macie 관리자와 개별 구성원은 민감한 데이터 검색 작업에서 발생하는 민감한 데이터 검색 결과를 숨길 수 있습니다. 또한 Macie 관리자는 조직의 민감한 데이터 자동 검색을 수행하는 동안 Macie가 생성하는 결과를 숨길 수 있습니다.

민감한 데이터 검색 작업을 만든 계정만 해당 작업에서 생성되는 민감한 데이터 검색 결과를 숨기거나 액세스할 수 있습니다. 조직의 Macie 관리자 계정만 조직의 계정에 대해 민감한 데이터 자동 검색이 생성하는 결과를 표시하지 않거나 다른 방법으로 액세스할 수 있습니다.

관리자와 구성원이 수행할 수 있는 작업에 대한 자세한 내용은 Macie 관리자 및 회원 계정 관계을 참조하세요.

또한 금지 규칙은 필터 규칙과 다릅니다. 필터 규칙은 Amazon Macie 콘솔에서 조사 결과를 검토할 때 다시 사용하기 위해 생성하고 저장하는 일련의 필터 기준의 집합입니다. 두 가지 유형의 규칙 모두 필터 기준을 저장하고 적용하지만 필터 규칙은 규칙의 기준과 일치하는 결과에 대해 어떠한 작업도 수행하지 않습니다. 대신 필터 규칙은 규칙을 적용한 후에 콘솔에 표시되는 조사 결과만 결정합니다. 자세한 내용은 필터 규칙 정의 단원을 참조하십시오. 분석 목표에 따라 억제 규칙 대신 필터 규칙을 생성하는 것이 가장 좋다고 판단할 수 있습니다.

결과에 대한 억제 규칙을 생성하려면

Amazon Macie 콘솔 또는 Amazon Macie 를 사용하여 금지 규칙을 생성할 수 있습니다API. 억제 규칙을 생성하기 전에 억제 규칙을 사용하여 억제하는 검색 결과는 복원(보관 취소)할 수 없다는 점에 유의해야 합니다. 그러나 Macie를 사용하여 억제된 조사 결과를 검토할 수 있습니다.

- Console

-

Amazon Macie 콘솔을 사용하여 억제 규칙을 만들려면 다음 단계를 따르세요.

억제 규칙을 생성하려면

에서 Amazon Macie 콘솔을 엽니다https://console.aws.amazon.com/macie/.

-

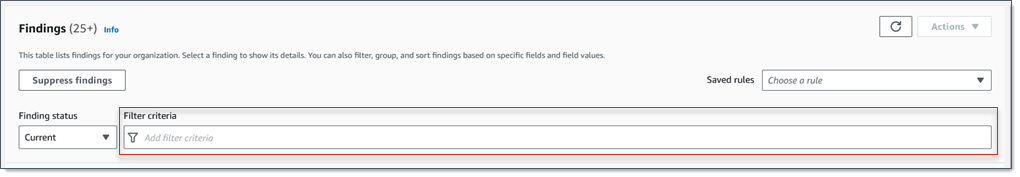

탐색 창에서 조사 결과를 선택합니다.

기존 억제 또는 필터 규칙을 시작점으로 사용하려면 저장된 규칙 목록에서 규칙을 선택합니다.

사전 정의된 논리 그룹별로 조사 결과를 피벗하고 드릴다운하여 규칙을 간편하게 생성할 수 있습니다. 이렇게 하면 Macie가 적절한 필터 조건을 자동으로 만들어 적용하므로 규칙을 만들 때 유용한 출발점이 될 수 있습니다. 이렇게 하려면 탐색 창에서 버킷별 , 유형별 또는 작업별 을 선택합니다(결과 아래). 그런 다음 표에서 항목을 선택합니다. 디테일 패널에서 피벗할 필드의 링크를 선택합니다.

-

필터 기준 상자에 규칙에서 제외하려는 조사 결과의 속성을 지정하는 필터 조건을 추가합니다.

필터 조건을 추가하는 방법을 알아보려면 Macie 결과에 필터 생성 및 적용을 참조하십시오.

-

규칙에 필터 조건을 모두 추가했으면 조사 결과 숨기기를 선택합니다.

-

억제 규칙에서 규칙의 이름과 선택 사항으로 규칙에 대한 설명을 입력합니다.

-

저장(Save)을 선택합니다.

- API

-

프로그래밍 방식으로 억제 규칙을 생성하려면 Amazon Macie의 CreateFindingsFilter 작업을 사용하고 필요한 파라미터에 적절한 값을 API 지정합니다.

-

action 파라미터의 경우, Macie가 규칙 기준과 일치하는 결과를 숨기도록 ARCHIVE를 지정하세요.

-

criterion 파라미터의 경우, 규칙의 필터 기준을 정의하는 조건 맵을 지정하세요.

맵에서 각 조건은 필드, 연산자 및 필드에 대한 하나 이상의 값을 지정해야 합니다. 값의 유형과 개수는 선택한 필드와 연산자에 따라 달라집니다. 조건에서 사용할 수 있는 필드, 연산자 및 값 유형에 대한 자세한 내용은 Macie 결과 필터링 필드, 조건에서·연산자 사용및 섹션을 참조하세요필드 값 지정.

AWS Command Line Interface (AWS CLI)를 사용하여 억제 규칙을 생성하려면 create-findings-filter 명령을 실행하고 필요한 파라미터에 적절한 값을 지정합니다. 다음 예제에서는 현재 에 있는 모든 민감한 데이터 조사 결과를 반환 AWS 리전 하고 S3 객체에서 메일링 주소(다른 유형의 민감한 데이터 제외) 발생을 보고하는 금지 규칙을 생성합니다.

이 예제는 Linux, macOS 또는 Unix용으로 포맷되었으며, 가독성을 높이기 위해 백슬래시(\) 줄 연속 문자를 사용합니다.

$ aws macie2 create-findings-filter \

--action ARCHIVE \

--name my_suppression_rule \

--finding-criteria '{"criterion":{"classificationDetails.result.sensitiveData.detections.type":{"eqExactMatch":["ADDRESS"]}}}'

이 예제는 Microsoft Windows용으로 포맷되었으며 가독성을 높이기 위해 캐럿(^) 줄 연속 문자를 사용합니다.

C:\> aws macie2 create-findings-filter ^

--action ARCHIVE ^

--name my_suppression_rule ^

--finding-criteria={\"criterion\":{\"classificationDetails.result.sensitiveData.detections.type\":{\"eqExactMatch\":[\"ADDRESS\"]}}}

위치:

이 명령이 성공적으로 실행되면 다음과 비슷한 출력이 표시됩니다.

{

"arn": "arn:aws:macie2:us-west-2:123456789012:findings-filter/8a3c5608-aa2f-4940-b347-d1451example",

"id": "8a3c5608-aa2f-4940-b347-d1451example"

}

여기서 arn 는 생성된 금지 규칙의 Amazon 리소스 이름(ARN)이고 id는 규칙의 고유 식별자입니다.

필터 기준의 추가 예는 Amazon Macie를 사용하여 프로그래밍 방식으로 결과 필터링 API을 참조하세요.