기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Amazon OpenSearch 서비스를 위한 보안 분석

보안 분석은 조직의 인프라에 대한 가시성을 제공하고, 이상 활동을 모니터링하고, 잠재적 보안 위협을 실시간으로 탐지하고, 사전 구성된 대상에 경고를 트리거하는 OpenSearch 솔루션입니다. 보안 규칙을 지속적으로 평가하고 자동 생성된 보안 조사 결과를 검토하여 보안 이벤트 로그에서 악의적인 활동을 모니터링할 수 있습니다. 또한 보안 분석은 자동 경고를 생성하여 Slack 또는 이메일과 같은 지정된 알림 채널로 보낼 수 있습니다.

Security Analytics 플러그인을 사용하여 일반적인 위협을 out-of-the-box 탐지하고 방화벽 로그, Windows 로그, 인증 감사 로그와 같은 기존 보안 이벤트 로그에서 중요한 보안 통찰력을 생성할 수 있습니다. 보안 분석을 사용하려면 도메인이 OpenSearch 버전 2.5 이상을 실행해야 합니다.

참고

이 설명서는 Amazon OpenSearch Service의 보안 분석에 대한 간략한 개요를 제공합니다. 주요 개념을 정의하고 권한을 구성하는 단계를 제공합니다. 설정 가이드, API 참조 및 사용 가능한 모든 설정에 대한 참조를 포함한 포괄적인 OpenSearch 설명서는 설명서의 보안 분석을

보안 분석 구성 요소 및 개념

다양한 도구와 기능이 보안 분석 운영의 토대를 제공합니다. 플러그인을 구성하는 주요 구성 요소에는 탐지기, 로그 유형, 규칙, 조사 결과 및 경고가 포함됩니다.

로그 유형

OpenSearch 여러 유형의 로그를 지원하며 각 유형에 대한 out-of-the-box 매핑을 제공합니다. 탐지기를 생성할 때 로그 유형을 지정하고 시간 간격을 구성하면 보안 분석이 해당 간격으로 실행되는 관련 규칙 세트를 자동으로 활성화합니다.

탐지기

탐지기는 데이터 인덱스 전반의 로그 유형에 대한 다양한 사이버 보안 위협을 식별합니다. 시스템에서 발생하는 이벤트를 평가하는 사용자 지정 규칙과 사전 패키징된 Sigma 규칙을 모두 사용하도록 탐지기를 구성합니다. 그런 다음 탐지기는 이러한 이벤트로부터 보안 결과를 생성합니다. 탐지기에 대한 자세한 내용은 설명서의 감지기 만들기를

규칙

위협 탐지 규칙은 탐지기가 보안 이벤트를 식별하기 위해 수집된 로그 데이터에 적용하는 조건을 정의합니다. 보안 분석은 요구 사항에 맞는 규칙 가져오기, 생성 및 사용자 지정을 지원하고, 로그에서 일반적인 위협을 탐지할 수 있도록 사전 패키징된 오픈 소스 Sigma 규칙도 제공합니다. 보안 분석은 MITRE ATT&CK 조직에서 유지 관리하는 적대적 전술 및 기법에 대해 계속 증가하는 지식 기반에 많은 규칙을 매핑합니다. OpenSearch 대시보드 또는 API를 모두 사용하여 규칙을 만들고 사용할 수 있습니다. 규칙에 대한 자세한 내용은 설명서의 규칙 사용을

조사 결과

탐지기가 규칙을 로그 이벤트와 일치시키면 조사 결과가 생성됩니다. 각 조사 결과에는 선택 규칙, 로그 유형 및 규칙 심각도의 고유한 조합이 포함됩니다. 조사 결과가 반드시 시스템 내에 임박한 위협을 가리키는 것은 아니지만 항상 관심 있는 이벤트를 격리합니다. 결과에 대한 자세한 내용은 OpenSearch 설명서의 검색 결과 작업을

알림

탐지기를 생성할 때 알림을 트리거하는 하나 이상의 조건을 지정할 수 있습니다. 알림은 Slack 또는 이메일과 같은 선호 채널로 전송되는 알림입니다. 탐지기가 하나 이상의 규칙과 일치할 때 알림이 트리거되도록 설정하고 알림 메시지를 사용자 지정할 수 있습니다. 알림에 대한 자세한 내용은 OpenSearch 설명서의 알림

보안 분석 살펴보기

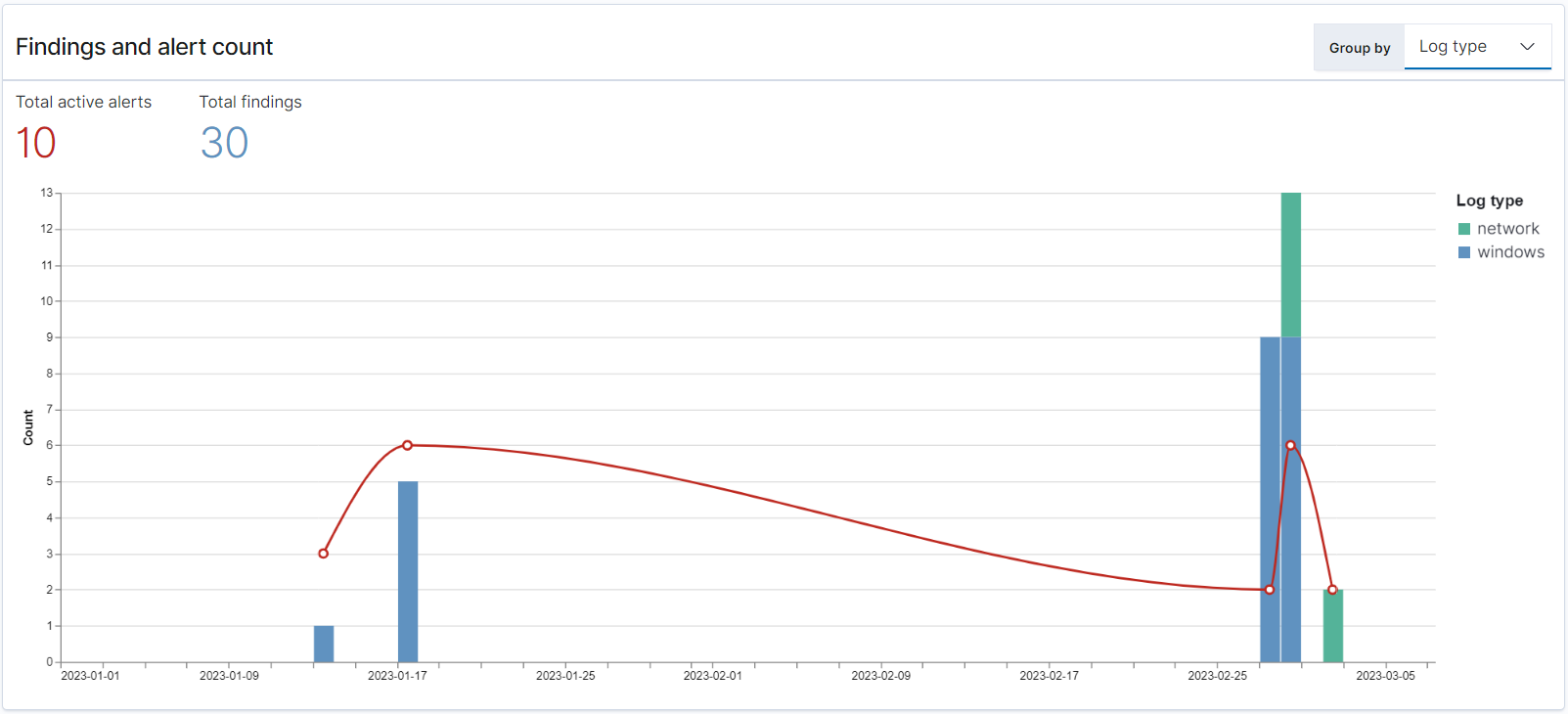

OpenSearch 대시보드를 사용하여 보안 분석 플러그인을 시각화하고 이에 대한 통찰력을 얻을 수 있습니다. 개요 보기는 탐지 결과 및 경고 수, 최근 탐지 결과 및 알림, 빈번한 탐지 규칙, 탐지기 목록 등의 정보를 제공합니다. 여러 시각화로 구성된 요약 보기를 볼 수 있습니다. 예를 들어, 다음 차트는 특정 기간 동안의 다양한 로그 유형에 대한 조사 결과 및 경고 추세를 보여줍니다.

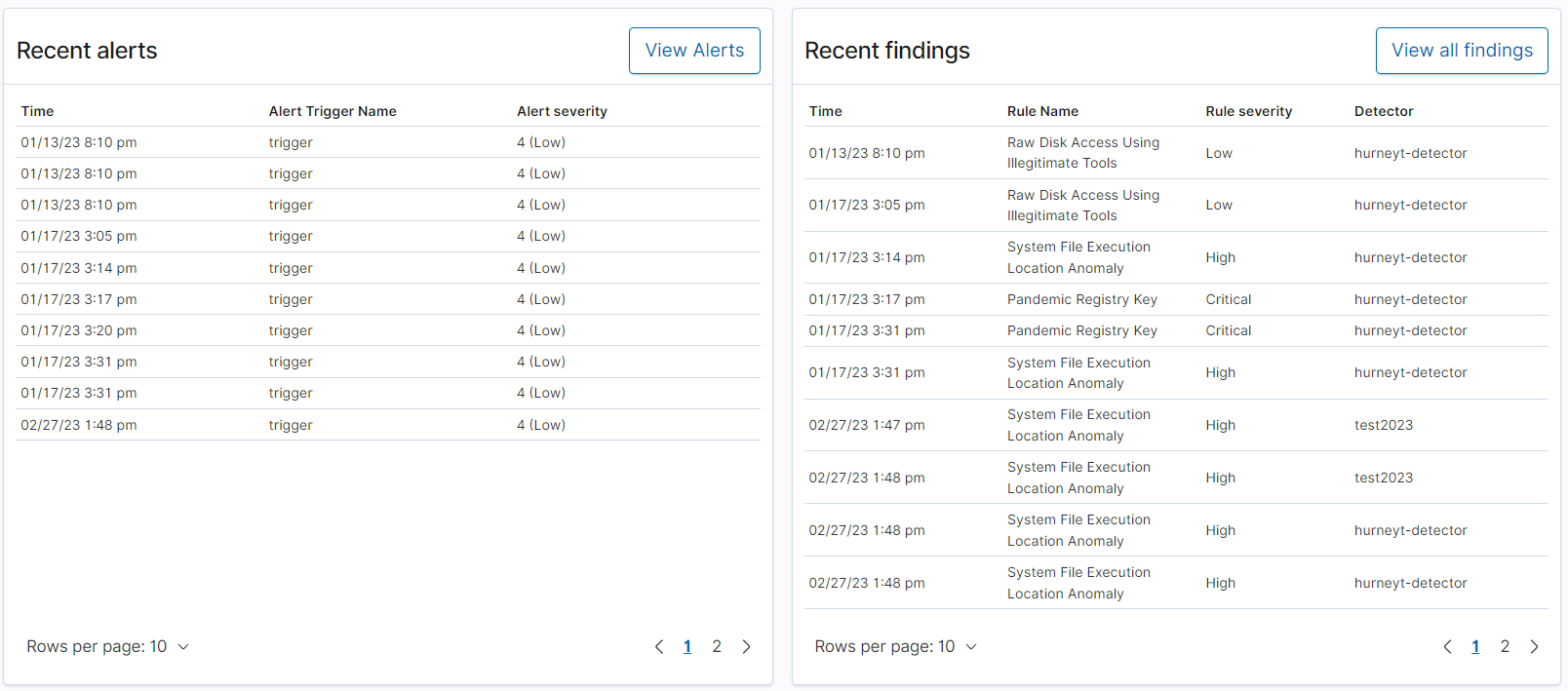

페이지 하단에서 가장 최근의 조사 결과 및 경고를 검토할 수 있습니다.

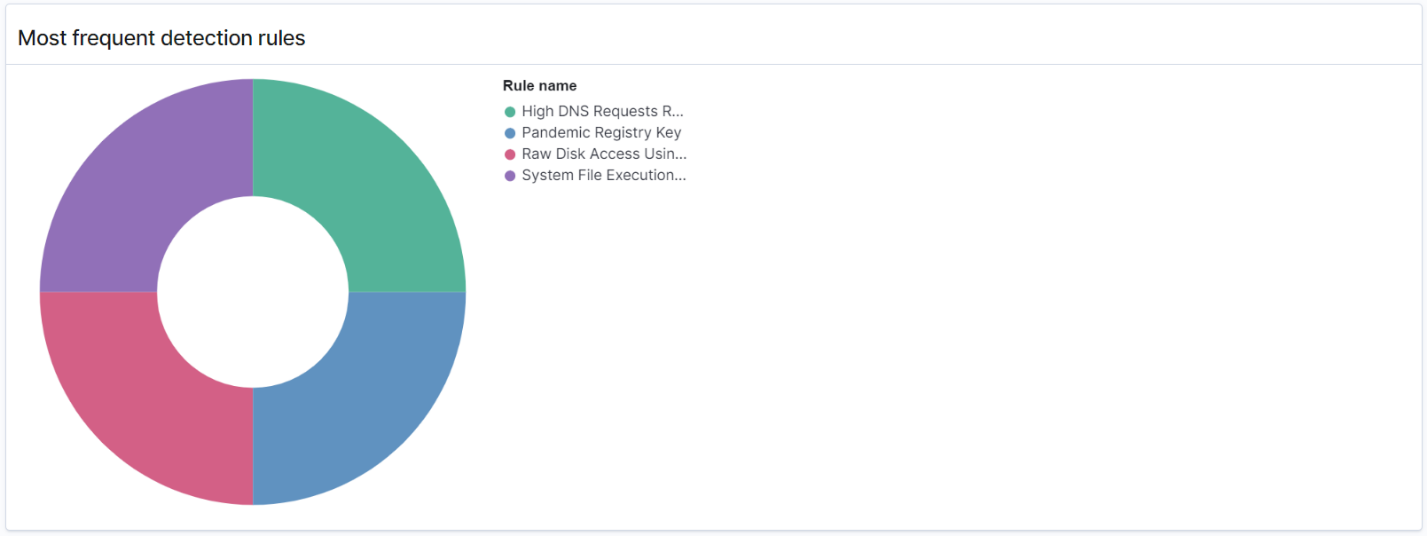

또한 모든 활성 탐지기에서 가장 자주 트리거되는 규칙의 분포를 확인할 수 있습니다. 이를 통해 로그 유형별로 다양한 유형의 악성 활동을 탐지하고 조사할 수 있습니다.

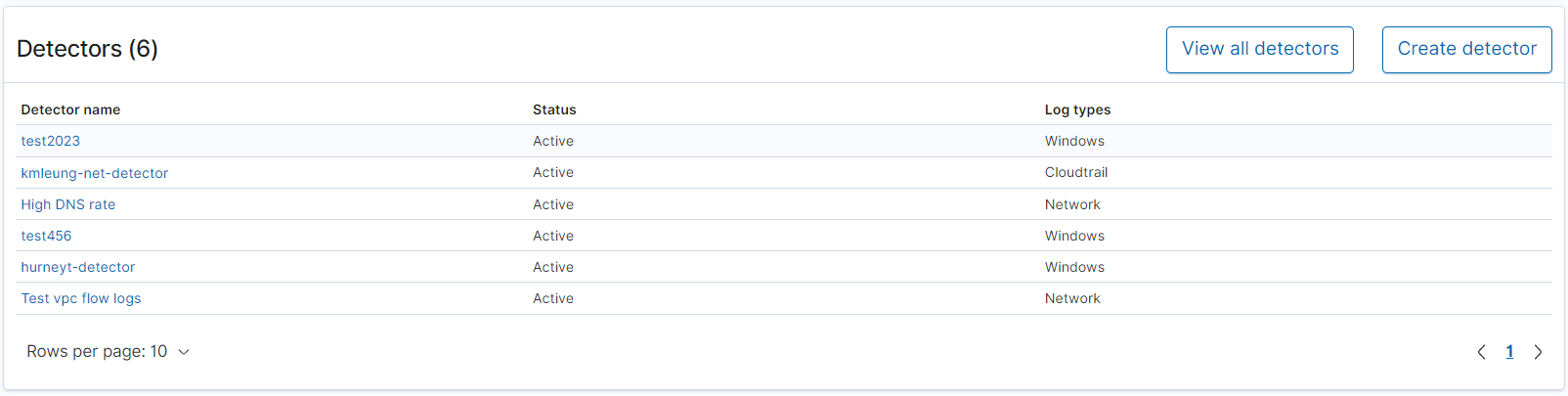

마지막으로 구성된 감지기의 상태를 볼 수 있습니다. 이 패널에서 검출기 생성 워크플로로 이동할 수도 있습니다.

보안 분석 설정을 구성하려면 규칙 페이지에서 규칙을 생성하고 해당 규칙을 사용하여 탐지기 페이지에 탐지기를 작성합니다. 보안 분석 결과를 좀 더 집중적으로 보려면 조사 결과 및 경고 페이지를 사용할 수 있습니다.

권한 구성

기존 OpenSearch 서비스 도메인에서 보안 분석을 활성화하면 도메인에서 security_analytics_manager 역할이 정의되지 않을 수 있습니다. 관리자가 아닌 사용자는 이 역할에 매핑되어 세분화된 액세스 제어를 사용하는 도메인의 웜 인덱스를 관리해야 합니다. 수동으로 security_analytics_manager 역할을 생성하려면 다음 단계를 수행합니다.

-

OpenSearch 대시보드에서 보안으로 이동하고 권한을 선택합니다.

-

작업 그룹 생성(Create action group)을 선택하고 다음 그룹을 구성합니다.

그룹 이름 권한 security_analytics_full_access-

cluster:admin/opensearch/securityanalytics/alerts/* -

cluster:admin/opensearch/securityanalytics/detector/* -

cluster:admin/opensearch/securityanalytics/findings/* -

cluster:admin/opensearch/securityanalytics/mapping/* -

cluster:admin/opensearch/securityanalytics/rule/*

security_analytics_read_access-

cluster:admin/opensearch/securityanalytics/alerts/get -

cluster:admin/opensearch/securityanalytics/detector/get -

cluster:admin/opensearch/securityanalytics/detector/search -

cluster:admin/opensearch/securityanalytics/findings/get -

cluster:admin/opensearch/securityanalytics/mapping/get -

cluster:admin/opensearch/securityanalytics/mapping/view/get -

cluster:admin/opensearch/securityanalytics/rule/get -

cluster:admin/opensearch/securityanalytics/rule/search

-

-

역할(Roles)과 역할 생성(Create role)을 차례로 선택합니다.

-

역할의 이름을 security_analytics_manager로 지정하세요.

-

클러스터 권한(Cluster permissions)에서

security_analytics_full_access및security_analytics_read_access를 선택합니다. -

인덱스(Index)에

*를 입력합니다. -

인덱스 권한에서

indices:admin/mapping/put,indices:admin/mappings/get(을)를 선택합니다. -

생성을 선택합니다.

-

역할을 생성한 후, 보안 분석 인덱스를 관리할 사용자 또는 백엔드 역할에 매핑합니다.

문제 해결

해당 인덱스 오류가 없습니다.

탐지기가 없는 상태에서 보안 분석 대시보드를 열면 오른쪽 하단에 [index_not_found_exception]

no such index [.opensearch-sap-detectors-config]와 같은 알림이 표시될 수 있습니다. 이 알림은 무시해도 됩니다. 이 알림은 몇 초 내에 사라지고 탐지기를 만든 후에는 다시 표시되지 않습니다.