기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

OpsWorks 계층 구성 편집

중요

이 AWS OpsWorks Stacks 서비스는 2024년 5월 26일에 만료되었으며 신규 및 기존 고객 모두에 대해 비활성화되었습니다. 가능한 한 빨리 워크로드를 다른 솔루션으로 마이그레이션하는 것이 좋습니다. 마이그레이션에 대한 질문이 있는 경우 AWS re:Post

계층을 생성한 후 일부 속성(예: AWS 리전)은 변경할 수 없지만 언제든지 대부분의 계층 구성을 변경할 수 있습니다. 계층을 편집하면 [계층 추가] 페이지에서 사용할 수 없는 구성 설정에도 액세스할 수 있습니다. 설정은 새 구성을 저장하는 즉시 적용됩니다.

OpsWorks 계층을 편집하려면

-

탐색 창에서 [계층]을 클릭합니다.

-

[계층] 페이지에서 계층 이름을 선택하여 세부 정보 페이지를 열면 현재 구성이 표시됩니다.

참고

계층 이름 아래에서 이름 중 하나를 선택하면 세부 정보 페이지의 연결된 탭으로 이동합니다.

-

편집을 클릭한 다음 일반 설정, 레시피, 네트워크, EBS 볼륨 또는 보안 탭을 선택합니다.

다음 섹션에서는 모든 계층에 사용할 수 있는 다양한 탭에서의 설정에 대해 설명합니다. 일부 계층에는 페이지 상단에 표시되는 추가적인 계층별 설정이 있습니다. 또한 일부 설정은 언급했듯이 Linux 기반 스택에서만 사용할 수 있습니다.

일반 설정

모든 계층에는 다음과 같은 설정이 있습니다.

- 자동 복구 활성화

-

계층의 인스턴스에 대해 자동 복구가 활성화되어 있는지 여부. 기본 설정은 [예]입니다.

- 사용자 지정 JSON

-

이 계층의 모든 인스턴스에 대해 Chef 레시피에 전달되는 JSON 형식의 데이터입니다. 예를 들어 이를 사용하여 데이터를 본인의 레시피에 전달할 수 있습니다. 자세한 내용은 사용자 지정 사용 JSON 단원을 참조하십시오.

참고

배포, 계층 및 스택 JSON 수준에서 사용자 지정을 선언할 수 있습니다. 일부 사용자 지정JSON을 스택 전체에 표시하거나 개별 배포에만 표시하려는 경우이 작업을 수행할 수 있습니다. 또는 예를 들어 배포 수준에서 선언JSON된 사용자 지정을 사용하여 계층 수준에서 JSON 선언된 사용자 지정을 일시적으로 재정의할 수 있습니다. JSON 여러 수준에서 사용자 지정을 선언하는 경우 배포 수준에서 JSON 선언된 사용자 지정은 계층 및 스택 수준 모두에서 JSON 선언된 모든 사용자 지정을 재정의합니다. 계층 수준에서 JSON 선언된 사용자 지정은 스택 수준에서만 JSON 선언된 모든 사용자 지정을 재정의합니다.

AWS OpsWorks Stacks 콘솔을 사용하여 배포에 JSON 대한 사용자 지정을 지정하려면 앱 배포 페이지에서 고급을 선택합니다. 사용자 지정 Chef 상자에 사용자 지정JSONJSON을 입력한 다음 저장을 선택합니다.

AWS OpsWorks 스택 콘솔을 사용하여 스택에 JSON 대한 사용자 지정을 지정하려면 스택 설정 페이지에서 사용자 지정 상자에 사용자 지정JSONJSON을 입력한 다음 저장을 선택합니다.

자세한 내용은 사용자 지정 사용 JSON 및 앱 배포 단원을 참조하세요.

- 인스턴스 종료 제한 시간

-

종료 수명 주기 이벤트를 트리거한 후 Amazon EC2 인스턴스를 중지하거나 종료하기 전에 AWS OpsWorks 스택이 대기하는 시간(초)을 지정합니다. 기본 설정은 120초입니다. 이 설정의 목적은 인스턴스의 Shutdown 레시피에게 인스턴스 종료 전에 작업을 완료할 수 있도록 충분한 시간을 주는 것입니다. 사용자 지정 Shutdown 레시피에 시간이 더 필요할 경우, 그에 따라 설정을 수정합니다. 인스턴스 종료에 대한 자세한 정보는 인스턴스 중지 단원을 참조하세요.

이 탭의 나머지 설정은 계층 유형에 따라 다르며, 계층의 [계층 추가] 페이지의 설정과 동일합니다.

레시피

[레시피] 탭에는 다음 설정이 포함되어 있습니다.

- [사용자 지정 Chef 레시피]

-

사용자 지정 Chef 레시피를 계층의 수명 주기 이벤트에 할당할 수 있습니다. 자세한 내용은 레시피 실행 단원을 참조하십시오.

Network

[네트워크] 탭에는 다음 설정이 포함되어 있습니다.

- Elastic Load Balancing

-

Elastic Load Balancing 로드 밸런서를 어떤 계층에도 연결할 수 있습니다. AWS OpsWorks 그런 다음 Stacks는 계층의 온라인 인스턴스를 로드 밸런서에 자동으로 등록하고 오프라인 상태가 되면 등록을 취소합니다. 로드 AWS OpsWorks 밸런서의 연결 드레이닝 기능을 활성화한 경우 Stacks가 이를 지원하는지 여부를 지정할 수 있습니다. 자세한 내용은 Elastic Load Balancing 계층 단원을 참조하십시오.

- [자동으로 IP 주소 할당]

-

AWS OpsWorks Stacks가 계층의 인스턴스에 퍼블릭 또는 탄력적 IP 주소를 자동으로 할당할지 여부를 제어할 수 있습니다. 이 옵션을 활성화하면 다음과 같은 일이 발생합니다.

-

인스턴스 스토어 지원 인스턴스의 경우 AWS OpsWorks Stacks는 인스턴스가 시작될 때마다 주소를 자동으로 할당합니다.

-

Amazon EBS지원 인스턴스의 경우 인스턴스가 처음 시작될 때 AWS OpsWorks Stacks가 자동으로 주소를 할당합니다.

-

인스턴스가 둘 이상의 계층에 속하는 경우 하나 이상의 계층에 대해 자동 할당을 활성화한 경우 AWS OpsWorks Stacks는 주소를 자동으로 할당합니다.

참고

퍼블릭 IP 주소 자동 할당을 활성화하면 새 인스턴스에만 적용됩니다. AWS OpsWorks Stacks는 기존 인스턴스의 퍼블릭 IP 주소를 업데이트할 수 없습니다.

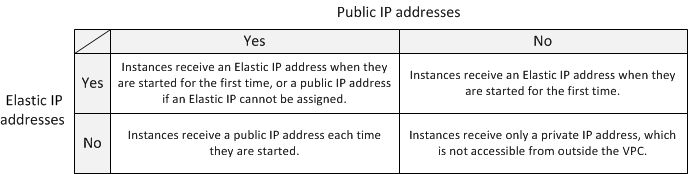

스택이에서 실행 중인 경우 퍼블릭 IP 주소와 탄력적 IP 주소에 대한 별도의 설정이 VPC있습니다. 다음 표는 이들이 상호 작용하는 방식을 설명합니다.

참고

인스턴스에는 AWS OpsWorks Stacks 서비스, Linux 패키지 리포지토리 및 쿡북 리포지토리와 통신할 수 있는 방법이 있어야 합니다. 퍼블릭 또는 탄력적 IP 주소를 지정하지 않으면 계층의 인스턴스가 외부 사이트와 통신할 수 NAT 있도록 허용하는와 같은 구성 요소가에 포함되어야 VPC 합니다. 자세한 내용은 에서 스택 실행 VPC 단원을 참조하십시오.

스택이에서 실행되지 않는 경우 VPC 탄력적 IP 주소가 유일한 설정입니다.

-

[예]: 인스턴스는 처음으로 시작될 때 탄력적 IP 주소를 받거나 탄력적 IP 주소를 할당할 수 없는 경우에는 퍼블릭 IP 주소를 받습니다.

-

[아니요]: 인스턴스는 시작될 때마다 퍼블릭 IP 주소를 받습니다.

-

EBS 볼륨

EBS 볼륨 탭에는 다음 설정이 포함되어 있습니다.

- EBS 최적화된 인스턴스

-

계층의 인스턴스를 Amazon Elastic Block Store(Amazon)에 최적화해야 하는지 여부입니다EBS. 자세한 내용은 Amazon EBS최적화 인스턴스를 참조하세요.

- 추가 EBS 볼륨

-

(Linux만 해당) Amazon EBS 볼륨을 계층의 인스턴스에 추가하거나 제거할 수 있습니다. 인스턴스를 시작하면 AWS OpsWorks Stacks는 볼륨을 자동으로 생성하여 인스턴스에 연결합니다. 리소스 페이지를 사용하여 스택의 EBS 볼륨을 관리할 수 있습니다. 자세한 내용은 리소스 관리 단원을 참조하십시오.

-

탑재 지점 - (필수) EBS 볼륨을 탑재할 탑재 지점 또는 디렉터리를 지정합니다.

-

디스크 수 - (선택 사항) RAID 배열을 지정한 경우 배열의 디스크 수입니다.

각 RAID 레벨에는 기본 디스크 수가 있지만 목록에서 더 많은 수를 선택할 수 있습니다.

-

총 크기(GiB) - (필수)볼륨의 크기(GiB).

RAID 배열의 경우이 설정은 각 디스크의 크기가 아닌 총 배열 크기를 지정합니다.

다음 표에는 각 볼륨 유형에 허용되는 최소 및 최대 볼륨 크기가 나와 있습니다.

볼륨 유형 최소 크기(GiB) 최대 크기(GiB) 마그네틱 1 1024 프로비저닝됨IOPS(SSD) 4 16384 범용(SSD) 1 16384 처리량 최적화(HDD) 500 16384 콜드 HDD 500 16384 -

볼륨 유형 - (선택 사항) 마그네틱, 범용 SSD, 처리량 최적화 HDD, 콜드 HDD또는 PIOPS 볼륨을 생성할지 여부를 지정합니다.

기본값은 [마그네틱]입니다.

-

Encrypted - (선택 사항) EBS 볼륨의 콘텐츠를 암호화할지 여부를 지정합니다.

-

IOPS 디스크당 - (프로비저닝된 SSD 볼륨 IOPS SSD 및 범용 볼륨에 필요) 프로비저닝된 볼륨 IOPS SSD 또는 범용 SSD 볼륨을 지정하는 경우 IOPS 디스크당 도 지정해야 합니다.

프로비저닝된 IOPS 볼륨의 경우 볼륨을 생성할 때 IOPS 속도를 지정할 수 있습니다. IOPS 프로비저닝된 볼륨과 요청된 볼륨 크기의 비율은 최대 30개일 수 있습니다(즉, 3000의 볼륨은 최소 100GB여야 IOPS 함). 범용(SSD) 볼륨 유형은 볼륨 크기 x 3IOPS의 기준을 가지며 최대 10,000IOPS개이고 30분 IOPS 동안 최대 3,000개까지 버스트할 수 있습니다.

-

계층에 볼륨을 추가하거나 계층에서 볼륨을 제거할 때는 다음에 유의하세요.

-

볼륨을 추가하는 경우, 새로운 모든 인스턴스에 새 볼륨이 생기지만 AWS OpsWorks Stacks는 기존 인스턴스를 업데이트하지 않습니다.

-

볼륨을 제거하는 경우에는 새 인스턴스에만 적용되며, 기존 인스턴스는 볼륨을 유지합니다.

탑재 지점 지정

원하는 어떤 탑재 지점도 지정할 수 있습니다. 그러나 일부 탑재 지점은 AWS OpsWorks Stacks 또는 Amazon에서 사용하도록 예약EC2되어 있으므로 Amazon EBS 볼륨에 사용해서는 안 됩니다. /home 또는 /etc 같은 일반적인 Linux 시스템 폴더를 사용하지 마십시오.

다음 탑재 지점은 AWS OpsWorks Stacks에서 사용하도록 예약되어 있습니다.

-

/srv/www -

/var/log/apache2(Ubuntu) -

/var/log/httpd(Amazon Linux) -

/var/log/mysql -

/var/www

인스턴스가 부팅되거나 재부팅될 때 autofs(자동 탑재 데몬)는 바인드 탑재에 /media/ephemeral0 같은 휘발성 디바이스 탑재 지점을 사용합니다. 이 작업은 Amazon EBS 볼륨이 탑재되기 전에 수행됩니다. Amazon EBS 볼륨의 탑재 지점이 autofs와 충돌하지 않도록 하려면 임시 디바이스 탑재 지점을 지정하지 마세요. 가능한 임시 디바이스 탑재 지점은 특정 인스턴스 유형과 인스턴스 스토어 지원 또는 Amazon EBS지원 여부에 따라 달라집니다. autofs와의 충돌을 방지하려면 다음과 같이 합니다.

-

특정 인스턴스 유형의 휘발성 디바이스 탑재 지점과 사용하려는 보조 저장소를 확인합니다.

-

Amazon 지원 인스턴스로 전환하는 경우 인스턴스 스토어 지원 인스턴스에서 작동하는 탑재 지점이 autofs와 충돌할 수 있으며EBS, 그 반대의 경우도 마찬가지입니다.

참고

인스턴스 스토어 블록 디바이스 매핑을 변경하려면 사용자 지정을 생성할 수 있습니다AMI. 자세한 내용은 Amazon EC2 인스턴스 스토어를 참조하세요. AWS OpsWorks Stacks에 AMI 대한 사용자 지정을 생성하는 방법에 대한 자세한 내용은 섹션을 참조하세요사용자 지정 AMI 사용.

다음은 사용자 지정 레시피를 사용하여 볼륨의 탑재 지점이 autofs와 충돌하지 않도록 하는 방법의 예제입니다. 특정 사용 사례의 필요에 따라 이 방법을 조정할 수 있습니다.

탑재 지점 충돌을 피하려면

-

원하는 계층에 Amazon EBS 볼륨을 할당하되 autofs와 충돌하지

/mnt/workspace않는와 같은 탑재 지점을 사용합니다. -

Amazon EBS 볼륨에 애플리케이션 디렉터리를 생성하고에서 애플리케이션 디렉터리에 연결하는 다음 사용자 지정 레시피를 구현합니다

/srv/www/. 사용자 지정 레시피를 구현하는 방법에 대한 자세한 정보는 쿡북과 레시피 및 AWS OpsWorks 스택 사용자 지정 단원을 참조하세요.mount_point = node['ebs']['raids']['/dev/md0']['mount_point'] rescue nil if mount_point node[:deploy].each do |application, deploy| directory "#{mount_point}/#{application}" do owner deploy[:user] group deploy[:group] mode 0770 recursive true end link "/srv/www/#{application}" do to "#{mount_point}/#{application}" end end end -

사용자 지정 쿡북의

metadata.rb파일에depends 'deploy'라인을 추가합니다.

보안

[보안] 탭에는 다음 설정이 포함되어 있습니다.

- 보안 그룹

-

계층에는 하나 이상의 연결된 보안 그룹이 있어야 합니다. 스택을 생성하거나 업데이트할 때 보안 그룹을 연결하는 방법을 지정합니다. AWS OpsWorks Stacks는 기본 제공 보안 그룹의 표준 세트를 제공합니다.

-

기본 옵션은 AWS OpsWorks Stacks가 적절한 기본 제공 보안 그룹을 각 계층과 자동으로 연결하도록 하는 것입니다.

-

자동으로 내장 보안 그룹을 연결하지 않고 계층을 생성할 때 각 계층에 사용자 지정 보안 그룹을 연결할 수도 있습니다.

보안 그룹에 대한 자세한 정보는 보안 그룹 사용 단원을 참조하세요.

계층이 생성된 후 [보안 그룹]을 사용하여 [사용자 지정 보안 그룹] 목록에서 보안 그룹을 선택하면 더 많은 보안 그룹을 계층에 추가할 수 있습니다. 계층에 보안 그룹을 추가한 후 AWS OpsWorks Stacks는 모든 새 인스턴스에 보안 그룹을 추가합니다. (다시 시작된 인스턴스 스토어 인스턴스는 새 인스턴스로 표시되므로 새 보안 그룹도 갖게 됩니다.) AWS OpsWorks Stacks는 온라인 인스턴스에 보안 그룹을 추가하지 않습니다.

다음과 같이 [x]를 클릭하여 기존 보안 그룹을 삭제할 수 있습니다.

-

AWS OpsWorks Stacks가 내장 보안 그룹을 자동으로 연결하도록 선택한 경우 x를 클릭하여 이전에 추가한 사용자 지정 보안 그룹을 삭제할 수 있지만 내장 그룹은 삭제할 수 없습니다.

-

자동으로 내장 보안 그룹을 연결하지 않으려면 계층에 최소 하나의 그룹이 유지되는 한 원래 보안 그룹을 포함하여 기존 보안 그룹을 삭제할 수 있습니다.

계층에서 보안 그룹을 제거한 후 AWS OpsWorks Stacks는 새 인스턴스 또는 다시 시작된 인스턴스에 보안 그룹을 추가하지 않습니다. AWS OpsWorks Stacks는 온라인 인스턴스에서 보안 그룹을 제거하지 않습니다.

참고

스택이에서 실행 중인 경우 Amazon EC2 콘솔VPC, 또는를 사용하여 온라인 인스턴스의 보안 그룹을 추가API하거나 제거할 수 있습니다CLI. 그러나이 보안 그룹은 AWS OpsWorks Stacks 콘솔에 표시되지 않습니다. 보안 그룹을 제거하려면 Amazon 도 사용해야 합니다EC2. 자세한 내용은 보안 그룹을 참조하세요.

다음 사항에 유의하세요.

-

더 많은 제한적 보안 그룹을 추가하더라도 내장 보안 그룹의 포트 액세스 설정을 제한할 수 없습니다. 보안 그룹이 여러 개 있는 경우 Amazon은 가장 허용적인 설정을 EC2 사용합니다.

-

내장 보안 그룹의 구성을 수정해서는 안 됩니다. 스택을 생성할 때 AWS OpsWorks Stacks는 기본 제공 보안 그룹의 구성을 덮어쓰므로 다음에 스택을 생성할 때 변경한 내용이 모두 손실됩니다.

하나 이상의 계층에 대해 더 제한적인 보안 그룹 설정이 필요하다는 것을 알게 되는 경우, 다음 단계를 수행합니다.

-

적절한 설정으로 사용자 지정 보안 그룹을 생성하여 적절한 계층에 추가합니다.

사용자 지정 설정이 필요한 계층이 하나뿐이더라도 스택의 모든 계층에는 내장 그룹 외에 적어도 하나의 보안 그룹이 있어야 합니다.

-

스택 구성을 편집하고 보안 그룹 사용 OpsWorks 설정을 아니요로 전환합니다.

AWS OpsWorks Stacks는 모든 계층에서 내장 보안 그룹을 자동으로 제거합니다.

보안 그룹에 대한 자세한 내용은 Amazon EC2 보안 그룹을 참조하세요.

-

- EC2 인스턴스 프로파일

-

계층 인스턴스의 EC2 프로파일을 변경할 수 있습니다. 자세한 내용은 EC2인스턴스에서 실행되는 앱에 대한 권한 지정 단원을 참조하십시오.

CloudWatch 로그

CloudWatch 로그 탭을 사용하면 Amazon CloudWatch 로그를 활성화하거나 비활성화할 수 있습니다. CloudWatch 로그 통합은 Chef 11.10 및 Chef 12 Linux 기반 스택에서 작동합니다. CloudWatch 로그 콘솔에서 로그 통합을 활성화하고 관리하려는 로그를 지정하는 방법에 대한 자세한 내용은 섹션을 참조 CloudWatch 하세요Amazon CloudWatch 로그를 AWS OpsWorks 스택과 함께 사용하기.

Tags

[태그] 탭을 통해 계층에 비용 할당 태그를 적용할 수 있습니다. 태그를 추가한 후 AWS Billing and Cost Management 콘솔에서 태그를 활성화할 수 있습니다. 태그를 생성하면 태그가 지정된 구조 내의 모든 리소스에 태그가 적용됩니다. 예를 들어 계층에 태그를 적용하는 경우 계층의 모든 인스턴스, Amazon EBS 볼륨 또는 Elastic Load Balancing 로드 밸런서에 태그를 적용하는 것입니다. 태그를 활성화하고 이를 사용하여 AWS OpsWorks Stacks 리소스 비용을 추적하고 관리하는 방법에 대한 자세한 내용은 Billing and Cost Management 사용 설명서의 비용 할당 태그 사용 및 사용자 정의 비용 할당 태그 활성화를 참조하세요. AWS OpsWorks Stacks의 태깅에 대한 자세한 내용은 Tags 단원을 참조하세요.