기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

보안 조사 결과의 소유권을 정의하십시오.

보안 결과를 분류하기 위한 소유권 모델을 정의하는 것은 어려울 수 있지만 반드시 그럴 필요는 없습니다. 보안 환경은 끊임없이 변화하므로 실무자는 이러한 변화에 유연하게 적응해야 합니다. 보안 결과에 대한 소유권 모델을 개발하려면 유연한 접근 방식을 채택하십시오. 초기 모델은 팀이 즉시 조치를 취할 수 있도록 해야 합니다. 기본 소유권 로직부터 시작하여 시간이 지남에 따라 해당 로직을 개선하는 것이 좋습니다. 완벽한 소유권 기준 정의를 미루면 보안 탐지 결과의 수는 계속 늘어날 것입니다.

조사 결과를 적절한 팀과 리소스에 쉽게 할당하려면 팀이 일상 작업을 관리하는 데 사용하는 기존 시스템과 통합하는 AWS Security Hub 것이 좋습니다. 예를 들어 Security Hub를 보안 정보 및 이벤트 관리 (SIEM) 시스템 또는 제품 백로그 및 티켓팅 시스템과 통합할 수 있습니다. 자세한 내용은 이 안내서의 보안 조사 결과를 할당할 준비를 하세요. 섹션을 참조하세요.

다음은 출발점으로 사용할 수 있는 소유권 모델의 예입니다.

-

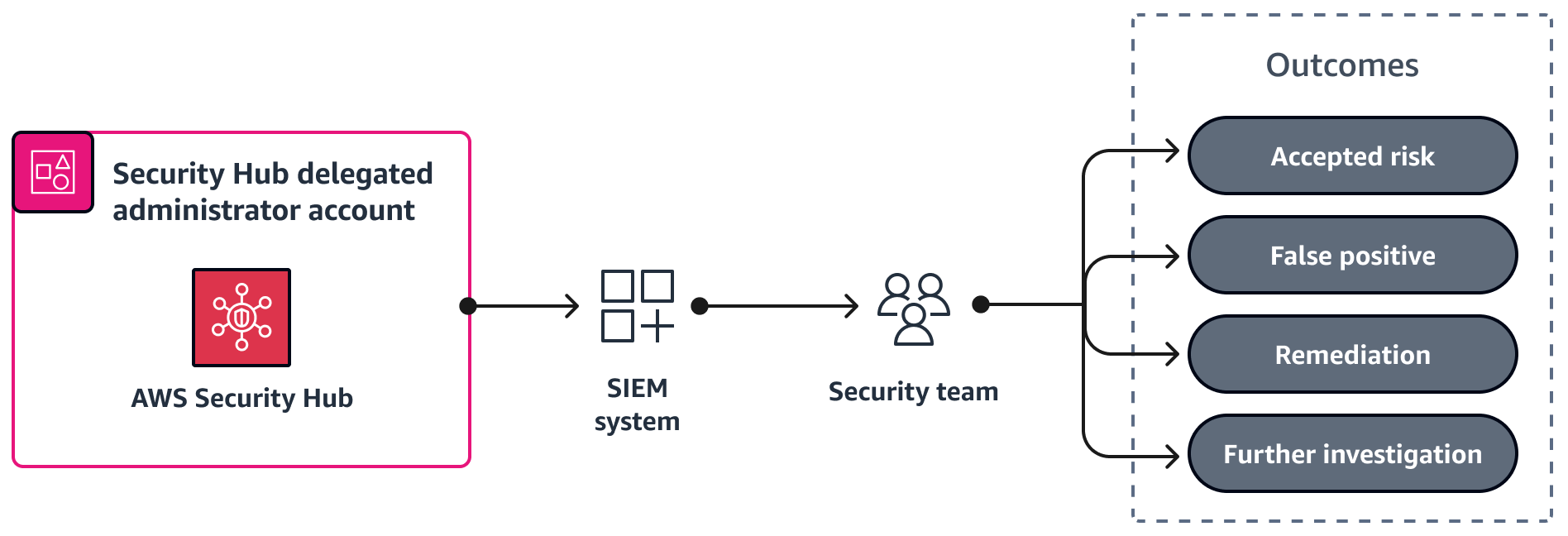

보안팀은 잠재적으로 활동할 수 있는 위협을 검토하고 보안 결과를 평가하고 우선 순위를 정하는 데 도움을 줍니다. 보안팀은 컨텍스트를 적절하게 평가할 수 있는 전문 지식과 도구를 갖추고 있습니다. 이들은 취약성을 평가하고 우선 순위를 정하고 위협 탐지 이벤트를 조사하는 데 도움이 되는 추가 보안 관련 데이터를 이해합니다. 심각도를 파악하거나 추가 조정이 필요한 경우 이 가이드의 섹션을 참조하십시오. 보안 조사 결과를 평가하고 우선 순위를 정합니다. 예제는 이 보안 팀 예제 가이드의 내용을 참조하십시오.

-

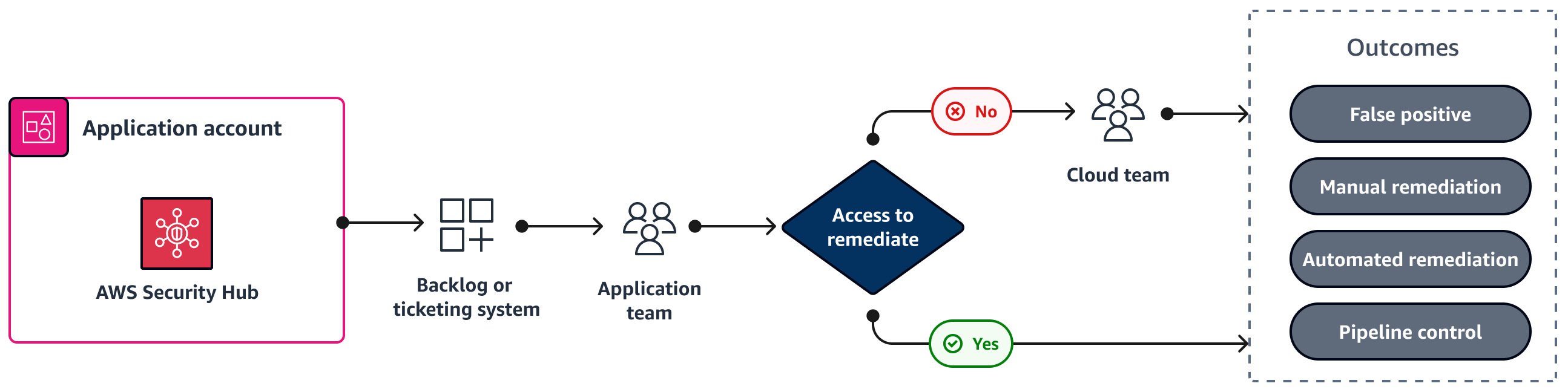

클라우드와 애플리케이션 팀 간에 보안 결과를 배포합니다. — 보안 소유권 분배 섹션에서 설명했듯이 리소스를 구성할 수 있는 액세스 권한이 있는 팀이 보안 구성을 담당합니다. 애플리케이션 팀은 구축 및 구성하는 리소스와 관련된 보안 결과를 담당하고, 클라우드 팀은 광범위한 구성과 관련된 보안 결과를 담당합니다. 대부분의 경우 애플리케이션 팀은 서비스 제어 정책 (SCP) AWS 서비스, AWS Organizations네트워킹 관련 VPC 구성 및 IAM Identity Center와 같은 AWS Control Tower광범위한 구성을 변경할 수 없습니다.AWS

애플리케이션을 전용 계정으로 분리하는 다중 계정 환경에서는 일반적으로 계정에 대한 보안 관련 결과를 애플리케이션의 백로그 또는 티켓팅 시스템에 통합할 수 있습니다. 클라우드 팀 또는 애플리케이션 팀은 해당 시스템에서 발견한 사항을 해결할 수 있습니다. 예를 들어, 이 안내서의 클라우드 팀 예제 또는 애플리케이션 팀 예제 내용을 참조하십시오.

-

해결되지 않은 나머지 조사 결과는 클라우드 팀에 배정 — 잔여 발견은 클라우드 팀이 처리할 수 있는 기본 설정이나 광범위한 구성과 관련이 있을 수 있습니다. 이 팀은 아마도 조사 결과를 해결할 수 있는 역사적 지식과 액세스 권한이 가장 많을 것입니다. 전반적으로, 이는 일반적으로 전체 조사 결과 중 훨씬 적은 부분에 불과합니다.