기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Security Hub에서 구성 정책의 작동 방식

위임된 AWS Security Hub 관리자는 구성 정책을 생성하여 조직의 Security Hub, 보안 표준 및 보안 제어를 구성할 수 있습니다. 구성 정책을 생성한 후 위임된 관리자는 이를 특정 계정, 조직 단위(OUs) 또는 루트와 연결할 수 있습니다. 그러면 지정된 계정, OUs또는 루트에 정책이 적용됩니다.

중앙 구성의 이점과 작동 방식에 대한 배경 정보는 Security Hub의 중앙 구성에 대한 이해 섹션을 참조하세요.

이 섹션에서는 구성 정책에 대한 자세한 개요를 제공합니다.

정책 고려 사항

Security Hub에서 구성 정책을 만들 전에 다음 사항을 고려하세요.

적용하려면 구성 정책을 연결해야 합니다. 구성 정책을 생성한 후 하나 이상의 계정, 조직 단위(OUs) 또는 루트와 연결할 수 있습니다. 구성 정책은 계정과 연결하거나 직접 애플리케이션을 OUs 통해 연결하거나 상위 OU의 상속을 통해 연결할 수 있습니다.

계정 또는 OU를 하나의 구성 정책에만 연결할 수 있습니다 – 설정 충돌을 방지하기 위해 계정 또는 OU를 한 번에 하나의 구성 정책에만 연결할 수 있습니다. 또는 계정이나 OU를 자체 관리할 수도 있습니다.

구성 정책은 완전합니다 – 구성 정책은 완전한 설정 사양을 제공합니다. 예를 들어, 하위 계정은 한 정책의 일부 제어에 대한 설정과 다른 정책의 다른 제어에 대한 설정을 수락할 수 없습니다. 정책을 하위 계정에 연결할 때는 하위 계정에서 사용할 모든 설정이 정책에 지정되어 있는지 확인하세요.

구성 정책은 되돌릴 수 없습니다. 계정 또는와 연결한 후에는 구성 정책을 되돌릴 수 없습니다OUs. 예를 들어 CloudWatch 제어를 비활성화하는 구성 정책을 특정 계정과 연결한 다음 해당 정책을 연결 해제하면 해당 계정에서 CloudWatch 제어가 계속 비활성화됩니다. CloudWatch 제어를 다시 활성화하려면 계정을 제어를 활성화하는 새 정책과 연결할 수 있습니다. 또는 계정을 자체 관리형으로 변경하고 계정의 각 CloudWatch 제어를 활성화할 수 있습니다.

구성 정책은 홈 리전 및 연결된 모든 리전에 적용됩니다 – 구성 정책은 홈 리전 및 연결된 모든 리전의 모든 관련 계정에 영향을 미칩니다. 이러한 리전 중 일부에만 적용되고 다른 리전에는 적용되지 않는 구성 정책을 만들 수 없습니다. 단, 글로벌 리소스와 관련된 제어는 예외입니다. Security Hub는 홈 리전을 제외한 모든 리전의 글로벌 리소스와 관련된 제어를 자동으로 비활성화합니다.

2019년 3월 20일 이후에 AWS 도입된 리전을 옵트인 리전이라고 합니다. 구성 정책이 계정에 적용되기 전에 해당 계정의 리전을 활성화해야 합니다. Organizations 관리 계정은 구성원 계정의 옵트인 리전을 활성화할 수 있습니다. 옵트인 리전 활성화에 대한 지침은 AWS 계정 관리 참조 안내서의 계정에서 사용할 수 있는 리전 지정을 참조 AWS 리전하세요.

정책이 홈 리전 또는 하나 이상의 연결된 리전에서 사용할 수 없는 제어를 구성하는 경우, Security Hub는 사용할 수 없는 리전의 제어 구성을 건너뛰고 제어를 사용할 수 있는 리전에 구성을 적용합니다. 홈 리전 또는 연결된 리전에서 사용할 수 없는 제어에 대한 적용 범위가 부족합니다.

구성 정책은 리소스입니다. 리소스로서 구성 정책에는 Amazon 리소스 이름(ARN)과 범용 고유 식별자()가 있습니다UUID. 는 형식을 ARN 사용합니다

arn:. 자체 관리형 구성에는 ARN 또는가 없습니다UUID. 자체 관리형 구성의 식별자는partition:securityhub:region:delegated administrator account ID:configuration-policy/configuration policy UUIDSELF_MANAGED_SECURITY_HUB입니다.

구성 정책 유형

각 구성 정책은 다음 설정을 지정합니다.

-

Security Hub를 활성화하거나 비활성화합니다.

-

하나 이상의 보안 표준을 활성화합니다.

-

활성화된 표준 전반에서 어떤 보안 제어를 사용할 수 있는지 표시합니다. 이를 위해 활성화해야 하는 특정 제어 목록을 제공할 수 있습니다. 그러면 Security Hub에서 새로운 제어가 릴리스될 때 새로운 제어를 포함한 다른 모든 제어를 비활성화합니다. 또는 비활성화해야 하는 특정 제어의 목록을 제공할 수 있습니다. 그러면 Security Hub에서 새로운 제어가 릴리스될 때 새로운 제어를 포함한 다른 모든 제어를 활성화합니다.

-

사용 가능한 표준에서 사용할 수 있는 제어를 선택할 수 있도록 파라미터를 사용자 지정할 수도 있습니다.

중앙 구성 정책에는 AWS Config 레코더 설정이 포함되지 않습니다. Security Hub가 제어 결과를 생성하려면 필요한 리소스에 대한 레코딩을 별도로 활성화 AWS Config 하고 활성화해야 합니다. 자세한 내용은 활성화 및 구성 전 고려 사항 AWS Config 단원을 참조하십시오.

중앙 구성을 사용하는 경우, Security Hub는 홈 리전을 제외한 모든 리전의 글로벌 리소스와 관련된 제어를 자동으로 비활성화합니다. 구성 정책을 통해 활성화하도록 선택한 다른 제어는 사용 가능한 모든 리전에서 활성화됩니다. 이러한 제어에 대한 결과를 리전 하나로 제한하려면 AWS Config 레코더 설정을 업데이트하고 홈 리전을 제외한 모든 리전에서 글로벌 리소스 레코딩을 끌 수 있습니다.

홈 리전에서 글로벌 리소스가 포함된 활성화된 제어가 지원되지 않는 경우 Security Hub는 제어가 지원되는 연결된 리전 하나에서 제어를 활성화하려고 시도합니다. 중앙 구성을 사용하면 홈 리전 또는 연결된 리전에서 사용할 수 없는 제어에 대한 적용 범위가 부족합니다.

글로벌 리소스와 관련된 제어 목록은 글로벌 리소스를 사용하는 제어 섹션을 참조하세요.

권장 구성 정책

Security Hub 콘솔에서 처음으로 구성 정책을 생성할 때는 Security Hub 권장 정책을 선택할 수 있습니다.

권장 정책은 Security Hub, AWS 기본 보안 모범 사례(FSBP) 표준 및 모든 기존 및 새 FSBP 제어를 활성화합니다. 파라미터를 허용하는 제어는 기본값을 사용합니다. 권장 정책은 루트(모든 계정 및 OUs, 신규 및 기존 모두)에 적용됩니다. 조직을 위한 권장 정책을 만든 후 위임된 관리자 계정에서 수정할 수 있습니다. 예를 들어 추가 표준 또는 제어를 활성화하거나 특정 FSBP 제어를 비활성화할 수 있습니다. 구성 정책 수정에 대한 지침은 구성 정책 업데이트 섹션을 참조하세요.

사용자 지정 구성 정책

위임된 관리자는 권장 정책 대신 최대 20개의 사용자 지정 구성 정책을 만들 수 있습니다. 단일 사용자 지정 정책을 전체 조직과 연결하거나 다른 사용자 지정 정책을 다른 계정 및와 연결할 수 있습니다OUs. 사용자 지정 구성 정책에서 원하는 설정을 지정합니다. 예를 들어 , 인터넷 보안 FSBP센터(CIS) AWS 파운데이션 벤치마크 v1.4.0 및 Amazon Redshift 제어를 제외한 해당 표준의 모든 제어를 활성화하는 사용자 지정 정책을 생성할 수 있습니다. 사용자 지정 구성 정책에 사용하는 세분화 수준은 조직 전체의 의도한 보안 적용 범위에 따라 달라집니다.

참고

Security Hub를 비활성화하는 구성 정책을 위임된 관리자 계정과 연결할 수 없습니다. 이러한 정책을 다른 계정과 연결할 수는 있지만 위임된 관리자와의 연결은 건너뜁니다. 위임된 관리자 계정은 현재의 구성을 유지합니다.

사용자 지정 구성 정책을 만든 후 권장 구성을 반영하도록 구성 정책을 업데이트하여 권장 구성 정책으로 전환할 수 있습니다. 하지만 첫 번째 정책을 만든 후에는 Security Hub 콘솔에 권장 구성 정책을 생성할 수 있는 옵션이 표시되지 않습니다.

적용 및 상속을 통한 정책 연결

처음에 중앙 구성을 선택하면 조직은 연결되지 않으면 옵트인 전과 동일한 방식으로 동작합니다. 그러면 위임된 관리자가 구성 정책 또는 자체 관리형 동작과 계정OUs, 또는 루트 간에 연결을 설정할 수 있습니다. 적용 또는 상속을 통해 연결을 설정할 수 있습니다.

위임된 관리자 계정에서 구성 정책을 계정, OU 또는 루트에 직접 적용할 수 있습니다. 또는 위임된 관리자 계정, OU 또는 루트에 자체 관리형으로 직접 지정할 수도 있습니다.

직접 적용이 없는 경우, 계정 또는 OU는 구성 정책 또는 자체 관리형 동작이 있는 가장 가까운 상위 항목의 설정을 상속합니다. 가장 가까운 상위 항목이 구성 정책에 연결되어 있는 경우, 해당 정책은 해당 하위 항목에 상속되며 홈 리전의 위임된 관리자만 구성할 수 있습니다. 가장 가까운 상위가 자체 관리형인 경우 하위는 자체 관리형 동작을 상속하고 각각에 자체 설정을 지정할 수 있습니다 AWS 리전.

적용은 상속보다 우선합니다. 즉, 위임된 관리자가 계정이나 OU에 직접 적용한 구성 정책 또는 자체 관리형 지정은 상속이 재정의할 수 없습니다.

자체 관리형 계정에 구성 정책을 직접 적용하는 경우, 정책은 자체 관리형 지정을 재정의합니다. 계정이 중앙에서 관리되고 구성 정책에 반영된 설정을 채택합니다.

루트에 구성 정책을 직접 적용하는 것이 좋습니다. 정책을 루트에 적용하면 조직에 가입한 새로운 계정을 다른 정책에 연결하거나 자체 관리형으로 지정하지 않는 한 루트 정책을 자동으로 상속합니다.

적용이나 상속을 통해 한 번에 하나의 구성 정책만 계정이나 OU에 연결할 수 있습니다. 이는 설정 충돌을 방지하기 위한 것입니다.

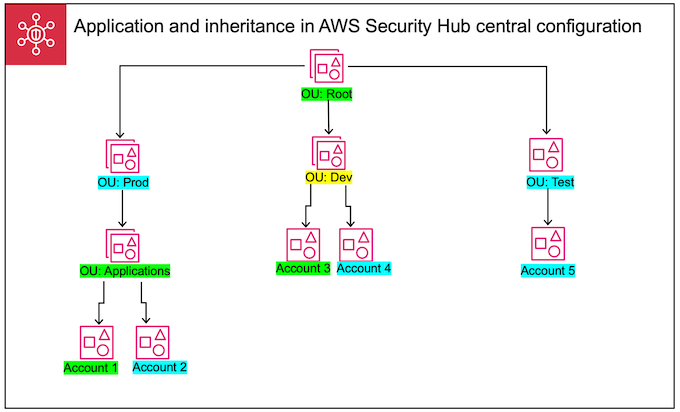

다음 다이어그램은 중앙 구성에서 정책 적용 및 상속이 작동하는 방식을 보여줍니다.

이 예제에서 녹색으로 강조 표시된 노드에는 구성 정책이 적용되어 있습니다. 파란색으로 강조 표시된 노드에는 해당 노드에 적용된 구성 정책이 없습니다. 노란색으로 강조 표시된 노드는 자체 관리형 노드로 지정되었습니다. 각 계정 및 OU는 다음 구성을 사용합니다.

OU:Root(녹색) – 이 OU는 해당 OU에 적용된 구성 정책을 사용합니다.

OU:Prod(파란색) – 이 OU는 OU:Root의 구성 정책을 상속합니다.

OU:Applications(녹색) – 이 OU는 해당 OU에 적용된 구성 정책을 사용합니다.

Account 1(녹색) – 이 계정은 해당 계정에 적용된 구성 정책을 사용합니다.

Account 2(파란색) – 이 계정은 OU:Applications의 구성 정책을 상속합니다.

OU:Dev(노란색) – 이 OU는 자체 관리형입니다.

Account 3(녹색) – 이 계정은 해당 계정에 적용된 구성 정책을 사용합니다.

Account 4(파란색) – 이 계정은 OU:Dev의 자체 관리형 동작을 상속합니다.

OU:Test(파란색) – 이 계정은 OU:Root의 구성 정책을 상속합니다.

Account 5(파란색) – 이 계정은 OU:Root의 구성 정책을 상속합니다. 직계 상위 항목인 OU:Test가 구성 정책과 연결되어 있지 않기 때문입니다.

구성 정책 테스트

구성 정책이 작동하는 방식을 이해하려면 하나의 정책을 생성하고 이를 테스트 계정 또는 OU와 연결하는 것이 좋습니다.

구성 정책을 테스트하려면

사용자 지정 구성 정책을 생성하고 Security Hub 활성화, 표준 및 제어에 대해 지정된 설정이 올바른지 확인합니다. 지침은 구성 정책 생성 및 연결 단원을 참조하십시오.

하위 계정 또는가 없는 테스트 계정 또는 OU에 구성 정책을 적용합니다OUs.

테스트 계정 또는 OU가 홈 리전 및 연결된 모든 리전에서 예상대로 구성 정책을 사용하는지 확인합니다. 또한 조직의 다른 모든 계정 및 OUs가 자체 관리형으로 유지되고 각 리전에서 자체 설정을 변경할 수 있는지 확인할 수 있습니다.

단일 계정 또는 OU에서 구성 정책을 테스트한 후 다른 계정 및와 연결할 수 있습니다OUs.