기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

IAM Identity Center 로그인 이벤트 이해

AWS CloudTrail 는 모든 IAM Identity Center 자격 증명 소스에 대해 성공 및 실패 로그인 이벤트를 기록합니다. IAM Identity Center 및 Active Directory(AD Connector 및 AWS Managed Microsoft AD) 소스 자격 증명에는 특정 자격 증명 확인 요청의 상태 외에도 특정 자격 증명 챌린지 또는 요인을 해결하라는 메시지가 표시될 때마다 캡처되는 추가 로그인 이벤트가 포함됩니다. 사용자는 필요한 보안 인증 과정을 모두 완료한 후에만 로그인되며, 이 경우 UserAuthentication 이벤트가 기록됩니다.

다음 표는 각 IAM Identity Center 로그인 CloudTrail 이벤트 이름, 용도 및 다양한 자격 증명 소스에 대한 적용 가능성을 캡처합니다.

| 이벤트 이름 | 이벤트 목적 | ID 소스 적용 가능성 |

|---|---|---|

CredentialChallenge |

IAM Identity Center가 사용자에게 특정 자격 증명 문제를 해결하도록 요청했음을 알리고 CredentialType 필요한를 지정하는 데 사용됩니다(예: PASSWORD 또는 TOTP). |

네이티브 IAM Identity Center 사용자, AD Connector 및 AWS Managed Microsoft AD |

CredentialVerification |

사용자가 특정 CredentialChallenge 요청을 해결하려고 시도했음을 알리고 해당 보안 인증의 성공 또는 실패 여부를 지정하는 데 사용됩니다. |

네이티브 IAM Identity Center 사용자, AD Connector 및 AWS Managed Microsoft AD |

UserAuthentication |

사용자에게 문제가 발생한 모든 인증 요구 사항이 성공적으로 완료되었으며 사용자가 성공적으로 로그인했음을 알리는 데 사용됩니다. 사용자가 필수 보안 인증 과정을 성공적으로 완료하지 못하면 UserAuthentication 이벤트가 기록되지 않습니다. |

모든 ID 소스 |

다음 표에서는 특정 로그인 이벤트에 포함된 유용한 추가 CloudTrail 이벤트 데이터 필드를 캡처합니다.

| 필드 | 이벤트 목적 | 로그인 이벤트 적용 가능성 | 예제 값 |

|---|---|---|---|

AuthWorkflowID |

전체 로그인 시퀀스에서 발생하는 모든 이벤트의 상관관계를 파악하는 데 사용됩니다. 각 사용자 로그인에 대해 IAM Identity Center에서 여러 이벤트를 내보낼 수 있습니다. | CredentialChallenge, CredentialVerification,

UserAuthentication |

“AuthWorkflowID”: “9de74b32-8362-4a01-a524-de21df59fd83” |

CredentialType |

문제가 발생한 보안 인증 정보 또는 요소를 지정하는 데 사용됩니다. UserAuthentication 이벤트에는 사용자의 로그인 시퀀스에서 성공적으로 확인된 모든 CredentialType 값이 포함됩니다. |

CredentialChallenge, CredentialVerification,

UserAuthentication |

CredentialType“: “PASSWORD” 또는 “CredentialType": “PASSWORD,TOTP”(가능한 값에는 PASSWORD, , TOTP, WEBAUTHNEXTERNAL_IDP, RESYNC_TOTP, EMAIL_가 포함됩니다OTP) |

DeviceEnrollmentRequired |

사용자가 로그인 중에 MFA 디바이스를 등록해야 하고 사용자가 해당 요청을 성공적으로 완료했음을 지정하는 데 사용됩니다. | UserAuthentication |

“DeviceEnrollmentRequired”: “true” |

LoginTo |

성공적인 로그인 순서에 따라 리디렉션 위치를 지정하는 데 사용됩니다. | UserAuthentication |

"LoginTo": "https://mydirectory.awsapps.com/start/....." |

CloudTrail IAM Identity Center 로그인 흐름의 이벤트

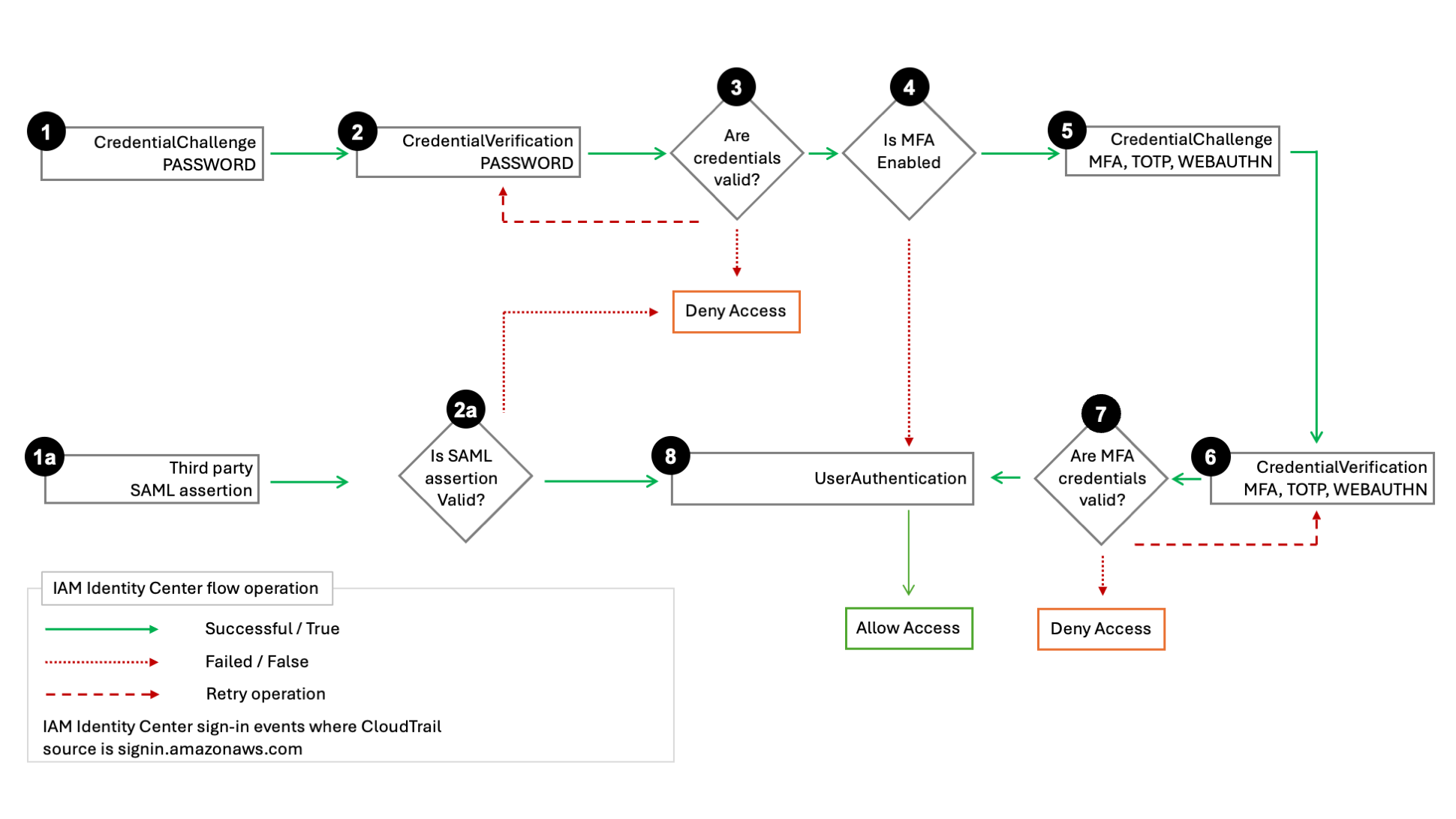

다음 다이어그램은 로그인 흐름과 로그인에서 내보내는 CloudTrail 이벤트를 설명합니다.

이 다이어그램은 암호 로그인 흐름과 페더레이션 로그인 흐름을 보여줍니다.

1~8단계로 구성된 암호 로그인 흐름은 사용자 이름 및 암호 로그인 프로세스 중의 단계를 보여줍니다. IAM Identity Center는 "PASSWORD"userIdentity.additionalEventData.CredentialType로 설정되며 IAM Identity Center는 자격 증명 챌린지-응답 주기를 거쳐 필요에 따라 재시도합니다.

단계 수는 로그인 유형과 다중 인증(MFA)의 존재 여부에 따라 달라집니다. 초기 프로세스로 인해 3개 또는 UserAuthentication 5개의 CloudTrail 이벤트가 발생하고 성공적인 인증을 위한 시퀀스가 종료됩니다. 암호 인증 시도가 실패하면 IAM Identity Center가 CredentialChallenge 일반 인증 또는 활성화된 경우 MFA 인증을 다시 발급하므로 추가 CloudTrail 이벤트가 발생합니다.

암호 로그인 흐름에서는 CreateUser API 호출을 통해 새로 생성된 IAM Identity Center 사용자가 일회용 암호()로 로그인하는 시나리오도 다룹니다OTP. 이 시나리오의 자격 증명 유형은 “EMAIL_OTP”입니다.

1a, 2a 및 8단계로 구성된 페더레이션 로그인 흐름SAML은 ID 공급자가 어설션을 제공하고 IAM Identity Center에서 검증한 후 성공하면가 생성되는 페더레이션 인증 프로세스 중 주요 단계를 보여줍니다UserAuthentication. IAM 외부 페더레이션 자격 증명 공급자가 모든 사용자 자격 증명 MFA 인증을 담당하므로 Identity Center는 3~7단계에서 내부 인증 시퀀스를 호출하지 않습니다.