AWS Organizations와 보안 그룹 공유

공유 보안 그룹 기능을 사용하면 보안 그룹을 다른 AWS Organizations 계정과 공유하고 해당 계정에서 보안 그룹을 사용할 수 있도록 만들 수 있습니다.

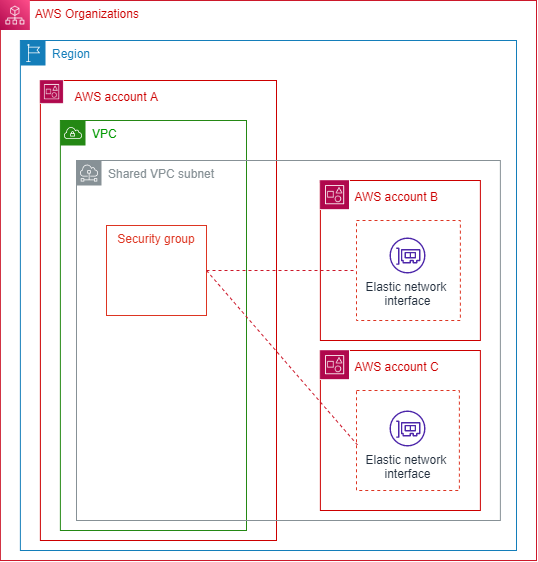

다음 다이어그램은 공유 보안 그룹 기능을 사용하여 AWS Organizations의 계정 전체에서 보안 그룹 관리를 간소화하는 방법을 보여줍니다.

이 다이어그램은 동일한 조직의 일부인 세 개의 계정을 보여줍니다. 계정 A는 계정 B 및 C와 VPC 서브넷을 공유합니다. 계정 A는 공유 보안 그룹 기능을 사용하여 계정 B 및 C와 보안 그룹을 공유합니다. 계속해서 계정 B 및 C는 공유 서브넷에서 인스턴스를 시작할 때 해당 보안 그룹을 사용합니다. 이렇게 하면 계정 A가 보안 그룹을 관리할 수 있으며 보안 그룹에 대한 모든 업데이트는 계정 B 및 C가 공유 VPC 서브넷에서 실행한 리소스에 적용됩니다.

공유 보안 그룹 기능의 요구 사항

-

이 기능은 AWS Organizations에서 동일한 조직에 있는 계정에서만 사용할 수 있습니다. AWS Organizations에서 리소스 공유를 활성화해야 합니다.

-

보안 그룹을 공유하는 계정은 VPC와 보안 그룹을 모두 소유해야 합니다.

-

기본 보안 그룹은 공유할 수 없습니다.

-

기본 VPC에 있는 보안 그룹은 공유할 수 없습니다.

-

참가자 계정은 공유 VPC에서 보안 그룹을 생성할 수 있지만 해당 보안 그룹은 공유할 수는 없습니다.

-

IAM 보안 주체가 AWS RAM과 보안 그룹을 공유하려면 최소 권한 세트가 필요합니다.

AmazonEC2FullAccess및AWSResourceAccessManagerFullAccess관리형 IAM 정책을 사용하여 IAM 보안 주체가 공유 보안 기능을 공유하고 사용하는 데 필요한 권한을 갖추게 해야 합니다. 사용자 지정 IAM 정책을 사용하는 경우c2:PutResourcePolicy및ec2:DeleteResourcePolicy작업이 필요합니다. 이는 권한 전용 IAM 작업입니다. IAM 보안 주체에게 이러한 권한이 부여되지 않은 경우 AWS RAM을 사용하여 보안 그룹을 공유하려고 할 때 오류가 발생합니다.

이 기능을 지원하는 서비스

-

Amazon API Gateway

-

Amazon EC2

-

Amazon ECS

-

Amazon EFS

-

Amazon EKS

-

Amazon EMR

-

Amazon FSx

-

Amazon ElastiCache

-

AWS Elastic Beanstalk

-

AWS Glue

Amazon MQ

Amazon SageMaker

Elastic Load Balancing

Application Load Balancer

Network Load Balancer

이 기능이 기존 할당량에 미치는 영향

보안 그룹 할당량이 적용됩니다. 그러나 '네트워크 인터페이스당 보안 그룹' 할당량의 경우 참가자가 탄력적 네트워크 인터페이스(ENI)에서 소유 그룹과 공유 그룹을 모두 사용하는 경우 소유자 및 참자자의 최소 할당량이 적용됩니다.

할당량이 이 기능의 영향을 받는 방식을 보여주는 예:

-

소유자 계정 할당량: 인터페이스당 보안 그룹 4개

-

참가자 계정 할당량: 인터페이스당 보안 그룹 5개.

-

소유자는 그룹 SG-O1, SG-O2, SG-O3, SG-O4, SG-O5를 참가자와 공유합니다. 참가자는 이미 VPC에 SG-P1, SG-P2, SG-P3, SG-P4, SG-P5의 자체 그룹이 있습니다.

-

참가자가 ENI를 생성하고 소유 그룹만 사용하는 경우 할당량에 해당하므로 5개 보안 그룹(SG-P1, SG-P2, SG-P3, SG-P4, SG-P5)을 모두 연결할 수 있습니다.

-

참가자가 ENI를 생성하고 ENI에서 공유 그룹을 사용하는 경우 최대 4개의 그룹만 연결할 수 있습니다. 이 경우 이러한 ENI의 할당량은 소유자 및 참가자의 최소 할당량입니다. 가능한 유효한 구성은 다음과 같습니다.

-

SG-O1, SG-P1, SG-P2, SG-P3

-

SG-O1, SG-O2, SG-O3, SG-O4

-

보안 그룹 공유

이 섹션에서는 AWS Management Console 및 AWS CLI를 사용하여 조직의 다른 계정과 보안 그룹을 공유하는 방법을 설명합니다.

보안 그룹 공유 중지

이 섹션에서는 AWS Management Console 및 AWS CLI를 사용하여 조직의 다른 계정과 공유한 보안 그룹의 공유를 중지하는 방법을 설명합니다.

보안 그룹이 더 이상 공유되지 않습니다. 소유자가 보안 그룹 공유를 중지하면 다음 규칙이 적용됩니다.

기존 참가자의 탄력적 네트워크 인터페이스(ENI)는 공유되지 않은 보안 그룹에 대한 모든 보안 그룹 규칙 업데이트를 계속 가져옵니다. 공유를 해제하면 참가자가 공유되지 않은 그룹과의 새 연결을 생성할 수 없습니다.

참가자는 더 이상 공유되지 않은 보안 그룹을 자신이 소유한 ENI와 연결할 수 없습니다.

참가자는 공유되지 않은 보안 그룹과 여전히 연결되어 있는 ENI를 설명하고 삭제할 수 있습니다.

참가자에게 공유되지 않은 보안 그룹과 연결된 ENI가 여전히 있는 경우 소유자는 공유되지 않은 보안 그룹을 삭제할 수 없습니다. 소유자는 참가자가 모든 ENI에서 보안 그룹의 연결을 해제(제거)한 후에만 보안 그룹을 삭제할 수 있습니다.