기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS Direct Connect

AWS Direct Connect

-

퍼블릭 가상 인터페이스 - AWS 퍼블릭 엔드포인트와 데이터 센터, 사무실 또는 코로케이션 환경 간의 연결을 설정합니다.

-

전송 가상 인터페이스 - 데이터 센터, 사무실 또는 코로케이션 환경 간에 AWS Transit Gateway 사설 연결을 설정합니다. 이 연결 옵션은 섹션에서 AWS Direct Connect + AWS Transit Gateway 다룹니다.

-

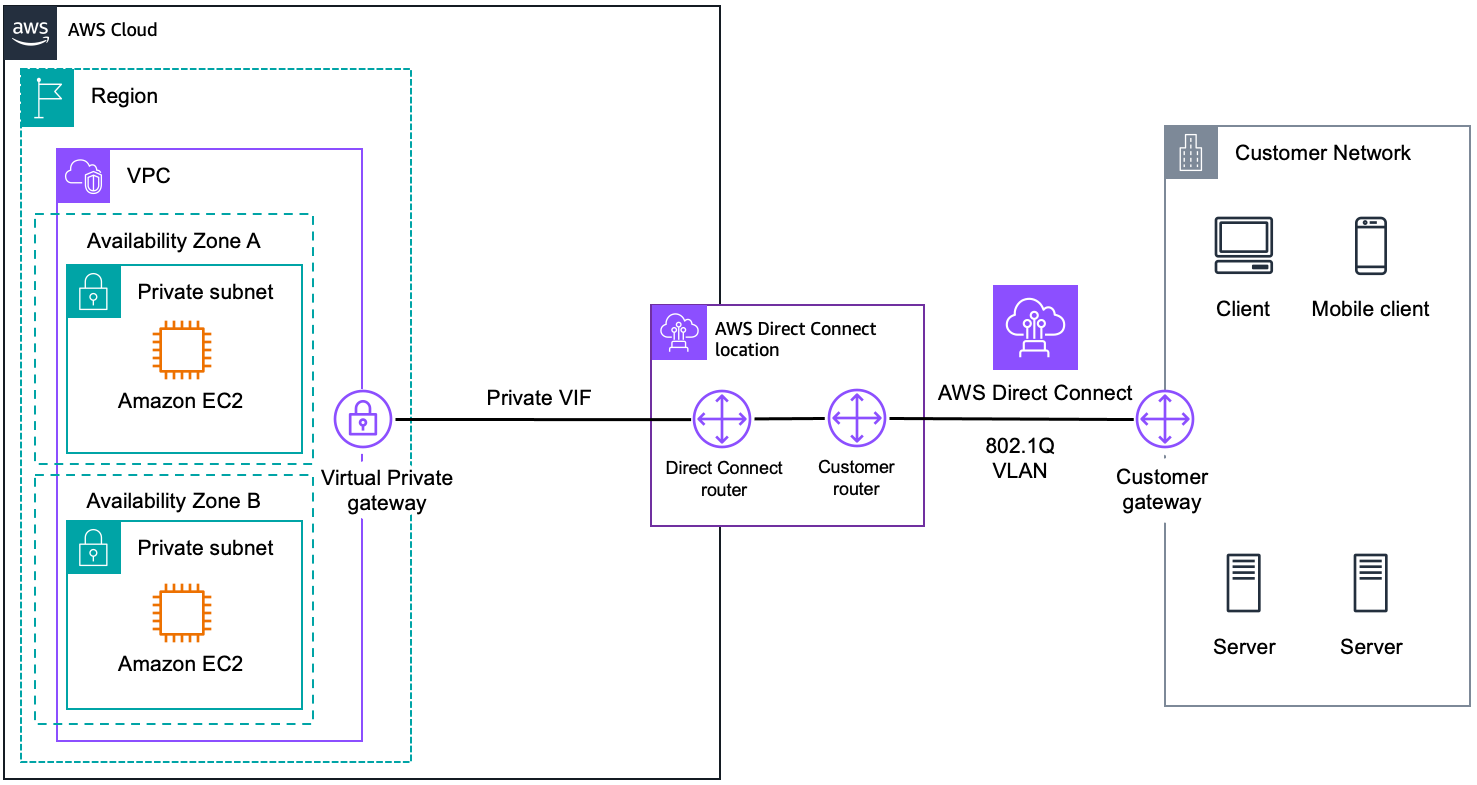

프라이빗 가상 인터페이스 - Amazon VPC 리소스와 데이터 센터, 사무실 또는 코로케이션 환경 간에 프라이빗 연결을 설정합니다. 프라이빗 VIF의 사용은 다음 그림에 나와 있습니다.

AWS Direct Connect

AWS Direct Connect

Direct Connect 위치에 있는 AWS 장치에 교차 연결을 AWS Direct Connect 설정하여 를 사용하여 AWS 백본에 대한 연결을

에는 두 가지 유형의 연결이 있습니다. AWS Direct Connect

-

전용 연결: 물리적 이더넷 연결이 단일 고객과 연결되는 경우 포트 속도는 1, 10 또는 100Gbps로 주문할 수 있습니다. AWS Direct Connect 파트너 프로그램의 파트너와 협력하여 AWS Direct Connect 연결과 데이터 센터, 사무실 또는 코로케이션 환경 간에 네트워크 회로를 설정하는 데 도움을 받아야 할 수도 있습니다.

-

호스트형 연결: AWS Direct Connect 파트너가 물리적 이더넷 연결을 제공하고 사용자와 공유하는 방식. 포트 속도는 50Mbps에서 10Gbps 사이로 주문할 수 있습니다. 파트너가 설정한 연결과 AWS Direct Connect 연결과 데이터 센터, 사무실 또는 AWS Direct Connect 코로케이션 환경 간의 네트워크 회로에서 파트너와 협력합니다.

전용 연결의 경우 LAG (링크 어그리게이션 그룹) 를 사용하여 단일 엔드포인트에서 여러 연결을 집계할 수도 있습니다. AWS Direct Connect 이들을 단일 관리형 연결로 취급합니다. 최대 4개의 1Gbps 또는 10Gbps 연결과 최대 2개의 100Gbps 연결을 집계할 수 있습니다.

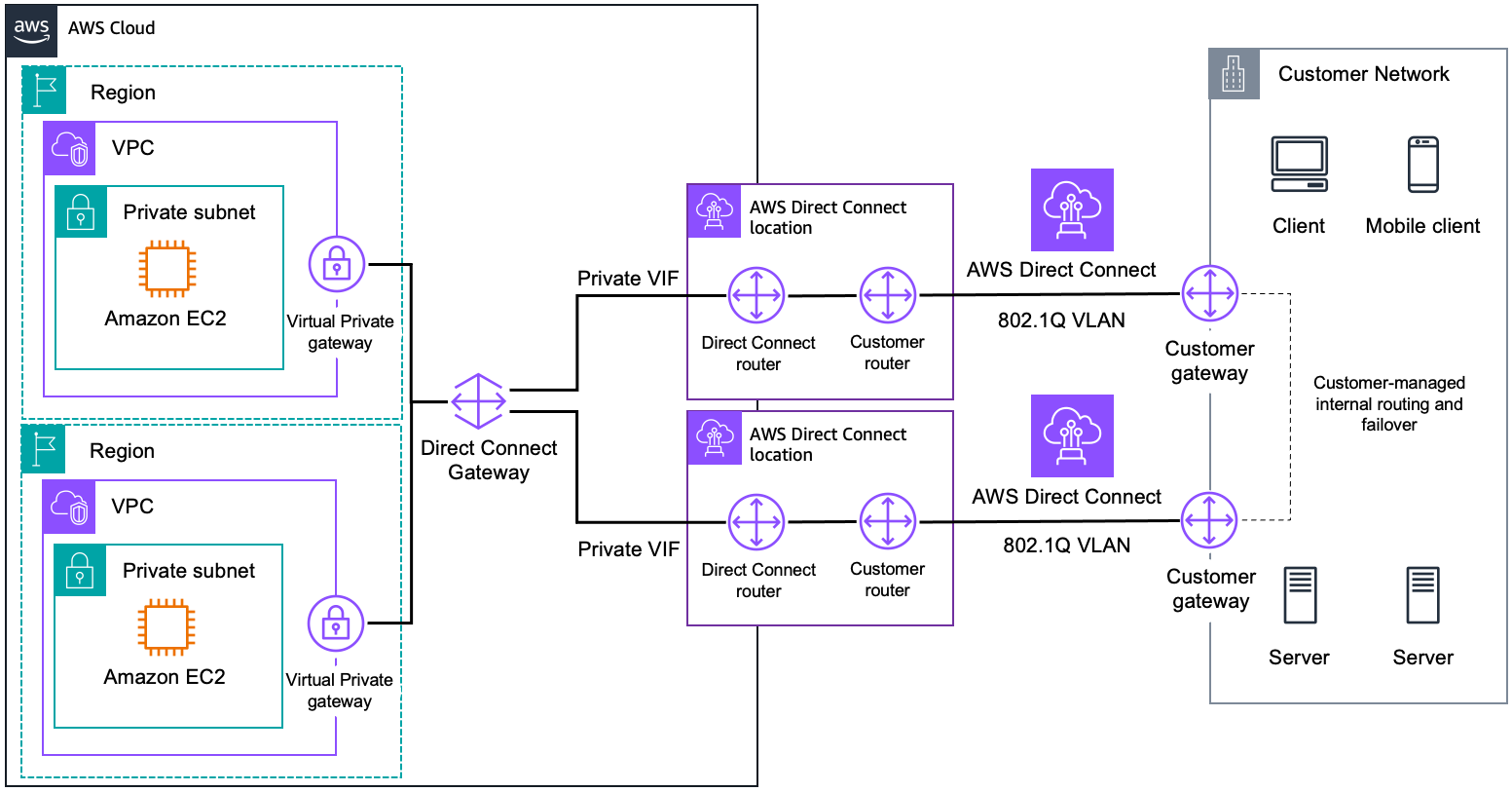

에서 고가용성을 논할 때는 추가 연결을 사용하는 것이 AWS Direct Connect좋습니다. AWS Direct Connect AWS Direct Connect Resiliency Toolkit은 데이터 센터, 사무실 또는 코로케이션 환경 간에 AWS 복원력이 뛰어난 네트워크 연결을 구축하는 데 필요한 지침을 제공합니다. 다음 그림은 서로 다른 두 위치에서 두 AWS Direct Connect 개의 연결이 종료되는 고복원력 연결 옵션의 예를 보여줍니다. AWS Direct Connect

AWS Direct Connect 기본적으로 암호화되지 않습니다. 10Gbps 또는 100Gbps 전용 연결의 경우 MAC 보안 (MACsec) 을 암호화 옵션으로 사용할 수 있습니다. 1Gbps 이하 연결의 경우 연결 위에 VPN 터널을 만들 수 있습니다. 이 옵션은 및 섹션에서 다룹니다. AWS Direct Connect + AWS 사이트 간 VPN AWS Direct ConnectAWS Transit Gateway + AWS 사이트 간 VPN

에서 AWS Direct Connect 중요한 리소스 중 하나는 Direct Connect 게이트웨이입니다. Direct Connect 게이트웨이는 전 세계에서 사용할 수 있는 리소스로서 여러 지역 또는 계정에 걸쳐 여러 Amazon VPC 또는 트랜짓 게이트웨이에 연결할 수 있습니다. AWS 또한 이 리소스를 사용하면 다음 그림과 같이 하나의 프라이빗 VIF 또는 트랜짓 VIF에서 참여 VPC 또는 Transit Gateway에 연결할 수 있으므로 AWS Direct Connect 관리 작업이 줄어듭니다.

IP 주소 지정과 관련하여 AWS Direct Connect 가상 인터페이스는 이중 스택 작업을 위해 IPv4 및 IPv6 BGP 세션을 모두 지원합니다.

-

프라이빗 및 트랜짓 VIF IPv4 구성은 AWS에서 생성한 IPv4 주소 또는 사용자가 구성한 주소를 사용합니다. 퍼블릭 VIF IPv4 BGP 피어링의 경우 소유하고 있는 고유한 퍼블릭 /31 IPv4 CIDR을 지정하거나 CIDR 블록을 할당하도록 요청을 제출해야 합니다.

-

모든 유형의 VIF IPv6 BGP 피어링에 대해 AWS는 /125 CIDR을 할당하며, 이는 구성할 수 없습니다.