기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

프라이빗 NAT 게이트웨이

팀은 종종 독립적으로 작업하며 프로젝트를 위해 새 VPC를 만들 수 있습니다. 이 VPC에는 클래스가 없는 도메인 간 라우팅 (CIDR) 블록이 겹칠 수 있습니다. 통합을 위해 CIDR이 겹치는 네트워크 간 통신을 지원하고자 할 수 있는데, VPC 피어링 및 Transit Gateway와 같은 기능을 통해서는 이를 달성할 수 없습니다. 프라이빗 NAT 게이트웨이는 이 사용 사례에 도움이 될 수 있습니다. 프라이빗 NAT 게이트웨이는 고유한 프라이빗 IP 주소를 사용하여 중복되는 소스 IP 주소에 대해 소스 NAT를 수행하고, ELB는 중복되는 대상 IP 주소에 대해 대상 NAT를 수행합니다. Transit Gateway 또는 가상 프라이빗 게이트웨이를 사용하여 프라이빗 NAT 게이트웨이에서 다른 VPC 또는 온프레미스 네트워크로 트래픽을 라우팅할 수 있습니다.

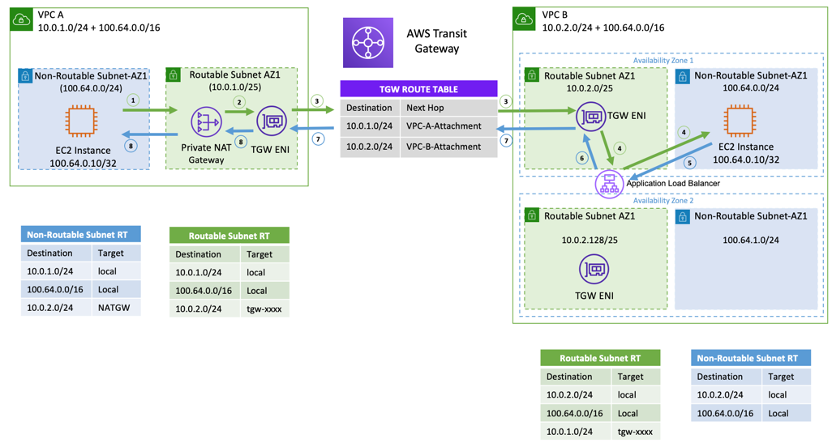

예제 설정 — 프라이빗 NAT 게이트웨이

위 그림은 VPC A와 B에 있는 라우팅할 수 없는 (겹치는 CIDR100.64.0.0/16) 서브넷 두 개를 보여줍니다. 두 서브넷 간에 연결을 설정하기 위해 각각 VPC A와 B에 중복/라우팅이 불가능한 보조 CIDR (라우팅 가능한 서브넷, 및) 을 추가할 수 있습니다. 10.0.1.0/24 10.0.2.0/24 라우팅 가능한 CIDR은 IP 할당을 담당하는 네트워크 관리 팀에서 할당해야 합니다. 프라이빗 NAT 게이트웨이는 IP 주소가 인 VPC A의 라우팅 가능한 서브넷에 추가됩니다. 10.0.1.125 프라이빗 NAT 게이트웨이는 프라이빗 NAT 게이트웨이의 ENI인 VPC A 100.64.0.10 () 10.0.1.125 의 라우팅할 수 없는 서브넷에 있는 인스턴스의 요청에 대해 소스 네트워크 주소 변환을 수행합니다. 이제 트래픽은 대상이 인 VPC B () 의 애플리케이션 로드 밸런서 (ALB10.0.2.10) 에 할당된 라우팅 가능한 IP 주소를 가리킬 수 있습니다. 100.64.0.10 트래픽은 Transit Gateway를 통해 라우팅됩니다. 반환 트래픽은 프라이빗 NAT 게이트웨이에 의해 처리되어 연결을 요청한 원래 Amazon EC2 인스턴스로 되돌아갑니다.

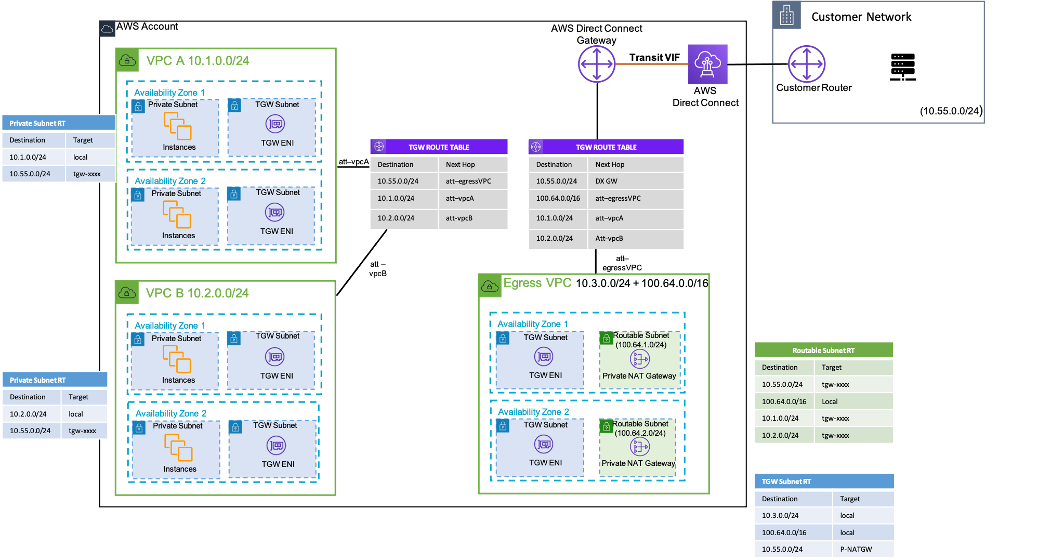

사설 NAT 게이트웨이는 온프레미스 네트워크가 승인된 IP에 대한 액세스를 제한하는 경우에도 사용할 수 있습니다. 규정 준수에 따라 소수의 고객으로 구성된 온프레미스 네트워크는 고객이 소유한 승인된 IP의 제한적이고 연속적인 블록을 통해서만 사설 네트워크 (IGW 제외) 와만 통신해야 합니다. 각 인스턴스에 블록과 별도의 IP를 할당하는 대신 프라이빗 NAT 게이트웨이를 사용하여 허용 목록에 있는 각 IP 뒤에 있는 AWS VPC에서 대규모 워크로드를 실행할 수 있습니다. 자세한 내용은 사설 NAT 솔루션으로 사설 IP 고갈을 해결하는 방법

설정 예제 — 사설 NAT 게이트웨이를 사용하여 온프레미스 네트워크에 승인된 IP를 제공하는 방법