기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Amazon EC2 인스턴스와 함께 NAT 게이트웨이 및 게이트웨이 로드 밸런서를 사용하여 중앙 집중식 송신을 수행합니다. IPv4

소프트웨어 기반 가상 어플라이언스 EC2 (Amazon) 를 출구 지점으로 사용하는 것은 게이트웨이 AWS Marketplace 설정과 AWS Partner Network 비슷합니다. NAT 이 옵션은 다양한 공급업체 제품의 고급 계층 7 방화벽/침입 방지/탐지 시스템 (IPS/IDS) 및 심층 패킷 검사 기능을 사용하려는 경우 사용할 수 있습니다.

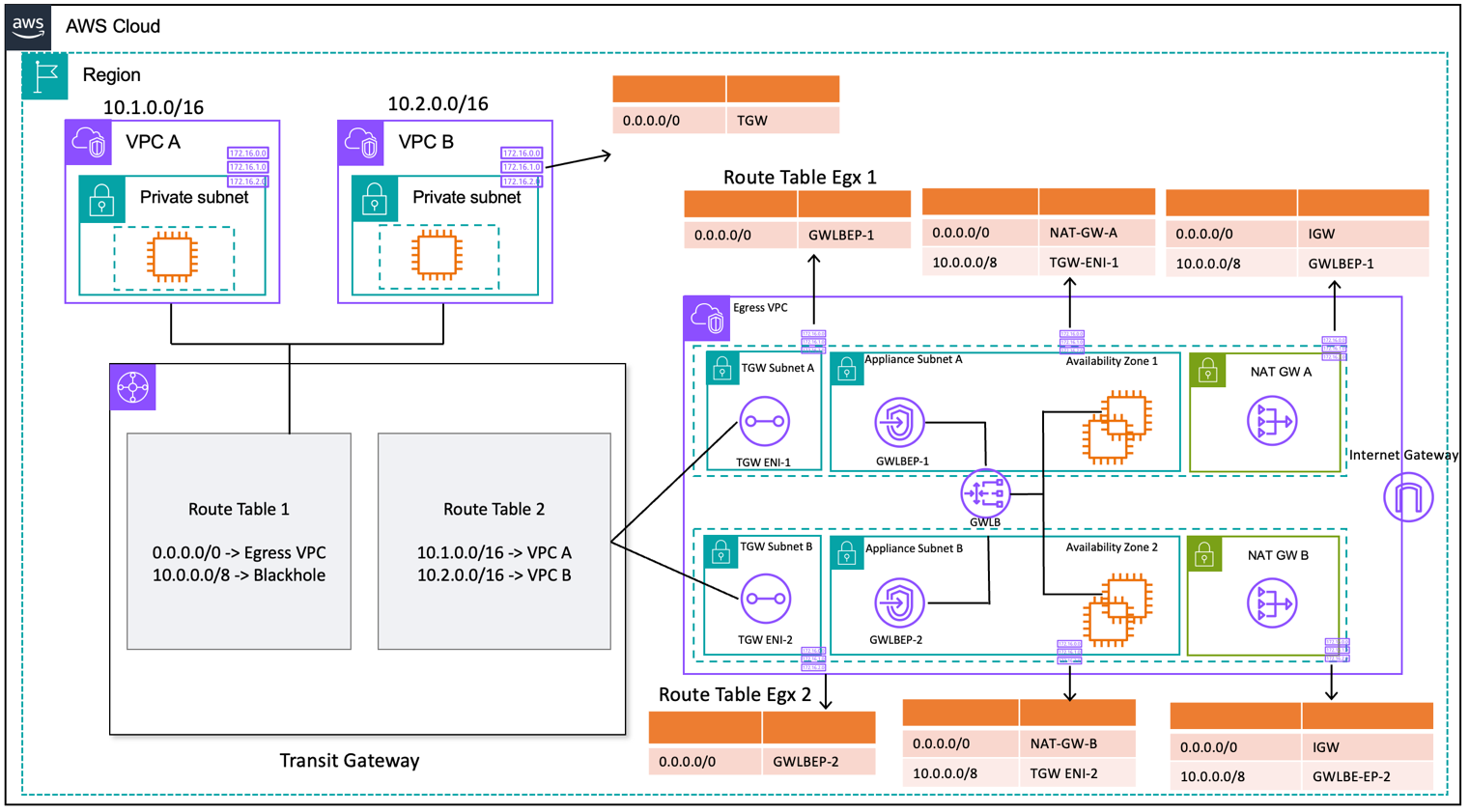

다음 그림에서는 NAT 게이트웨이 외에도 Gateway Load Balancer () GWLB 뒤에 있는 EC2 인스턴스를 사용하여 가상 어플라이언스를 배포합니다. 이 설정에서는 Gateway Load Balancer Endpoint (GWLBE), 가상 어플라이언스 및 NAT 게이트웨이가 연결을 사용하여 Transit Gateway에 VPC 연결되는 중앙 집중식으로 배포됩니다. GWLB VPC 또한 VPCs 스포크는 VPC 어태치먼트를 사용하여 Transit Gateway에 연결됩니다. 라우팅 가능한 GWLBEs 대상이기 때문에 Transit Gateway에서 오가는 트래픽을 배후의 타겟으로 구성된 가상 어플라이언스 플릿으로 라우팅할 수 있습니다. GWLB GWLB bump-in-the-wire a와 같은 역할을 하며 모든 레이어 3 트래픽을 타사 가상 어플라이언스를 통해 투명하게 전달하므로 트래픽의 소스와 목적지에는 보이지 않습니다. 따라서 이 아키텍처를 사용하면 Transit Gateway를 통과하는 모든 송신 트래픽을 중앙에서 검사할 수 있습니다.

트래픽이 애플리케이션에서 인터넷으로 VPCs 이동하고 이 설정을 통해 다시 돌아오는 방식에 대한 자세한 내용은 AWSGateway Load Balancer 및 를 사용한 중앙 집중식 검사 아키텍처를

Transit Gateway에서 어플라이언스 모드를 활성화하여 가상 어플라이언스를 통한 흐름 대칭을 유지할 수 있습니다. 즉, 흐름의 수명 기간 동안 양방향 트래픽이 동일한 어플라이언스와 가용 영역을 통해 라우팅됩니다. 이 설정은 심층 패킷 검사를 수행하는 스테이트풀 방화벽에 특히 중요합니다. 어플라이언스 모드를 활성화하면 소스 네트워크 주소 변환 (SNAT) 과 같은 복잡한 해결 방법을 사용하지 않고도 트래픽이 올바른 어플라이언스로 되돌아가 대칭성을 유지할 수 있습니다. 자세한 내용은 게이트웨이 Load Balancer 배포 모범 사례를

또한 Transit Gateway를 사용하지 않고 GWLB 엔드포인트를 분산된 방식으로 배포하여 이그레스 검사를 활성화할 수 있습니다. AWSGateway Load Balancer 소개: 지원되는 아키텍처 패턴 블로그 게시물에서 이 아키텍처 패턴에

게이트웨이 Load Balancer EC2 및 인스턴스를 사용한 중앙 집중식 송신 (라우팅 테이블 설계)

높은 가용성

AWS가용성을 높이려면 여러 가용 영역에 게이트웨이 로드 밸런서와 가상 어플라이언스를 배포할 것을 권장합니다.

Gateway Load Balancer는 상태 점검을 수행하여 가상 어플라이언스 장애를 탐지할 수 있습니다. 어플라이언스가 비정상인 경우 새 플로우를 정상 어플라이언스로 GWLB 다시 라우팅합니다. 기존 흐름은 대상의 상태에 관계없이 항상 동일한 대상으로 이동합니다. 이렇게 하면 연결 드레이닝이 가능하고 어플라이언스의 CPU 스파이크로 인한 상태 점검 실패를 수용할 수 있습니다. 자세한 내용은 블로그 게시물의 Gateway Load Balancer 배포 모범 사례의 섹션 4: 어플라이언스 및 가용

장점

Gateway Load Balancer 및 Gateway Load Balancer 엔드포인트에 AWS PrivateLink의해 구동되므로 공용 인터넷을 통과할 필요 없이 경계를 VPC 넘어 안전하게 트래픽을 교환할 수 있습니다.

Gateway Load Balancer는 가상 보안 어플라이언스를 관리, 배포, 확장하는 차별화되지 않은 부담을 없애주어 중요한 일에 집중할 수 있도록 하는 관리형 서비스입니다. Gateway Load Balancer는 방화벽 스택을 엔드포인트 서비스로 노출하여 고객이 방화벽을 사용하여 구독하도록 할 수 있습니다. AWS Marketplace

주요 고려 사항

-

어플라이언스와 통합하려면 어플라이언스가 Geneve

캡슐화 프로토콜을 지원해야 합니다. GWLB -

일부 타사 어플라이언스는 라우팅 SNAT 및 오버레이 라우팅 (2-arm 모드) 을 지원할 수 있으므로 비용 절감을

위해 게이트웨이를 만들 필요가 없습니다. NAT 그러나 이 모드는 공급업체 지원 및 구현에 따라 달라지므로 이 모드를 사용하기 전에 원하는 AWS 파트너와 상의하십시오. -

GWLB유휴 타임아웃을 기록해 두십시오. 이로 인해 클라이언트의 연결 제한 시간이 초과될 수 있습니다. 클라이언트, 서버, 방화벽 및 OS 수준에서 타임아웃을 조정하여 이를 방지할 수 있습니다. 자세한 내용은 Gateway Load Balancer 배포

모범 사례 블로그 게시물의 섹션 1: TCP keep-alive 또는 제한 시간 값 조정을 참조하여 수명이 긴 TCP 흐름을 지원하세요. -

GWLBE전원이 공급되므로 요금이 부과될 수 있습니다. AWS PrivateLink AWS PrivateLink AWS PrivateLink 가격 페이지에서

자세히 알아볼 수 있습니다. Transit Gateway와 함께 중앙 집중식 모델을 사용하는 경우 TGW 데이터 처리 요금이 적용됩니다. -

Transit Gateway와 VPC 송신을 별도의 네트워크 서비스 계정에 배포하여 권한 위임 (예: 네트워크 관리자만 네트워크 서비스 계정에 액세스할 수 있음) 에 따라 액세스를 분리하는 방안을 고려해 보십시오.