키 관리

Amazon EFS는 암호화된 파일 시스템의 암호화 키를 관리하는 AWS KMS와 통합되어 있습니다. 또한 AWS KMS는 Amazon Simple Storage Service(Amazon S3), Amazon Elastic Block Store(Amazon EBS), Amazon Relational Database Service(Amazon RDS), Amazon Aurora, Amazon Redshift, Amazon WorkMail, WorkSpaces 등 다른 AWS 서비스의 암호화를 지원합니다. 파일 시스템 콘텐츠를 암호화하기 위해 Amazon EFS는 XTS 모드 및 256비트 키(XTS-AES-256)와 함께 고급 암호화 표준 알고리즘을 사용합니다.

암호화 정책을 채택하여 저장된 데이터를 보호하는 방법을 고려할 때 대답해야 할 세 가지 중요한 질문이 있습니다. 이러한 질문은 Amazon EBS와 같은 관리형 및 비관리형 서비스에 저장된 데이터에 대해서도 동일하게 적용됩니다.

키는 어디에 저장됩니까?

AWS KMS는 필요할 때 검색할 수 있도록 내구성이 우수한 스토리지에 암호화된 형식으로 마스터 키를 저장합니다.

키는 어디에 사용됩니까?

암호화된 Amazon EFS 파일 시스템을 사용하면 파일 시스템을 탑재하는 클라이언트에 아무런 영향을 미치지 않습니다. 데이터는 디스크에 기록되기 전에 암호화되고 클라이언트가 읽기 요청을 실행한 후 해독되므로 모든 암호화 작업은 EFS 서비스 내에서 실행됩니다.

키를 사용할 수 있는 사람은 누구입니까?

AWS KMS 키 정책은 암호화 키에 대한 액세스를 제어합니다.

IAM 정책과 결합하여 또 다른 제어 계층을 제공하는 것이 좋습니다. 각 키에는 키 정책이 있습니다. 키가 AWS 관리형 CMK인 경우 AWS에서 키 정책을 관리합니다. 키가 고객 관리형 CMK인 경우 사용자가 키 정책을 관리합니다. 이러한 키 정책은 CMK에 대한 액세스를 제어하는 기본적인 방법입니다. 키 사용 및 관리를 제어하는 권한을 정의합니다.

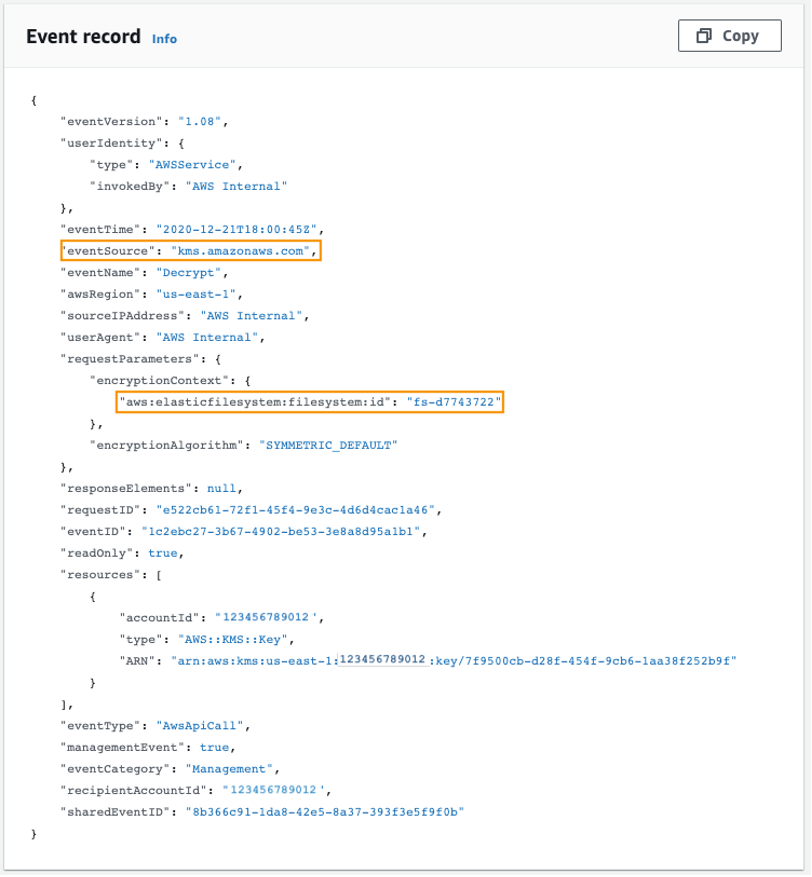

Amazon EFS를 사용하여 암호화된 파일 시스템을 생성하는 경우, Amazon EFS에게 사용자 대신 CMK를 사용할 수 있는 액세스 권한을 부여합니다. Amazon EFSS가 사용자를 대신하여 AWS KMS에 수행하는 호출은 AWS 계정에서 시작된 것처럼 CloudTrail 로그에 표시됩니다. 다음 스크린샷은 Amazon EFS에서 수행한 KMS Decrypt 호출에 대한 샘플 CloudTrail 이벤트를 보여 줍니다.

KMS Decrypt에 대한 CloudTrail 로그

AWS KMS 및 암호화 키에 대한 액세스를 관리하는 방법에 대한 자세한 내용은 AWS KMS 개발자 안내서의 AWS KMS CMK에 대한 액세스 관리를 참조하세요.

AWS KMS로 암호화를 관리하는 방법에 대한 자세한 내용은 AWS KMS 암호화 세부 정보 백서를 참조하세요.

관리자 IAM 사용자 및 그룹을 만드는 방법에 대한 자세한 내용은 IAM 사용 설명서의 첫 번째 IAM 관리 사용자 및 그룹 생성을 참조하세요.