Credential Guard para instâncias do Windows

O AWS Nitro System é compatível com instâncias do Credential Guard para Amazon Elastic Compute Cloud (Amazon EC2) no Windows. O Credential Guard é um recurso de segurança baseada em virtualização (VBS) do Windows que permite a criação de ambientes isolados para proteger ativos de segurança, como credenciais de usuário do Windows e imposição da integridade de código, além das proteções do kernel do Windows. Quando você executa instâncias do Windows no EC2, o Credential Guard usa o AWS Nitro System para impedir que as credenciais de login do Windows sejam extraídas da memória do sistema operacional.

Conteúdos

Pré-requisitos

Sua instância do Windows deve cumprir os pré-requisitos a seguir para utilizar o Credential Guard.

- Imagens de máquina da Amazon (AMIs)

-

A AMI deve ser pré-configurada para habilitar o NitroTPM e o UEFI Secure Boot. Para obter mais informações sobre as AMIs compatíveis, consulte Requisitos para usar o NitroTPM com instâncias do Amazon EC2.

- Integridade da memória

-

Não há suporte à integridade da memória, também conhecida como integridade de código protegida por hipervisor (HVCI) ou integridade de código imposta pelo hipervisor. Antes de ativar o Credential Guard, você deve garantir que esse atributo esteja desabilitado. Para ter mais informações, consulte Desabilitação da integridade da memória.

- Tipos de instância

-

Os seguintes tipos de instância são compatíveis com o Credential Guard em todos os tamanhos, exceto se indicado de outra forma:

C5,C5d,C5n,C6i,C6id,C6in,C7i,C7i-flex,M5,M5d,M5dn,M5n,M5zn,M6i,M6id,M6idn,M6in,M7i,M7i-flex,R5,R5b,R5d,R5dn,R5n,R6i,R6id,R6idn,R6inR7i,R7iz,T3.nota

-

Embora o NitroTPM tenha alguns tipos de instância obrigatórios em comum, o tipo de instância deve ser um dos tipos de instância anteriores para ser compatível com o Credential Guard.

-

O Credential Guard não é compatível com:

-

Instâncias bare metal

-

Os seguintes tipos de instância:

C7i.48xlarge,M7i.48xlargeeR7i.48xlarge.

-

Para obter mais informações sobre tipos de instância, consulte o Guia de tipos de instância do Amazon EC2.

-

Inicialização de uma instância compatível

Agora é possível usar o console do Amazon EC2 ou AWS Command Line Interface (AWS CLI) para iniciar uma instância que é compatível com o Credential Guard. Você precisará de um ID de AMI compatível para iniciar sua instância, que seja exclusivo para cada Região da AWS.

dica

Você pode usar o link a seguir para descobrir e iniciar instâncias com AMIs compatíveis fornecidas pela Amazon no console do Amazon EC2:

Desabilitação da integridade da memória

É possível usar o Editor de Política de Grupo Local para desativar a integridade da memória em cenários compatíveis. A seguinte orientação pode ser aplicada para cada configuração em Proteção da integridade do código baseada em virtualização:

-

Habilitada sem bloqueio: modifique a configuração para Desabilitada para desabilitar a integridade da memória.

-

Habilitada com bloqueio de UEFI: a integridade da memória foi habilitada com o bloqueio de UEFI. A integridade da memória não pode ser desabilitada depois de habilitada com o bloqueio de UEFI. Recomendamos criar uma nova instância com a integridade da memória desabilitada e encerrar a instância sem suporte se ela não estiver em uso.

Para desabilitar a integridade da memória com o Editor de Política de Grupo Local

-

Conecte-se à sua instância como uma conta de usuário com privilégios de administrador usando o protocolo do Desktop Remoto (RDP). Para ter mais informações, consulte Conexão com a instância do Windows usando um cliente RDP.

-

Abra o menu Iniciar e pesquise

cmdpara iniciar um prompt de comando. -

Execute os comandos a seguir para abrir o Editor de Política de Grupo Local:

gpedit.msc -

No Editor de Política de Grupo Local, selecione Configuração do Computador, Modelos Administrativos, Sistema, Device Guard.

-

Selecione Ativar Segurança Baseada em Virtualização e, em seguida, selecione Editar configuração de política.

-

Abra o menu suspenso de configurações para Proteção da integridade do código baseada em virtualização, escolha Desabilitada e, em seguida, escolha Aplicar.

-

Reinicie a instância para aplicar as alterações.

Ativação do Credential Guard

Depois de iniciar uma instância do Windows com um tipo de instância e uma AMI compatíveis e confirmar que a integridade da memória está desabilitada, você poderá habilitar o Credential Guard.

Importante

São necessários privilégios de administrador para executar as seguintes etapas para ativar o Credential Guard.

Para ativar o Credential Guard

-

Conecte-se à sua instância como uma conta de usuário com privilégios de administrador usando o protocolo do Desktop Remoto (RDP). Para ter mais informações, consulte Conexão com a instância do Windows usando um cliente RDP.

-

Abra o menu Iniciar e pesquise

cmdpara iniciar um prompt de comando. -

Execute os comandos a seguir para abrir o Editor de Política de Grupo Local:

gpedit.msc -

No Editor de Política de Grupo Local, selecione Configuração do Computador, Modelos Administrativos, Sistema, Device Guard.

-

Selecione Ativar Segurança Baseada em Virtualização e, em seguida, selecione Editar configuração de política.

-

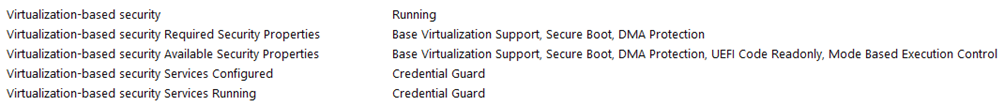

Escolha Ativado no menu Ativar Segurança Baseada em Virtualização.

-

Em Selecione o Nível de Segurança da Plataforma, escolha Inicialização segura e a proteção de DMA.

-

Em Configuração do Credential Guard, escolha Habilitada com bloqueio de UEFI.

nota

As configurações de política restantes não são necessárias para ativar o Credential Guard e podem ser deixadas como Não configuradas.

A imagem a seguir exibe as configurações de VBS definidas conforme descrito anteriormente:

-

Reinicie a instância para aplicar as configurações.

Verificação se o Credential Guard está em execução

Você pode usar a ferramenta Informações do sistema Microsoft (Msinfo32.exe) para confirmar se o Credential Guard está em execução.

Importante

Você deve primeiro reinicializar a instância para concluir a aplicação das configurações de política necessárias para ativar o Credential Guard.

Para verificar se o Credential Guard está em execução

-

Conecte-se à sua instância usando o Remote Desktop Protocol (RDP). Para ter mais informações, consulte Conexão com a instância do Windows usando um cliente RDP.

-

Na sessão RDP da sua instância, abra o menu Iniciar e pesquise

cmdpara iniciar um prompt de comando. -

Abra as informações do sistema ao executar o comando a seguir:

msinfo32.exe -

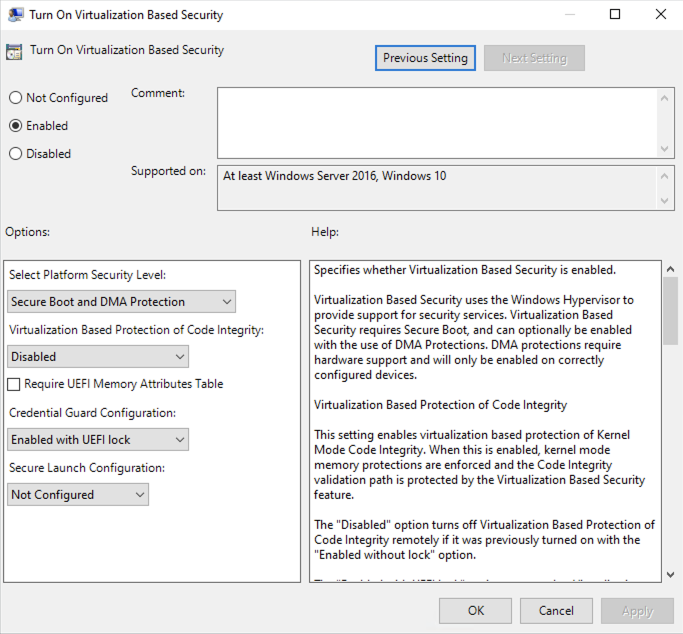

A ferramenta Informações do sistema Microsoft lista os detalhes da configuração do VBS. Ao lado de Serviços de segurança baseados em virtualização, confirme se o Credential Guard aparece como em execução.

A imagem a seguir mostra que o VBS está sendo executado conforme descrito anteriormente: