As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Etapa 3: autorizar o acesso ao cluster

Esta seção supõe que você esteja familiarizado com a execução e a conexão com instâncias do Amazon EC2. Para obter mais informações, consulte o Guia de conceitos básicos do Amazon EC2.

Todos os ElastiCache clusters são projetados para serem acessados a partir de uma instância do Amazon EC2. O cenário mais comum é acessar um ElastiCache cluster de uma instância do Amazon EC2 na mesma Amazon Virtual Private Cloud (Amazon VPC), o que será o caso deste exercício.

Por padrão, o acesso de rede ao seu cluster é limitado à conta que foi usada para criá-lo. Antes de poder se conectar a um cluster a partir de uma instância do EC2, você deve autorizar a instância do EC2 para acessar o cluster. As etapas necessárias dependem de se você iniciou seu cluster no EC2-VPC ou no EC2-Classic.

O caso de uso mais comum é quando uma aplicação implantada em uma instância do EC2 precisa se conectar a um cluster na mesma VPC. A maneira mais simples de gerenciar o acesso entre instâncias do EC2 e clusters na mesma VPC é fazer o seguinte:

-

Crie um grupo de segurança de VPC para o seu cluster. Esse security group pode ser usado para restringir o acesso às instâncias do cluster. Por exemplo, é possível criar uma regra personalizada para esse grupo de segurança que permite o acesso TCP usando a porta atribuída ao cluster quando você o criou e um endereço IP que será usado para acessar o cluster.

A porta padrão para clusters e grupos de replicação do Redis OSS é.

6379Importante

Os grupos ElastiCache de segurança da Amazon são aplicáveis somente a clusters que não estão sendo executados em um ambiente Amazon Virtual Private Cloud (VPC). Se você estiver executando em uma Amazon Virtual Private Cloud, os Grupos de segurança não estarão disponíveis no painel de navegação do console.

Se você estiver executando seus ElastiCache nós em uma Amazon VPC, você controla o acesso aos seus clusters com grupos de segurança da Amazon VPC, que são diferentes dos grupos de segurança. ElastiCache Para obter mais informações sobre o uso ElastiCache em uma Amazon VPC, consulte Segurança do Amazon VPCs e do ElastiCache

-

Crie um grupo de segurança de VPC para suas instâncias do EC2 (servidores Web e de aplicativos). Esse grupo de segurança pode, se necessário, permitir o acesso à instância do EC2 da Internet através da tabela de rotas da VPC. Por exemplo, você pode definir regras nesse grupo de segurança para permitir o acesso TCP à instância do EC2 pela porta 22.

-

Crie regras personalizadas no security group para o seu cluster que permitam conexões do security group que você criou para suas instâncias do EC2. Isso permitiria que qualquer membro de grupo de segurança acessasse os clusters.

nota

Se você estiver planejando usar Zonas locais, verifique se você as habilitou. Quando você criar um grupo de sub-redes nessa região local, sua VPC será estendida para essa zona local e sua VPC tratará a sub-rede como qualquer sub-rede em qualquer outra zona de disponibilidade. Todos os gateways e tabelas de rotas relevantes serão ajustados automaticamente.

Para criar uma regra em um grupo de segurança de VPC que permita conexões de outro grupo de segurança

-

No painel de navegação, escolha Security Groups (Grupos de segurança).

-

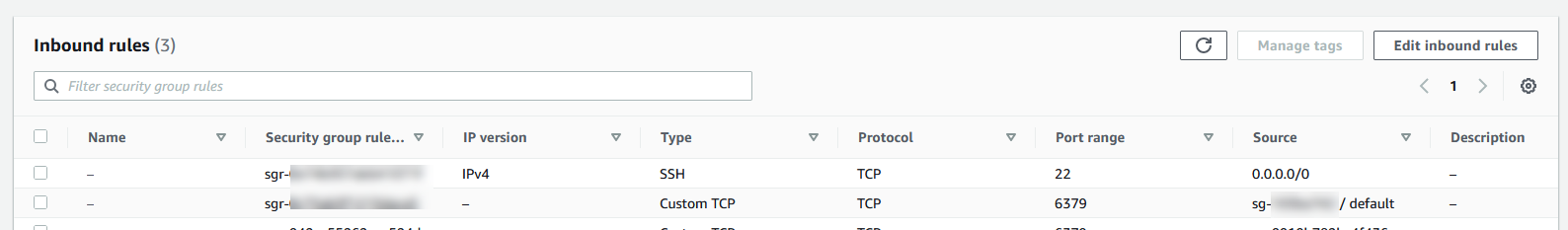

Selecione ou crie um security group que você usará para suas instâncias de cluster. Em Regras de entrada, selecione Editar regras de entrada e escolha Adicionar regra. Esse grupo de segurança permitirá o acesso a membros de outro grupo de segurança.

-

Em Tipo, escolha Regra TCP personalizada.

-

Para Port Range, especifique a porta que você usou quando criou seu cluster.

A porta padrão para clusters e grupos de replicação do Redis OSS é.

6379 -

Na caixa Source, comece a digitar o ID do grupo de segurança. Na lista, selecione o grupo de segurança que você usará para o suas instâncias do Amazon EC2.

-

-

Escolha Save quando terminar.

Depois de habilitar o acesso, você agora estará pronto para se conectar ao nó, conforme discutido na próxima seção.

Para obter informações sobre como acessar seu ElastiCache cluster de uma Amazon VPC diferente, de uma AWS região diferente ou até mesmo de sua rede corporativa, consulte o seguinte: