Requisitos

Verifique se você atendeu aos seguintes requisitos antes de unir uma instância de banco de dados do RDS para SQL Server ao seu domínio de AD autogerenciado.

Tópicos

Configurar um AD on-premises

Você precisa ter um Microsoft AD on-premises ou autogerenciado ao qual possa associar a instância do Amazon RDS para SQL Server. O AD on-premises deve ter a seguinte configuração:

-

Se você tiver sites do Active Directory definidos, verifique se as sub-redes na VPC associada à sua instância de banco de dados do RDS para SQL Server estão definidas em seu site do Active Directory. Confirme se não há nenhum conflito entre as sub-redes em sua VPC e as sub-redes em seus outros sites do AD.

-

Seu controlador de domínios de AD tem um nível funcional de domínio do Windows Server 2008 R2 ou posterior.

-

Seu nome de domínio de AD não pode estar no formato de domínio de rótulo único (SLD). O RDS para SQL Server não oferece suporte a domínios SLD.

-

O nome de domínio totalmente qualificado (FQDN) do AD não pode exceder 47 caracteres.

Configurar sua conectividade de rede

Você precisa atender às seguintes configurações de rede:

-

Conectividade configurada entre a Amazon VPC na qual deseja criar a instância de banco de dados do RDS para SQL Server e o Active Directory autogerenciado. Você pode configurar a conectividade usando o AWS Direct Connect, o AWS VPN, o emparelhamento de VPC ou o AWS Transit Gateway.

-

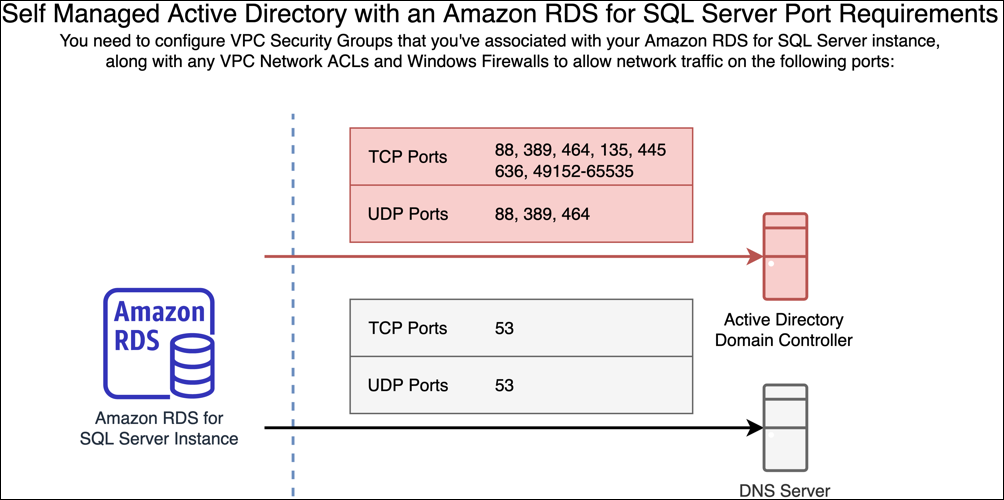

Para grupos de segurança de VPC, o grupo de segurança padrão para sua Amazon VPC padrão já está adicionado à sua instância de banco de dados do RDS para SQL Server no console. Verifique se o grupo de segurança e as ACLs de rede da VPC para as sub-redes em que você vai criar a instância de banco de dados do RDS para SQL Server permitem tráfego nas portas e nas direções mostradas no diagrama a seguir.

A tabela a seguir identifica o perfil de cada porta.

Protocolo Portas Função TCP/UDP 53 Domain Name System (DNS) TCP/UDP 88 Autenticação de Kerberos TCP/UDP 464 Alterar/definir senha TCP/UDP 389 Lightweight Directory Access Protocol (LDAP) TCP 135 Distributed Computing Environment/End Point Mapper (DCE/EPMAP) TCP 445 Compartilhamento de arquivos de SMB para serviços de diretório TCP 636 Lightweight Directory Access Protocol over TLS/SSL (LDAPS) TCP 49152 – 65535 Portas efêmeras para RPC Em geral, os servidores DNS do domínio estão localizados nos controladores do domínio de AD. Você não precisa configurar o conjunto de opções DHCP da VCP para usar esse atributo. Para obter mais informações, consulte Conjuntos de opções DHCP no Guia do usuário do Amazon VPC.

Importante

Se você estiver usando ACLs de rede de VPC, também deverá permitir tráfego de saída em portas dinâmicas (49152-65535) da sua instância de banco de dados do RDS para SQL Server. Confira se essas regras de tráfego também são refletidas nos firewalls que se aplicam a cada um dos controladores do domínio de AD, servidores DNS e instâncias de banco de dados do RDS para SQL Server.

Embora os grupos de segurança de VPC exijam que as portas sejam abertas somente na direção em que o tráfego de rede é iniciado, a maioria dos firewalls do Windows e das ACLs da rede de VPC exigem que as portas sejam abertas nas duas direções.

Configurar uma conta de serviço do domínio de AD

Verifique se você atendeu aos seguintes requisitos para uma conta de serviço do domínio de AD:

-

Confira se você tem uma conta de serviço em seu domínio de AD autogerenciado com permissões delegadas para associar computadores ao domínio. Uma conta de serviço de domínio é uma conta de usuário em seu AD autogerenciado à qual foi delegada permissão para realizar determinadas tarefas.

-

É necessário delegar à conta de serviço de domínio as seguintes permissões na unidade organizacional (OU) à qual você está associando a instância de banco de dados do RDS para SQL Server:

Capacidade validada para gravar no nome do host DNS

Capacidade validada para gravar no nome da entidade principal de serviço

Criar e excluir objetos de computador

Essas permissões representam o conjunto mínimo de permissões necessárias para associar objetos de computador a um Active Directory autogerenciado. Para obter mais informações, consulte Erros ao tentar associar computadores a um domínio

na documentação do Microsoft Windows Server.

Importante

Não mova objetos de computador criados pelo RDS para SQL Server na unidade organizacional depois da criação da instância de banco de dados. Mover os objetos associados fará com que sua instância de banco de dados do RDS para SQL Server fique malconfigurada. Se você precisar mover os objetos de computador criados pelo Amazon RDS, use a operação de API ModifyDBInstance do RDS para modificar os parâmetros do domínio com a localização desejada dos objetos de computador.