Alternar o certificado SSL/TLS

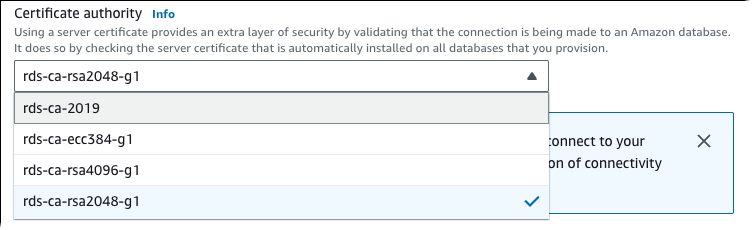

Os certificados rds-ca-2019 da autoridade de certificação do Amazon RDS expiraram em agosto de 2024. Se você usa ou planeja usar Secure Sockets Layer (SSL) ou Transport Layer Security (TLS) com verificação de certificado para se conectar às instâncias de banco de dados do RDS ou clusters de banco de dados multi-AZ,considere usar um dos novos certificados CA rds-ca-rsa2048-g1, rds-ca-rsa4096-g1 ou rds-ca-ecc384-g1. Se você não usa SSL/TLS com verificação de certificado no momento, é possível que ainda tenha algum certificado de CA expirado e precise atualizá-lo para um novo certificado de CA se planeja usar SSL/TLS com verificação de certificado para se conectar aos bancos de dados do RDS.

O Amazon RDS fornece novos certificados CA como uma prática recomendada de segurança da AWS. Para ter informações sobre os novos certificados e as regiões da AWS compatíveis, consulte Usar SSL/TLS para criptografar uma conexão com uma instância ou um cluster de banco de dados.

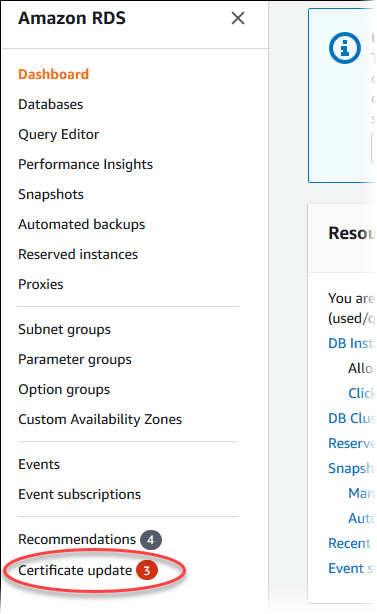

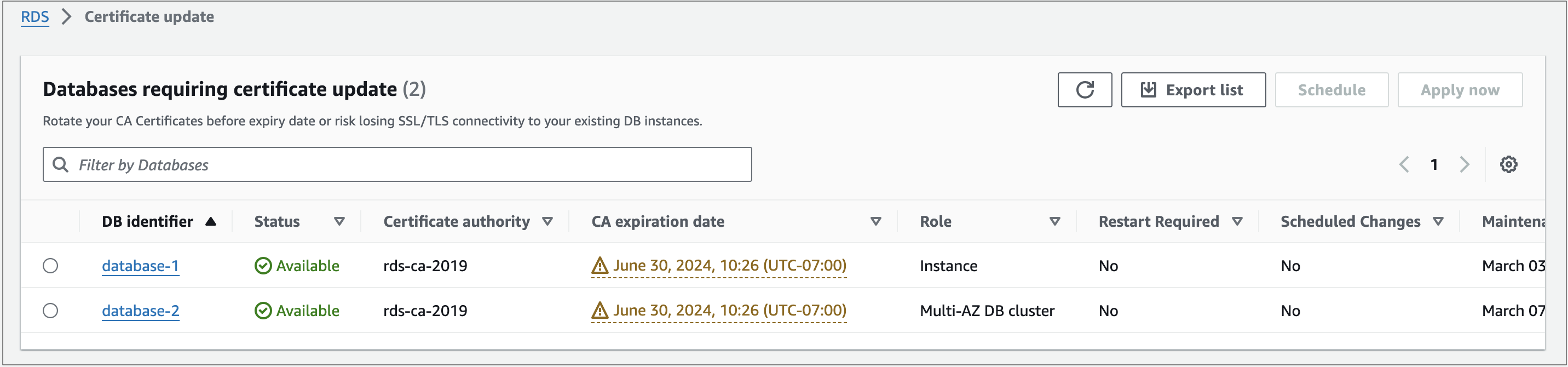

Para atualizar o certificado CA do seu banco de dados, use os seguintes métodos:

Antes de atualizar as instâncias de banco de dados ou clusters de banco de dados multi-AZ para usar o novo certificado CA, atualize os clientes ou as aplicações que se conectam aos bancos de dados do RDS.

Considerações sobre a troca de certificados

Pense nas seguintes situações antes de trocar seu certificado:

-

O Amazon RDS Proxy usa certificados do AWS Certificate Manager (ACM). Se estiver usando o RDS Proxy, ao trocar o certificado SSL/TLS, não será necessário atualizar as aplicações que usam conexões do RDS Proxy. Para obter mais informações, consulteUsar TLS/SSL com o RDS Proxy

-

Se estiver usando uma aplicação Go versão 1.15 com uma instância de banco de dados ou um cluster de banco de dados multi-AZ criada ou atualizada para o certificado rds-ca-2019 antes de 28 de julho de 2020, você deverá atualizar o certificado novamente. Atualize o certificado para rds-ca-rsa2048-g1, rds-ca-rsa4096-g1 ou rds-ca-ecc384-g1, dependendo do seu mecanismo .

Use o comando

modify-db-instancepara uma instância de banco de dados, ou o comandomodify-db-clusterpara um cluster de banco de dados multi-AZ usando o novo identificador de certificado CA. Você pode encontrar as CAs que estão disponíveis para uma versão específica do mecanismo de banco de dados e do mecanismo de banco de dados usando o comandodescribe-db-engine-versions.Caso você tenha criado a instância de banco de dados ou atualizado o certificado dela após 28 de julho de 2020, nenhuma ação será necessária. Para obter mais informações, consulte Go GitHub issue #39568

.

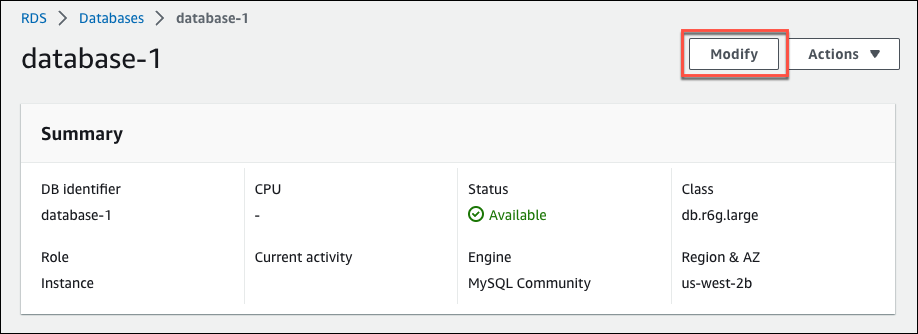

Atualizar o certificado CA modificando a instância ou o cluster de banco de dados

O exemplo a seguir atualiza o certificado de CA de rds-ca-2019 para rds-ca-rsa2048-g1. Você pode escolher um certificado diferente. Para ter mais informações, consulte Autoridades certificadoras..

Atualize seu repositório confiável de aplicações para reduzir o tempo de inatividade associado à atualização do certificado de CA. Consulte mais informações sobre reinicializações associadas à alternância de certificados de CA em Alternância automática de certificados do servidor.

Como atualizar o certificado CA modificando a instância ou o cluster de banco de dados

-

Baixe o novo certificado SSL/TLS conforme descrito em Usar SSL/TLS para criptografar uma conexão com uma instância ou um cluster de banco de dados.

-

Atualize as aplicações para usarem o novo certificado SSL/TLS.

Os métodos para atualizar aplicações para novos certificados SSL/TLS dependem de suas aplicações específicas. Trabalhe com os desenvolvedores de aplicações para atualizar os certificados SSL/TLS para suas aplicações.

Para obter informações sobre como verificar conexões SSL/TLS e atualizar aplicações para cada mecanismo de banco de dados, consulte os seguintes tópicos:

Para conhecer um script de exemplo que atualiza um armazenamento confiável para um sistema operacional Linux, consulte Script de exemplo para importar certificados para o seu armazenamento confiável.

nota

O pacote de certificados contém certificados tanto para a CA antiga como para a nova, portanto, é possível atualizar a aplicação de maneira segura e manter a conectividade durante o período de transição. Se você estiver usando o AWS Database Migration Service a fim de migrar um banco de dados para uma instância ou um cluster de banco de dados, recomendamos o uso do pacote de certificados para garantir a conectividade durante a migração.

-

Modifique a instância de banco de dados ou cluster de banco de dados multi-AZ para alterar a CA de rds-ca-2019 para rds-ca-rsa2048-g1. Para verificar se o banco de dados requer reinicialização para atualizar os certificados de CA, use o comando descrebe-db-engine-versions e verifique o sinalizador

SupportsCertificateRotationWithoutRestart.Importante

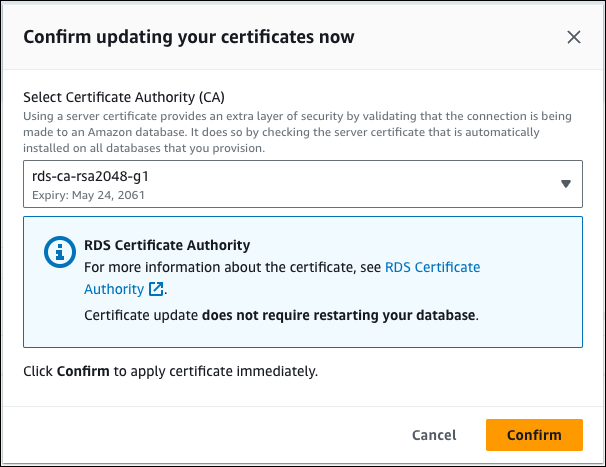

Se você estiver enfrentando problemas de conectividade após a expiração do certificado, especifique a opção Apply immediately (Aplicar imediatamente) no console ou a opção

--apply-immediatelyusando a AWS CLI. Por padrão, essa operação é programada para ser executada durante a próxima janela de manutenção.Para instâncias de banco de dados do RDS para Oracle, recomendamos que você reinicie o banco de dados do Oracle para evitar erros de conexão.

Para instâncias multi-AZ do RDS para SQL Server com a opção “Sempre ativa” ou “Espelhamento” habilitada, é esperado um failover quando a instância é reiniciada após a alternância do certificado.

Para definir uma substituição de CA da instância que é diferente da CA padrão do RDS, use o comando modify-certificates da CLI.

É possível usa o AWS Management Console ou a AWS CLI para alterar o certificado CA de rds-ca-2019 para rds-ca-rsa2048-g1 para uma instância de banco de dados ou cluster de banco de dados multi-AZ.

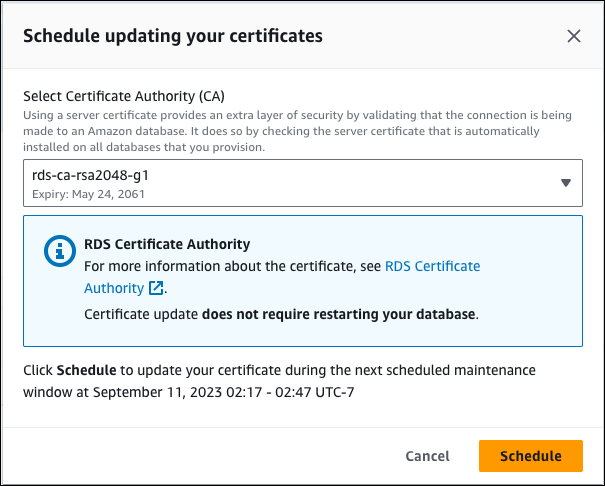

Atualizar seu certificado CA aplicando manutenção

Siga as etapas a seguir para atualizar o certificado CA aplicando a manutenção.

Alternância automática de certificados do servidor

Se a CA raiz comportar a troca automática de certificados de servidor, o RDS gerenciará automaticamente a troca do certificado do servidor de banco de dados. Como o RDS usa a mesma CA raiz para essa alternância automática, então você não precisa baixar um novo pacote de CA. Consulte Autoridades certificadoras.

A alternância e a validade do certificado do servidor de banco de dados dependem do mecanismo de banco de dados:

-

Se o mecanismo de banco de dados comportar a alternância sem reinicialização, o RDS alternará automaticamente o certificado do servidor de banco de dados sem exigir nenhuma ação de sua parte. O RDS tenta alternar o certificado do servidor de banco de dados em sua janela de manutenção preferida na meia-vida do respectivo certificado. O novo certificado do servidor de banco de dados é válido por 12 meses.

-

Se o mecanismo de banco de dados não comportar a alternância sem reinicialização, o RDS notificará você sobre um evento de manutenção pelo menos seis meses antes da expiração do certificado do servidor de banco de dados. O novo certificado do servidor de banco de dados é válido por 12 meses.

Use o comando describe-db-engine-versions e inspecione o sinalizador SupportsCertificateRotationWithoutRestart para identificar se a versão do mecanismo de banco de dados é compatível com a alternância de certificado sem reinicialização. Para obter mais informações, consulteConfigurar a CA do banco de dados

Script de exemplo para importar certificados para o seu armazenamento confiável

Veja os exemplos de scripts do shell que importam o pacote de certificados para um armazenamento de confiança.

Cada script de shell de amostra usa o keytool, que faz parte do Java Development Kit (JDK). Para obter mais informações sobre como instalar o JDK, consulte o Guia de instalação do JDK