Para que o RDS para Oracle se integre com o Amazon S3, a instância de banco de dados deve ter acesso a um bucket do Amazon S3. A Amazon VPC usada pela instância de banco de dados não precisa conceder acesso aos endpoints do Amazon S3.

O RDS para Oracle é compatível com a transferência de arquivos entre uma instância de banco de dados em uma conta e um bucket do Amazon S3 em uma conta diferente. Quando etapas adicionais forem necessárias, elas serão indicadas nas seções a seguir.

Tópicos

Etapa 1: Criar uma política do IAM para ser usada pelo perfil do Amazon RDS

Etapa 2: (opcional) Criar uma política do IAM para o bucket do Amazon S3

Etapa 3: Criar um perfil do IAM para a instância de banco de dados e anexar a política

Etapa 4: Associar um perfil do IAM à sua instância de banco de dados do RDS para Oracle

Etapa 1: Criar uma política do IAM para ser usada pelo perfil do Amazon RDS

Nessa etapa, crie uma política do AWS Identity and Access Management (IAM) com as permissões necessárias para transferir arquivos entre o bucket do Amazon S3 e a instância de banco de dados do RDS. Esta etapa pressupõe que você já tenha criado um bucket do S3.

Antes de criar a política, observe as seguintes informações:

-

Nome do recurso da Amazon (ARN) do bucket.

-

O ARN da chave do AWS KMS, se o bucket usar criptografia SSE-KMS ou SSE-S3

nota

Uma instância de banco de dados do RDS para Oracle não pode acessar buckets do Amazon S3 criptografados com SSE-C.

Para ter mais informações, consulte Como proteger dados usando criptografia do lado do servidor no Guia do usuário do Amazon Simple Storage Service.

Como criar uma política do IAM para permitir acesso do Amazon RDS a um bucket do Amazon S3

-

Abra o Console de Gerenciamento do IAM

. -

Em Access management (Gerenciamento de acesso), escolha Policies (Políticas).

-

Escolha Criar política.

-

Na guia Editor visual, selecione Escolher um serviço e, em seguida, escolha S3.

-

Em Actions (Ações), escolha Expand all (Expandir tudo)e, em seguida, escolha as permissões de bucket e as permissões de objeto necessárias para transferir arquivos de um Amazon S3 bucket para Amazon RDS. Por exemplo, faça o seguinte:

-

Expanda List (Lista)e, em seguida, selecione ListBucket.

-

Expanda Read (Ler) e, em seguida, selecione GetObject.

-

Expanda Write (Gravar) e selecione PutObject e DeleteObject.

-

Amplie Permissions management (Gerenciamento de permissões) e selecione PutObjectAcl. Essa permissão será necessária se você planejar o carregamento de arquivos em um bucket de propriedade de uma conta diferente, e essa conta precisar ter controle total do conteúdo do bucket.

Permissões de objetos são permissões para operações de objetos no Amazon S3. Você deve concedê-las para objetos em um bucket, não para o próprio bucket. Para ter mais informações, consulte Permissões para operações de objetos.

-

-

Selecione Recursos e, depois, faça o seguinte:

-

Selecione Específico.

-

Para bucket, selecione Adicionar ARN. Insira o ARN de seu bucket. O nome do bucket é preenchido automaticamente. Em seguida, escolha Adicionar.

-

Se o recurso do objeto for exibido, selecione Adicionar ARN para adicionar recursos manualmente ou escolha Qualquer.

nota

É possível definir o nome de recurso da Amazon (ARN) como um valor de ARN mais específico para permitir que o Amazon RDS acesse apenas arquivos ou pastas específicos em um bucket do Amazon S3. Para ter mais informações sobre como definir uma política de acesso para o Amazon S3, consulte Gerenciar permissões de acesso aos recursos do Amazon S3.

-

-

(Opcional) Escolha Adicionar permissões adicionais para adicionar recursos à política. Por exemplo, faça o seguinte:

-

Se o bucket estiver criptografado com uma chave KMS personalizada, selecione KMS para o serviço.

-

Em Ações manuais, selecione o seguinte:

-

Encrypt

-

Criptografar novamente de e Criptografar novamente para

-

Decrypt

-

DescribeKey

-

GenerateDataKey

-

-

Em Recursos, selecione Específico.

-

Para chave, selecione Adicionar ARN. Insira o ARN de sua chave personalizada como o recurso e, depois, selecione Adicionar.

Para ter mais informações, consulte Como proteger os dados usando criptografia do lado do servidor com chaves do KMS armazenadas no AWS Key Management Service (SSE-KMS) do Guia do usuário do Amazon Simple Storage Service.

-

Se você Amazon RDS quiser acessar outros bucket, adicione os ARNs para esses buckets. Opcionalmente, você também pode conceder acesso a todos os buckets e objetos no Amazon S3.

-

-

Escolha Next: Tags (Próximo: tags) e Next: Review (Próximo: revisar).

-

Em Name (Nome), insira um nome para a sua política do IAM, por exemplo

rds-s3-integration-policy. Você usará esse nome ao criar um perfil do IAM a ser associado à sua instância de banco de dados. Você também pode adicionar um valor opcional para Description (Descrição). -

Escolha Create policy (Criar política).

Crie uma política do AWS Identity and Access Management (IAM) que conceda ao Amazon RDS acesso a um bucket do Amazon S3. Depois de criar a política, anote o ARN da política. Você precisa do ARN para uma etapa subsequente.

Inclua as ações apropriadas na política com base no tipo de acesso necessário:

-

GetObject– necessário para transferir arquivos de um bucket do Amazon S3 para o Amazon RDS. -

ListBucket– necessário para transferir arquivos de um bucket do Amazon S3 para o Amazon RDS. -

PutObject– Necessário para transferir arquivos do Amazon RDS para um bucket do Amazon S3.

O comando da AWS CLI a seguir cria uma política do IAM denominada rds-s3-integration-policyamzn-s3-demo-bucket

exemplo

Para Linux, macOS ou Unix:

aws iam create-policy \ --policy-namerds-s3-integration-policy\ --policy-document '{ "Version": "2012-10-17", "Statement": [ { "Sid": "s3integration", "Action": [ "s3:GetObject", "s3:ListBucket", "s3:PutObject" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket", "arn:aws:s3:::amzn-s3-demo-bucket/*" ] } ] }'

O exemplo a seguir inclui permissões para chaves KMS personalizadas.

aws iam create-policy \ --policy-namerds-s3-integration-policy\ --policy-document '{ "Version": "2012-10-17", "Statement": [ { "Sid": "s3integration", "Action": [ "s3:GetObject", "s3:ListBucket", "s3:PutObject", "kms:Decrypt", "kms:Encrypt", "kms:ReEncrypt*", "kms:GenerateDataKey", "kms:DescribeKey", ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket", "arn:aws:s3:::amzn-s3-demo-bucket/*", "arn:aws:kms:::your-kms-arn" ] } ] }'

Para Windows:

aws iam create-policy ^ --policy-namerds-s3-integration-policy^ --policy-document '{ "Version": "2012-10-17", "Statement": [ { "Sid": "s3integration", "Action": [ "s3:GetObject", "s3:ListBucket", "s3:PutObject" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket", "arn:aws:s3:::amzn-s3-demo-bucket/*" ] } ] }'

O exemplo a seguir inclui permissões para chaves KMS personalizadas.

aws iam create-policy ^ --policy-namerds-s3-integration-policy^ --policy-document '{ "Version": "2012-10-17", "Statement": [ { "Sid": "s3integration", "Action": [ "s3:GetObject", "s3:ListBucket", "s3:PutObject", "kms:Decrypt", "kms:Encrypt", "kms:ReEncrypt", "kms:GenerateDataKey", "kms:DescribeKey", ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket", "arn:aws:s3:::amzn-s3-demo-bucket/*", "arn:aws:kms:::your-kms-arn" ] } ] }'

Etapa 2: (opcional) Criar uma política do IAM para o bucket do Amazon S3

Esta etapa é necessária somente nas seguintes condições:

-

Você planeja carregar arquivos para um bucket do Amazon S3 de uma conta (conta A) e acessá-los em uma conta diferente (conta B).

-

A conta B é a proprietária do bucket.

-

A conta B precisa ter controle total dos objetos carregados no bucket.

Se as condições anteriores não se aplicarem a você, avance para Etapa 3: Criar um perfil do IAM para a instância de banco de dados e anexar a política.

Para criar a política de bucket, verifique se você tem o seguinte:

-

O ID da conta A

-

O nome do usuário da conta A

-

O valor do ARN do bucket do Amazon S3 na conta B

Para criar ou editar uma política de bucket

Faça login no AWS Management Console e abra o console do Amazon S3 em https://console.aws.amazon.com/s3/

. -

Na lista Buckets, escolha o nome do bucket para o qual você deseja criar uma política de bucket ou cuja política de bucket você deseja editar.

-

Escolha Permissions (Permissões).

-

Em Bucket policy (Política de bucket), escolha Edit (Editar). Isso abre a página Edit bucket policy (Editar política de bucket).

-

Na página Edit bucket policy (Editar política de buckets), explore Exemplos de políticas no Guia do usuário do Amazon S3, escolha Policy generator (Gerador de políticas) para gerar uma política automaticamente ou edite o JSON na seção Policy (Política).

Se você escolher Policy generator (Gerador de políticas), o AWS Policy Generator será aberto em uma nova janela:

-

Na página AWS Policy Generator, em Select Type of Policy (Selecionar tipo de política), S3 Bucket Policy (Política de bucket do S3).

-

Adicione uma instrução inserindo as informações nos campos fornecidos e escolha Add Statement (Adicionar instrução). Repita para todas as instruções que deseja adicionar. Para ter mais informações sobre esses campos, consulte a Referência de elementos de política JSON do IAM no Guia do usuário do IAM.

nota

Por conveniência, a página Edit bucket policy (Editar política do bucket) exibe o nome do recurso da Amazon (ARN) do bucket atual acima do campo de texto Policy (Política). Você pode copiar este ARN para usá-lo nas instruções da página do AWS Policy Generator.

-

Depois de terminar de adicionar as instruções, escolha Generate Policy (Gerar política).

-

Copie o texto da política gerada, escolha Close (Fechar) e retorne à página Edit bucket policy (Editar política de bucket) no console do Amazon S3.

-

-

Na caixa Policy (Política), edite a política existente ou cole a política de bucket do gerador de políticas. Solucione avisos de segurança, erros, avisos gerais e sugestões antes de salvar a política.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Example permissions", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::account-A-ID:account-A-user" }, "Action": [ "s3:PutObject", "s3:PutObjectAcl" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-destination-bucket", "arn:aws:s3:::amzn-s3-demo-destination-bucket/*" ] } ] } -

Escolha Save changes (Salvar alterações), o que o levará à página Bucket Permissions (Permissões do bucket).

Etapa 3: Criar um perfil do IAM para a instância de banco de dados e anexar a política

Esta etapa pressupõe que você tenha criado a política do IAM no Etapa 1: Criar uma política do IAM para ser usada pelo perfil do Amazon RDS. Nesta etapa, você cria um perfil para a instância de banco de dados do RDS para Oracle e anexa a política ao perfil.

Como criar um perfil do IAM para permitir acesso do Amazon RDS a um bucket do Amazon S3

-

Abra o Console de Gerenciamento do IAM

. -

No painel de navegação, escolha Roles.

-

Escolha Criar Perfil.

-

Selecione Serviço da AWS.

-

Em Casos de uso de outros serviços da AWS:, selecione RDS e, depois, RDS: adicionar perfil ao banco de dados. Escolha Próximo.

-

Em Pesquisar, em Políticas de permissões, insira o nome da política do IAM que você criou em Etapa 1: Criar uma política do IAM para ser usada pelo perfil do Amazon RDS e selecione a política quando ela aparecer na lista. Escolha Próximo.

-

Em Nome do perfil, insira um nome para seu perfil do IAM, por exemplo,

rds-s3-integration-role. Você também pode adicionar um valor opcional para Description (Descrição). -

Selecione Criar perfil.

Como criar um perfil e anexar uma política a ele

-

Crie um perfil do IAM que o Amazon RDS possa assumir em seu nome para acessar seus buckets do Amazon S3.

Recomendamos usar as chaves de contexto de condição global

aws:SourceArneaws:SourceAccountem relações baseadas em recursos para limitar as permissões do serviço a um recurso específico. Essa é a maneira mais eficiente de se proteger contra o problema "confused deputy".Você pode usar as duas chaves de contexto de condição global e fazer com que o valor

aws:SourceArncontenha o ID da conta. Nesses casos, verifique se o valoraws:SourceAccounte a conta noaws:SourceArnusa o mesmo ID de conta quando eles são usados na mesma instrução.-

Use

aws:SourceArnse quiser acesso entre serviços para um único recurso. -

Use

aws:SourceAccountse você quiser permitir que qualquer recurso nessa conta seja associado ao uso entre serviços.

Na relação de confiança, certifique-se de usar a chave de contexto de condição global

aws:SourceArncom o nome do recurso da Amazon (ARN) completo dos recursos que acessam a função.O seguinte comando da AWS CLI cria a função chamada

rds-s3-integration-roleexemplo

Para Linux, macOS ou Unix:

aws iam create-role \ --role-namerds-s3-integration-role\ --assume-role-policy-document '{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "rds.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "aws:SourceAccount": "my_account_ID", "aws:SourceArn": "arn:aws:rds:Region:my_account_ID:db:dbname" } } } ] }'Para Windows:

aws iam create-role ^ --role-namerds-s3-integration-role^ --assume-role-policy-document '{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "rds.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "aws:SourceAccount": "my_account_ID", "aws:SourceArn": "arn:aws:rds:Region:my_account_ID:db:dbname" } } } ] }'Para ter mais informações, consulte Criar uma função para delegar permissões a um usuário do IAM no Guia do usuário do IAM.

-

-

Depois que a função for criada, observe seu ARN. Você precisa do ARN para uma etapa subsequente.

-

Anexe a política criada à função criada.

O seguinte comando da AWS CLI anexa a política à função denominada

rds-s3-integration-roleexemplo

Para Linux, macOS ou Unix:

aws iam attach-role-policy \ --policy-arnyour-policy-arn\ --role-namerds-s3-integration-rolePara Windows:

aws iam attach-role-policy ^ --policy-arnyour-policy-arn^ --role-namerds-s3-integration-roleSubstitua

your-policy-arn

Etapa 4: Associar um perfil do IAM à sua instância de banco de dados do RDS para Oracle

A última etapa na configuração de permissões para a integração com o Amazon S3 é associar seu perfil do IAM à sua instância de banco de dados. Observe os seguintes requisitos:

-

Você precisa ter acesso a um perfil do IAM com a política de permissões do Amazon S3 necessária anexada a ele.

-

Só é possível associar um perfil do IAM à instância de banco de dados do RDS para Oracle por vez.

-

Sua instância de banco de dados deve estar no estado Disponível.

Como associar um perfil do IAM à instância de banco de dados do RDS para Oracle

Faça login no AWS Management Console e abra o console do Amazon RDS em https://console.aws.amazon.com/rds/

. -

Escolha Databases (Bancos de dados) no painel de navegação.

-

Selecione o nome da instância de banco de dados Oracle para exibir os detalhes.

-

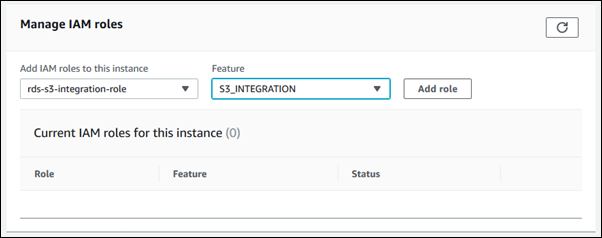

Na guia Connectivity & security (Conectividade e segurança), role para baixo até a seção Manage IAM roles (Gerenciar funções do IAM) na parte inferior da página.

-

Em Adicionar perfis do IAM a essa instância, selecione o perfil que você criou em Etapa 3: Criar um perfil do IAM para a instância de banco de dados e anexar a política.

-

Em Feature (Recurso), escolha S3_INTEGRATION.

-

Escolha Add role (adicionar função).

O seguinte comando da AWS CLI adiciona a função a uma instância de banco de dados Oracle denominada mydbinstance

exemplo

Para Linux, macOS ou Unix:

aws rds add-role-to-db-instance \ --db-instance-identifiermydbinstance\ --feature-name S3_INTEGRATION \ --role-arnyour-role-arn

Para Windows:

aws rds add-role-to-db-instance ^ --db-instance-identifiermydbinstance^ --feature-name S3_INTEGRATION ^ --role-arnyour-role-arn

Substitua your-role-arnS3_INTEGRATION deve ser especificado para a opção --feature-name.