Visualizar as últimas informações acessadas do Organizations

Você pode visualizar as informações do último acesso ao serviço do AWS Organizations usando o console do IAM, a AWS CLI ou a API da AWS. Para obter informações importantes sobre os dados, permissões necessárias, solução de problemas e regiões com suporte, consulte Refinar permissões na AWS usando informações do último acesso.

Ao fazer login no console do IAM usando credenciais da conta de gerenciamento do AWS Organizations, você pode visualizar as informações de qualquer entidade em sua organização. As entidades do Organizations incluem a raiz da organização, unidades organizacionais (UOs) e contas. Você também pode usar o console do IAM para visualizar informações sobre quaisquer políticas de controle de serviço (SCPs) na sua organização. O IAM mostra uma lista de serviços que são permitidos por quaisquer SCPs que se aplicam à entidade. Para cada serviço, você pode visualizar as informações mais recentes de atividades da conta para a entidade do Organizations escolhida ou para os filhos da entidade.

Ao usar a AWS CLI ou a API da AWS com credenciais de gerenciamento da conta, você pode gerar um relatório para quaisquer entidades ou políticas em sua organização. Um relatório programático para uma entidade inclui uma lista de serviços que são permitidos pelas SCPs que se aplicam à entidade. Para cada serviço, o relatório inclui a atividade mais recente de contas na entidade do Organizations especificada ou a subárvore da entidade.

Ao gerar um relatório programático para uma política, você deve especificar uma entidade do Organizations. Esse relatório inclui uma lista de serviços que são permitidos pela SCP especificada. Para cada serviço, ele inclui a atividade de conta mais recente na entidade ou filhos da entidade filhos que recebem permissão por essa política. Para obter mais informações, consulte aws iam generate-organizations-access-report ou GenerateOrganizationsAccessReport.

Antes de visualizar o relatório, é necessário compreender as informações e os requisitos da conta de gerenciamento, o período relatado, as entidades relatadas e os tipos de política avaliados. Para obter mais detalhes, consulte Coisas para saber sobre as informações acessadas por último.

Compreender o caminho da entidade do AWS Organizations

Ao usar a AWS CLI ou a API da AWS para gerar um relatório de acesso do AWS Organizations, você deverá especificar um caminho de entidade. Um caminho é uma representação de texto da estrutura de uma entidade do Organizations.

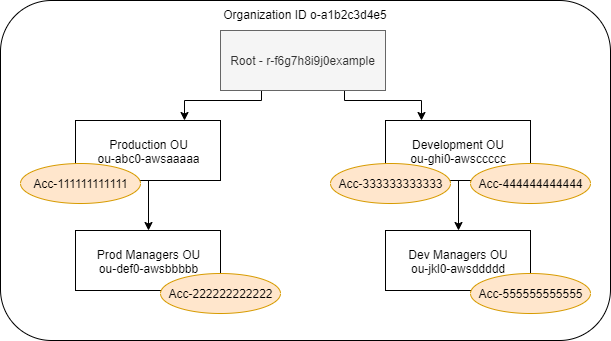

Você pode criar um caminho de entidade usando a estrutura conhecida de sua organização. Por exemplo, suponha que você tenha a estrutura organizacional a seguir no AWS Organizations.

O caminho para a UO Dev Managers (Gerentes de Desenvolvimento) é criado usando os IDs da organização, da raiz e de todas as UOs no caminho até, e incluindo, a UO.

o-a1b2c3d4e5/r-f6g7h8i9j0example/ou-ghi0-awsccccc/ou-jkl0-awsddddd/

O caminho para a conta na UO Production (Produção) é criado usando os IDs da organização, da raiz, da UO e o número da conta.

o-a1b2c3d4e5/r-f6g7h8i9j0example/ou-abc0-awsaaaaa/111111111111/

nota

Os IDs de organização são globalmente exclusivos, mas os IDs da UO e da raiz são exclusivos somente dentro de uma organização. Isso significa que duas organizações não compartilham o mesmo ID de organização. No entanto, outra organização pode ter uma UO ou raiz com o mesmo ID que o seu. Recomendamos sempre incluir o ID da organização ao especificar uma UO ou raiz.

Visualizar informações do Organizations (console)

Você pode usar o console do IAM para visualizar informações do último acesso ao serviço para sua raiz, UO, conta ou política.

Como visualizar informações para a raiz (console)

-

Faça login no AWS Management Console usando as credenciais da conta de gerenciamento do Organizations e abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação abaixo da seção Access reports (Relatórios de acesso), selecione Organization activity (Atividade da organização).

-

Na página Organization activity (Atividade da organização), selecione Root (Raiz).

-

Na guia Details and activity (Atividade e detalhes), visualize a seção Service access report (Relatório de acesso ao serviço). As informações incluem uma lista de serviços que são permitidos pelas políticas anexadas diretamente na raiz. As informações mostram de qual conta o serviço foi acessado mais recentemente e quando. Para obter mais detalhes sobre qual entidade de segurança acessou o serviço, faça login como administrador nessa conta e visualize as informações de serviço acessadas por último do IAM.

-

Escolha a guia Attached SCPs (SCPs anexadas) para visualizar a lista de políticas de controle de serviço (SCPs) anexadas à raiz. O IAM mostra o número de entidades de destino às quais cada política está anexada. Você pode usar essas informações para decidir qual SCP analisar.

-

Escolha o nome de uma SCP para visualizar todos os serviços que a política permite. Para cada serviço, visualize de qual conta o serviço foi acessado mais recentemente e quando.

-

Selecione Edit in AWS Organizations (Editar no AWS Organizations) para visualizar detalhes adicionais e editar a SCP no console do Organizations. Para obter mais informações, consulte Atualizar uma SCP no Guia do usuário do AWS Organizations.

Como visualizar informações de uma UO ou conta (console)

-

Faça login no AWS Management Console usando as credenciais da conta de gerenciamento do Organizations e abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação abaixo da seção Access reports (Relatórios de acesso), selecione Organization activity (Atividade da organização).

-

Na página Organization activity (Atividade da organização), expanda a estrutura da sua organização. Em seguida, escolha o nome da UO ou qualquer conta que você queira visualizar, exceto a conta de gerenciamento.

-

Na guia Details and activity (Atividade e detalhes), visualize a seção Service access report (Relatório de acesso ao serviço). As informações incluem uma lista de serviços que são permitidos pelas SCPs anexadas à UO ou conta e todos os seus pais. As informações mostram de qual conta o serviço foi acessado mais recentemente e quando. Para obter mais detalhes sobre qual entidade de segurança acessou o serviço, faça login como administrador nessa conta e visualize as informações de serviço acessadas por último do IAM.

-

Escolha a guia Attached SCPs (SCPs anexadas) para visualizar a lista de políticas de controle de serviço (SCPs) que estão diretamente anexadas à UO ou à conta. O IAM mostra o número de entidades de destino às quais cada política está anexada. Você pode usar essas informações para decidir qual SCP analisar.

-

Escolha o nome de uma SCP para visualizar todos os serviços que a política permite. Para cada serviço, visualize de qual conta o serviço foi acessado mais recentemente e quando.

-

Selecione Edit in AWS Organizations (Editar no AWS Organizations) para visualizar detalhes adicionais e editar a SCP no console do Organizations. Para obter mais informações, consulte Atualizar uma SCP no Guia do usuário do AWS Organizations.

Para visualizar as informações da conta de gerenciamento (console)

-

Faça login no AWS Management Console usando as credenciais da conta de gerenciamento do Organizations e abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação abaixo da seção Access reports (Relatórios de acesso), selecione Organization activity (Atividade da organização).

-

Na página Organization activity (Atividade da organização), expanda a estrutura da sua organização e escolha o nome da sua conta de gerenciamento.

-

Na guia Details and activity (Atividade e detalhes), visualize a seção Service access report (Relatório de acesso ao serviço). As informações incluem uma lista de todos os serviços da AWS. A conta de gerenciamento não é limitada pelas SCPs. As informações mostram se a conta acessou o serviço mais recentemente e quando. Para obter mais detalhes sobre qual entidade de segurança acessou o serviço, faça login como administrador nessa conta e visualize as informações de serviço acessadas por último do IAM.

-

Escolha Attached SCPs (SCPs anexadas) para confirmar que não há SCPs anexadas, pois a conta é a conta de gerenciamento.

Como visualizar informações de uma política (console)

-

Faça login no AWS Management Console usando as credenciais da conta de gerenciamento do Organizations e abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação abaixo da seção Access reports (Relatórios de acesso), selecione Service control policies (SCPs) (Políticas de controle de serviço (SCPs)).

-

Na página Políticas de controle de serviço (SCPs), visualize uma lista de políticas da sua organização. Você pode visualizar o número de entidades de destino às quais cada política está anexada.

-

Escolha o nome de uma SCP para visualizar todos os serviços que a política permite. Para cada serviço, visualize de qual conta o serviço foi acessado mais recentemente e quando.

-

Selecione Edit in AWS Organizations (Editar no AWS Organizations) para visualizar detalhes adicionais e editar a SCP no console do Organizations. Para obter mais informações, consulte Atualizar uma SCP no Guia do usuário do AWS Organizations.

Visualizar informações do Organizations (AWS CLI)

Você pode usar a AWS CLI para recuperar informações do último acesso ao serviço de sua raiz do Organizations, UO conta ou política.

Para visualizar as informações do último acesso ao serviço Organizations (AWS CLI)

-

Use as credenciais de sua conta de gerenciamento do Organizations com as permissões necessárias do IAM e Organizations e confirme se as SCPs estão habilitadas para sua raiz. Para ter mais informações, consulte Coisas para saber sobre as informações acessadas por último.

-

Gere um relatório. A solicitação deve incluir o caminho da entidade do Organizations (raiz, UO ou conta) para a qual você deseja um relatório. Você também pode incluir um parâmetro

organization-policy-idpara visualizar um relatório para uma política específica. O comando retorna umjob-idque você pode usar no comandoget-organizations-access-reporte para monitorar ojob-statusaté o trabalho ser concluído. -

Recupere detalhes sobre o relatório usando o parâmetro

job-idda etapa anterior.Esse comando retorna uma lista de serviços que membros de entidade podem acessar. Para cada serviço, o comando retorna a data e a hora de uma conta membro da última tentativa e o caminho de entidade da conta. Isso também retorna o número total de serviços que estão disponíveis para acesso e o número de serviços que não foram acessados. Se você tiver especificado o parâmetro opcional

organizations-policy-id, os serviços que estão disponíveis para acesso são aqueles que são permitidos pela política especificada.

Visualizar informações do Organizations (API da AWS)

Você pode usar a API da AWS para recuperar as informações do último acesso ao serviço de sua raiz do Organizations, UO conta ou política.

Para visualizar as informações do último acesso ao serviço Organizations (API da AWS)

-

Use as credenciais de sua conta de gerenciamento do Organizations com as permissões necessárias do IAM e Organizations e confirme se as SCPs estão habilitadas para sua raiz. Para ter mais informações, consulte Coisas para saber sobre as informações acessadas por último.

-

Gere um relatório. A solicitação deve incluir o caminho da entidade do Organizations (raiz, UO ou conta) para a qual você deseja um relatório. Você também pode incluir um parâmetro

OrganizationsPolicyIdpara visualizar um relatório para uma política específica. A operação retorna umJobIdque você pode usar na operaçãoGetOrganizationsAccessReportpara monitorar oJobStatusaté o trabalho ser concluído. -

Recupere detalhes sobre o relatório usando o parâmetro

JobIdda etapa anterior.Essa operação retorna uma lista de serviços que membros de entidade podem acessar. Para cada serviço, a operação retorna a data e a hora da última tentativa de um membro da conta e o caminho de entidade da conta. Isso também retorna o número total de serviços que estão disponíveis para acesso e o número de serviços que não foram acessados. Se você tiver especificado o parâmetro opcional

OrganizationsPolicyId, os serviços que estão disponíveis para acesso são aqueles que são permitidos pela política especificada.