Atribuir uma chave de acesso ou uma chave de segurança ao AWS Management Console

As chaves de acesso são um tipo de dispositivo de autenticação multifator (MFA) que você pode usar para proteger seus recursos da AWS. A AWS é compatível com chaves de acesso sincronizadas e chaves de acesso vinculadas a dispositivo, também conhecidas como chaves de segurança.

As chaves de acesso sincronizadas permitem que os usuários do IAM acessem suas credenciais de login FIDO em muitos de seus dispositivos, até mesmo novos, sem precisar refazer o registro de todos os dispositivos em todas as contas. As chaves de acesso sincronizadas incluem gerenciadores de credenciais primários, como Google, Apple e Microsoft, e gerenciadores de credenciais de terceiros, como 1Password, Dashlane e Bitwarden, como um segundo fator. Você também pode usar a biometria no dispositivo (p. ex., TouchID ou FaceID) para desbloquear o gerenciador de credenciais escolhido para usar chaves de acesso.

Como alternativa, as chaves de acesso vinculadas a dispositivo são vinculadas a uma chave de segurança FIDO que você conecta a uma porta USB do seu computador e, quando solicitado, toca para concluir com segurança o processo de login. Se você já usar uma chave de segurança FIDO com outros serviços e se ela tiver uma configuração compatível com a AWS (por exemplo, a YubiKey 5 Series da Yubico), também poderá usá-la com a AWS. Caso contrário, será necessário comprar uma chave de segurança FIDO se você quiser usar o WebAuthn for MFA na AWS. Além disso, as chaves de segurança FIDO podem comportar vários usuários do IAM ou raízes no mesmo dispositivo, o que aumenta sua utilidade para proteção da conta. Para especificações e informações sobre aquisição para ambos os tipos de dispositivo, consulte Autenticação multifator

Você pode registrar até oito dispositivos com MFA de qualquer combinação dos tipos de MFA atualmente compatíveis

nota

Recomendamos exigir que seus usuários humanos usem credenciais temporárias ao acessar a AWS. Seus usuários podem federar-se à AWS com um provedor de identidade, onde se autenticam usando suas credenciais corporativas e configurações de MFA. Para gerenciar o acesso à AWS e a aplicações empresariais, recomendamos usar o Centro de Identidade do IAM. Para obter mais informações, consulte o Guia do usuário do Centro de Identidade do IAM.

Tópicos

- Permissões obrigatórias

- Habilitar uma chave de acesso ou uma chave de segurança para seu próprio usuário do IAM (console)

- Habilitar uma chave de acesso ou uma chave de segurança para outro usuário do IAM (console)

- Substituir uma chave de acesso ou chave de segurança

- Configurações compatíveis com o uso de chaves de acesso e chaves de segurança

Permissões obrigatórias

Para gerenciar uma chave de acesso FIDO para seu próprio usuário do IAM enquanto protege as ações confidenciais relacionadas à MFA, você deve ter as permissões da seguinte política:

nota

Os valores de ARN são valores estáticos e não são um indicador do protocolo usado para registrar o autenticador. Descontinuamos o U2F, então todas as novas implementações usam o WebAuthn.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowManageOwnUserMFA", "Effect": "Allow", "Action": [ "iam:DeactivateMFADevice", "iam:EnableMFADevice", "iam:GetUser", "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "arn:aws:iam::*:user/${aws:username}" }, { "Sid": "DenyAllExceptListedIfNoMFA", "Effect": "Deny", "NotAction": [ "iam:EnableMFADevice", "iam:GetUser", "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "*", "Condition": { "BoolIfExists": { "aws:MultiFactorAuthPresent": "false" } } } ] }

Habilitar uma chave de acesso ou uma chave de segurança para seu próprio usuário do IAM (console)

Você só pode habilitar uma chave de acesso ou uma chave de segurança para seu próprio usuário do IAM no AWS Management Console, não na AWS CLI ou na API da AWS. Antes que possa habilitar uma chave de segurança, você deve ter acesso físico ao dispositivo.

Para habilitar uma chave de acesso ou uma chave de segurança para seu próprio usuário do IAM (console)

-

Use o ID ou o alias da conta da AWS, o nome de usuário do IAM e a senha para fazer login no console do IAM

. nota

Para sua conveniência, a página de login da AWS usa um cookie do navegador para lembrar seu nome de usuário e as informações da conta do IAM. Se você já tiver feito login como outro usuário, escolha Sign in to a different account (Fazer login com uma conta diferente) próximo à parte inferior da página para retornar à página de login principal. Daí, você pode inserir o ID ou o alias da conta da AWS para ser redirecionado para a página de login de usuário do IAM da sua conta.

Para obter o ID da Conta da AWS, fale com o administrador.

-

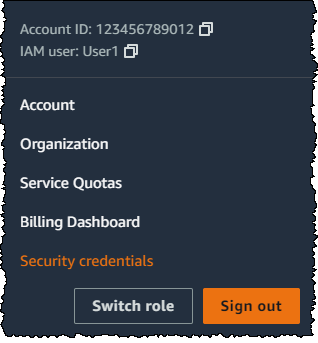

No canto superior direito da barra de navegação, escolha seu nome de usuário e selecione Security credentials (Credenciais de segurança).

-

Na página do usuário do IAM selecionado, escolha a guia Credenciais de segurança.

-

Em Multi-Factor Authentication (MFA) (autenticação multifator [MFA]), escolha Assign MFA device (Atribuir dispositivo de MFA).

-

Na página de nome do dispositivo de MFA, insira o nome do dispositivo, escolha Chave de acesso ou Chave de segurança e, em seguida, escolha Avançar.

-

Em Configurar dispositivo, configure sua chave de acesso. Crie uma chave de acesso com dados biométricos, como seu rosto ou impressão digital, com um pin do dispositivo ou inserindo a chave de segurança FIDO na porta USB do seu computador e tocando nela.

-

Siga as instruções no seu navegador e escolha Continuar.

Agora, você registrou sua chave de acesso ou chave de segurança para uso com a AWS. Para obter informações sobre como usar a MFA com o AWS Management Console, consulte Login habilitado para MFA.

Habilitar uma chave de acesso ou uma chave de segurança para outro usuário do IAM (console)

Você só pode habilitar uma chave de acesso ou uma chave de segurança para outro usuário do IAM no AWS Management Console, não na AWS CLI ou na API da AWS.

Para habilitar uma chave de acesso ou de segurança para outro usuário do IAM (console)

Faça login no AWS Management Console e abra o console do IAM em https://console.aws.amazon.com/iam/

. -

No painel de navegação, escolha Usuários.

-

Em Usuários, escolha o nome do usuário para o qual deseja habilitar a MFA.

-

Na página do usuário do IAM selecionado, escolha a guia Credenciais de segurança.

-

Em Multi-Factor Authentication (MFA) (autenticação multifator [MFA]), escolha Assign MFA device (Atribuir dispositivo de MFA).

-

Na página de nome do dispositivo de MFA, insira o nome do dispositivo, escolha Chave de acesso ou Chave de segurança e, em seguida, escolha Avançar.

-

Em Configurar dispositivo, configure sua chave de acesso. Crie uma chave de acesso com dados biométricos, como seu rosto ou impressão digital, com um pin do dispositivo ou inserindo a chave de segurança FIDO na porta USB do seu computador e tocando nela.

-

Siga as instruções no seu navegador e escolha Continuar.

Agora, você registrou uma chave de acesso ou de segurança para outro usuário do IAM usar na AWS. Para obter informações sobre como usar a MFA com o AWS Management Console, consulte Login habilitado para MFA.

Substituir uma chave de acesso ou chave de segurança

Você pode ter até oito dispositivos de MFA com qualquer combinação dos tipos de MFA atualmente compatíveis

-

Para desativar o dispositivo associado no momento a um usuário do IAM, consulte Desativar um dispositivo com MFA.

-

Para adicionar uma nova chave de segurança FIDO para um usuário do IAM, consulte Habilitar uma chave de acesso ou uma chave de segurança para seu próprio usuário do IAM (console).

Se você não tiver acesso a uma nova chave de acesso ou uma chave de segurança, poderá habilitar um novo dispositivo virtual de MFA ou um token físico de TOTP. Consulte um dos tópicos a seguir para obter instruções: