O Amazon Monitron não está mais aberto a novos clientes. Os clientes existentes podem continuar usando o serviço normalmente. Para recursos semelhantes ao Amazon Monitron, consulte nossa postagem no blog

As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Exportando seus dados com CloudShell

Tópicos

Etapa 1: Criar um bucket do Amazon S3 (com o AWS CloudShell)

-

Faça login no AWS console.

-

Abra o AWS CloudShell

O AWS CloudShell é um ambiente de linha de comando que opera dentro do seu navegador. Lá dentro AWS CloudShell, você pode usar o AWS Command Line Interface para iniciar e configurar vários AWS serviços.

-

Em AWS CloudShell, insira o comando a seguir, em que bucketname é o nome do bucket que você está criando:

$aws s3api create-bucket --bucket bucketname --region us-east-1Esse comando cria um bucket do Amazon S3 para armazenar seus dados brutos. Você poderá acessar facilmente seu bucket a partir do console e baixar seus dados conforme sua conveniência. Para obter mais informações, consulte Criar, configurar e trabalhar com buckets do Amazon S3.

Importante

Você é responsável por tomar as medidas apropriadas para proteger seus dados. É altamente recomendável usar criptografia do lado do servidor e bloquear o acesso público ao seu bucket.

No comando acima, o bucket é criado na região Leste dos EUA (Norte da Virgínia). Opcionalmente, é possível especificar uma região diferente no corpo da solicitação. Para ter mais informações, consulte Regiões, zonas de disponibilidade e zonas locais.

Você deve ver uma saída semelhante a:

{ "Location": "/

bucketname" } -

Identifique o Amazon Resource Name (ARN) do bucket que você criou, que será:

arn:aws:s3:::

bucketname

Etapa 2: Conceder ao Amazon Monitron acesso ao seu bucket do Amazon S3 (com) AWS CloudShell

-

Cole o código abaixo em um editor de texto e salve-o como: monitron-assumes-role .json. Não use o Microsoft Word, que adicionará caracteres extras. Use um editor de texto simples, como o Notepad ou TextEdit.

Essa política dá permissão ao Amazon Monitron para assumir a função que lhe permitirá acessar seu bucket do S3. Para obter mais informações, consulte Políticas e permissões emIAM.

{ "Version": "2012-10-17", "Statement": [{ "Effect": "Allow", "Principal": { "Service": ["monitron.amazonaws.com"] }, "Action": "sts:AssumeRole" }] } -

Cole o texto abaixo em um editor de texto e salve-o como: monitron-role-accesses-s 3.json

Essa política permitirá acesso do Amazon Monitron (usando a função criada acima) a um bucket do Amazon S3.

{ "Statement": [ { "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::bucketname" ] }, { "Action": [ "s3:PutObject", "s3:GetBucketAcl" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::bucketname/*" ] } ], "Version": "2012-10-17" } -

No arquivo de texto que você acabou de criar, substitua cada ocorrência de

bucketnamepelo nome do seu bucket.Por exemplo, se o nome do seu bucket for implacável, seu arquivo ficará assim:

{ "Statement": [ { "Action": [ "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:ListBucket" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::relentless" ] }, { "Action": [ "s3:PutObject", "s3:GetBucketAcl" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::relentless/*" ] } ], "Version": "2012-10-17" } -

Faça upload dos dois arquivos json que você acabou de criar CloudShell no diretório inicial.

Para carregar um arquivo, escolha Ações no canto superior direito da página do CloudShell console e escolha Carregar arquivo.

-

Digite o seguinte na linha de comando em CloudShell:

aws iam create-role --role-name role-for-monitron --assume-role-policy-document "cat monitron-assumes-role.json"

Esse comando cria a função e anexa a monitron-assumes-role política.

Você deve ver uma saída semelhante a:

{ "Role": { "Path": "/", "RoleName": "role-for-monitron", "RoleId": "AROAT7PQQWN6BMTMASVPP", "Arn": "arn:aws:iam::273771705212:role/role-for-monitron", "CreateDate": "2021-07-14T02:48:15+00:00", "AssumeRolePolicyDocument": { "Version": "2012-10-17", "Statement": [{ "Sid": "", "Effect": "Allow", "Principal": { "Service": [ "monitron.amazonaws.com" ] }, "Action": "sts:AssumeRole" }] } } }Anote o ARN valor da função que você acabou de criar. Você precisará disso mais tarde.

Em nosso exemplo, o ARN valor é:

arn:aws:iam::273771705212:role/role-for-monitron -

Digite o seguinte na linha de comando em CloudShell:

aws iam create-policy --policy-name role-uses-bucket --policy-document "cat role-uses-bucket.json"

Esse comando cria a política monitron-role-accesses-s 3.

Você deve ver uma saída semelhante a:

{ "Policy": { "PolicyName": "role-uses-bucket", "PolicyId": "ANPAT7PQQWN6I5KLORSDQ", "Arn": "arn:aws:iam::273771705212:policy/role-uses-bucket", "Path": "/", "DefaultVersionId": "v1", "AttachmentCount": 0, "PermissionsBoundaryUsageCount": 0, "IsAttachable": true, "CreateDate": "2021-07-14T02:19:23+00:00", "UpdateDate": "2021-07-14T02:19:23+00:00" } }Anote o ARN valor da política que você acabou de criar. Você precisará dele para a próxima etapa.

Em nosso exemplo, o ARN valor é:

arn:aws:iam::273771705212:policy/role-uses-bucket

-

Digite o seguinte na linha de comando em CloudShell, substituindo o ARN ARN pelo da sua role-uses-bucket política:

aws iam attach-role-policy --role-name role-for-monitron --policy-arn arn:aws:iam::273771705212:policy/role-uses-bucketEsse comando anexa a política monitron-role-accesses-s 3 à função que você acabou de criar.

Agora você criou e provisionou um bucket do Amazon S3, uma função que o Amazon Monitron pode assumir, uma política que permitirá que o Amazon Monitron assuma essa função e outra política que permitirá que o serviço que usa essa função use seu bucket do Amazon S3.

Você é responsável por tomar as medidas apropriadas para proteger seus dados. É altamente recomendável usar criptografia do lado do servidor e bloquear o acesso público ao seu bucket. Para obter mais informações, consulte Como bloquear o acesso público.

Etapa 3: Criar seu tíquete de suporte

-

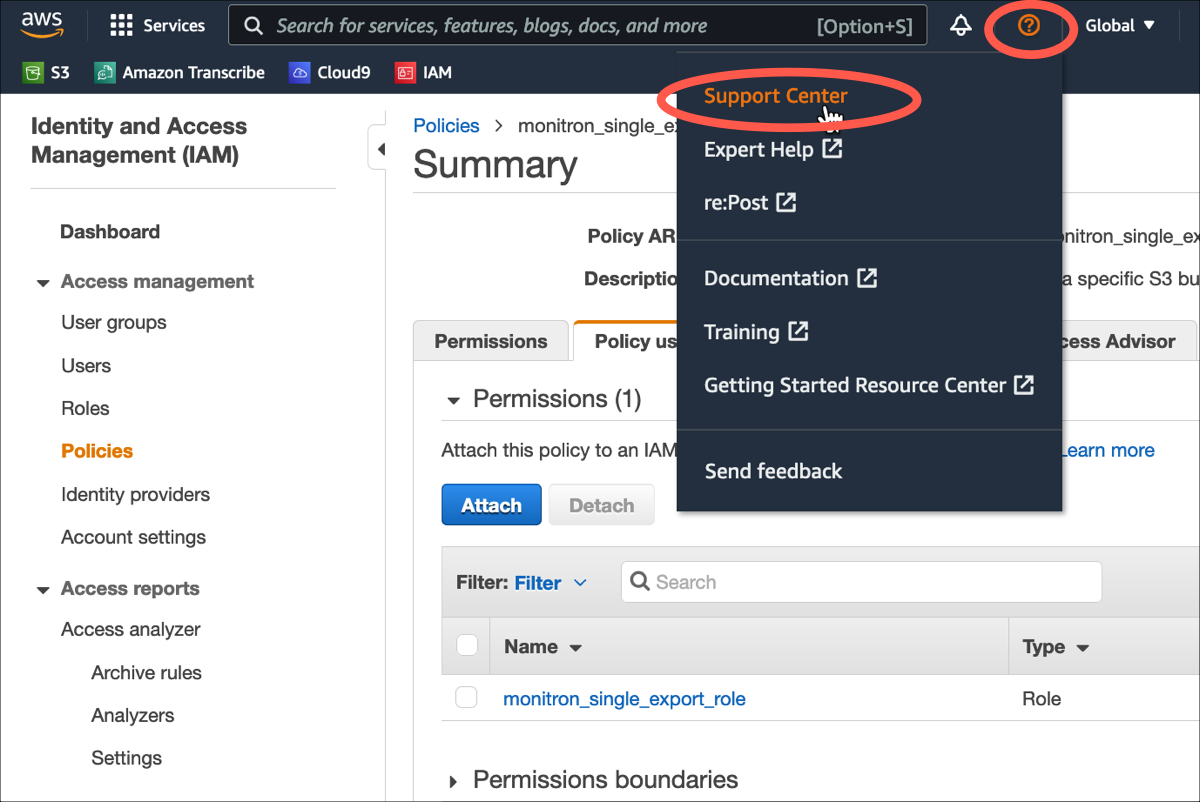

No AWS console, escolha o ícone do ponto de interrogação próximo ao canto superior direito de qualquer página e, em seguida, escolha Support Center.

-

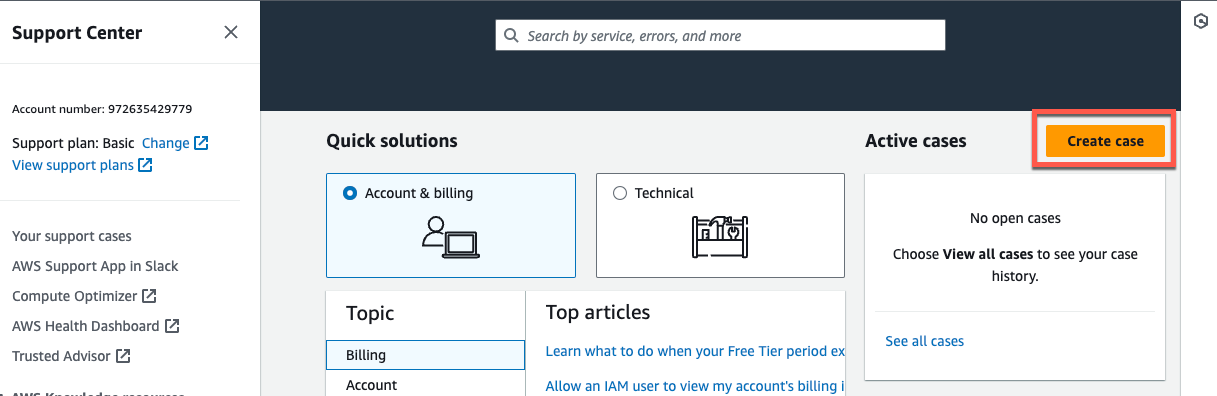

Na página seguinte, escolha Criar caso.

-

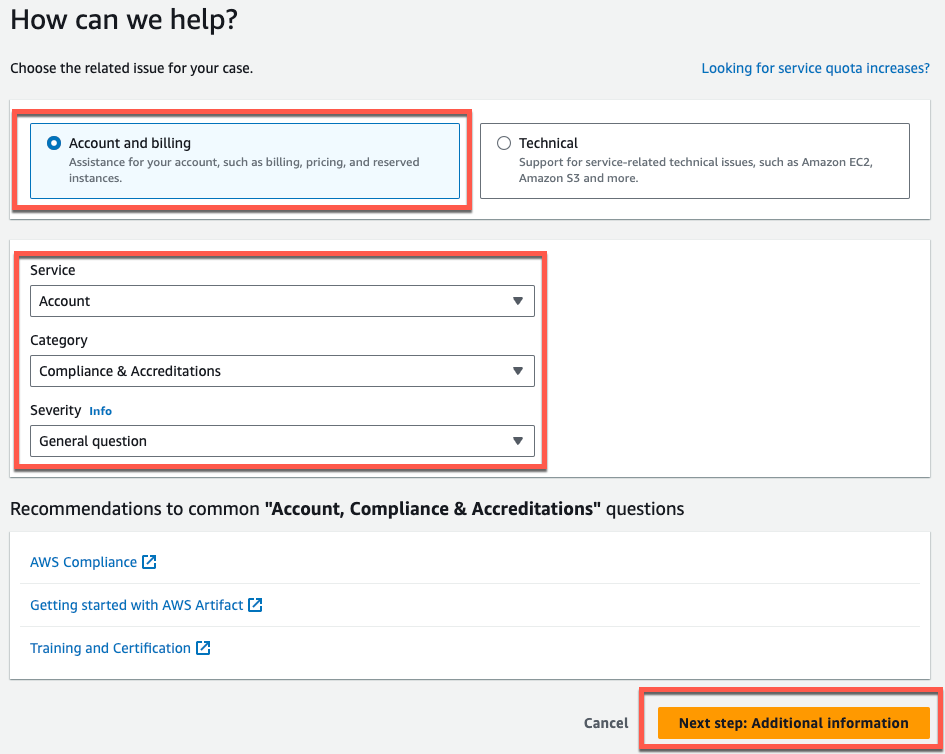

No Como podemos ajudar? página, faça o seguinte:

-

Escolha Suporte à conta e faturamento.

-

Em Serviço, escolha Conta.

-

Em Categoria, escolha Conformidade e certificações.

-

Escolha Severidade, se essa opção estiver disponível para você com base na sua assinatura de suporte.

-

Selecione Próxima etapa: informações adicionais.

-

-

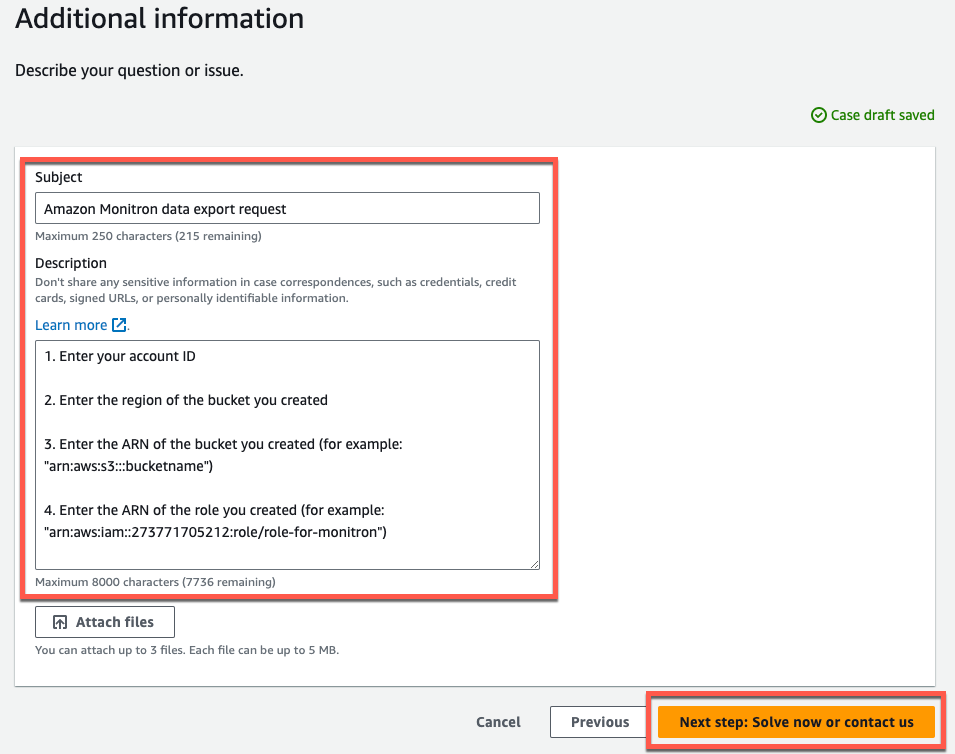

Em Informações adicionais, faça o seguinte:

-

Em Assunto, insira Amazon Monitron data export request.

-

No campo Descrição, digite:

-

ID da sua conta

-

a região do bucket que você criou

-

o ARN do bucket que você criou (por exemplo: “arn:aws:s3: ::bucketname”)

-

a ARN função que você criou (por exemplo: “arn:aws:iam: :273771705212:role/ “) role-for-monitron

-

-

Escolha Próxima etapa: solucione ou entre em contato conosco.

-

-

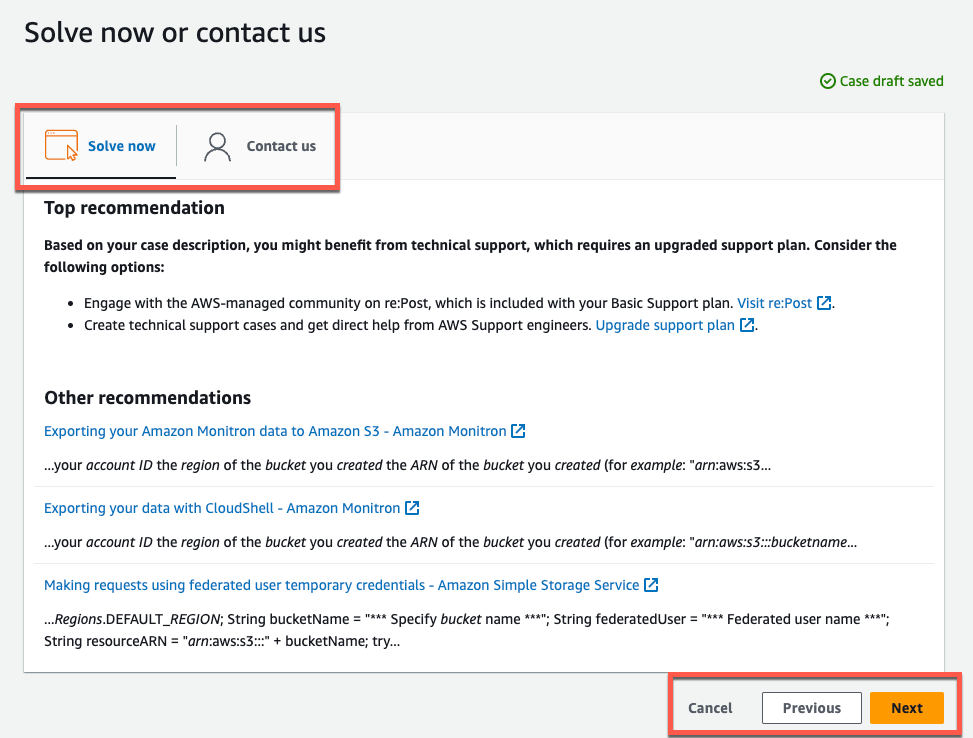

Em Resolva agora ou entre em contato conosco, faça o seguinte:

-

Em Resolver agora, selecione Avançar.

-

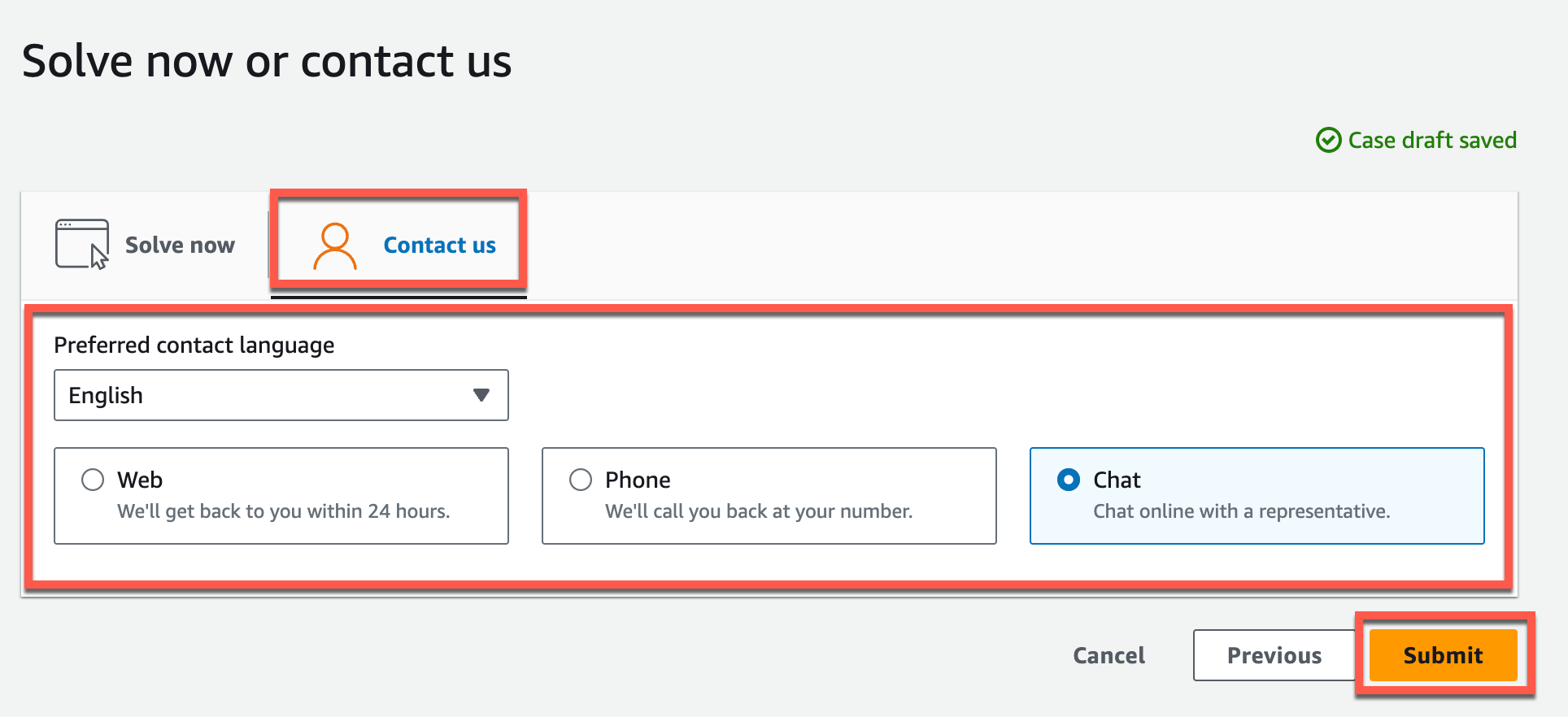

Em Entre em contato conosco, escolha seu idioma de contato preferido e método de contato preferido.

-

Selecione Enviar. Uma tela de confirmação com seu ID de caso e detalhes será exibida.

-

Um especialista em suporte AWS ao cliente entrará em contato com você o mais rápido possível. Se houver algum problema com as etapas listadas, o especialista poderá solicitar mais informações. Se todas as informações necessárias tiverem sido fornecidas, o especialista informará você assim que seus dados forem copiados para o bucket do Amazon S3 que você criou acima.