As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

AWS CloudHSM end-to-endcriptografia de cliente

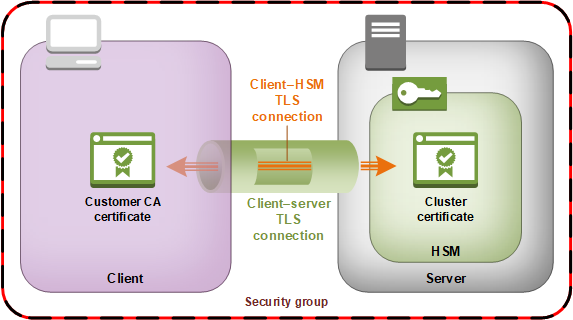

A comunicação entre a instância do cliente e a do HSMs seu cluster é criptografada de ponta a ponta. Somente seu cliente e você HSMs podem decifrar a comunicação.

O processo a seguir explica como o cliente estabelece comunicação end-to-end criptografada com umHSM.

-

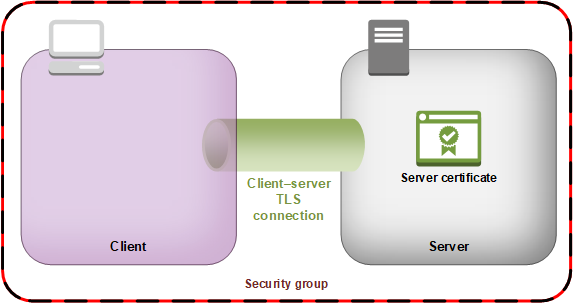

Seu cliente estabelece uma conexão Transport Layer Security (TLS) com o servidor que hospeda seu HSM hardware. O security group do cluster permite que tráfego de entrada para o servidor apenas a partir de instâncias de clientes no security group. O cliente também verifica o certificado do servidor para garantir que é um servidor confiável.

-

Em seguida, o cliente estabelece uma conexão criptografada com o HSM hardware. O HSM tem o certificado de cluster que você assinou com sua própria autoridade de certificação (CA) e o cliente tem o certificado raiz da CA. Antes que a conexão HSM criptografada do cliente seja estabelecida, o cliente verifica o certificado HSM do cluster em relação ao certificado raiz. A conexão é estabelecida somente quando o cliente verifica com êxito se HSM é confiável.