As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Grupos de usuários do Amazon Cognito

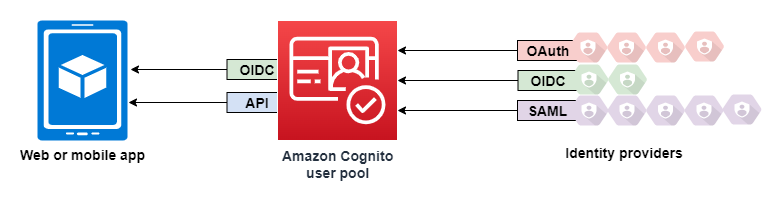

Um grupo de usuários do Amazon Cognito é um diretório de usuários para autenticação e autorização de aplicativos móveis e aplicações web. Do ponto de vista do seu aplicativo, um grupo de usuários do Amazon Cognito é um provedor de identidade (IdP) do OpenID Connect (OIDC). Um grupo de usuários adiciona camadas de outros recursos para segurança, federação de identidades, integração de aplicações e personalização da experiência do usuário.

Você pode, por exemplo, verificar se as sessões dos usuários são de fontes confiáveis. É possível combinar o diretório do Amazon Cognito com um provedor de identidades externo. Com sua preferência AWS SDK, você pode escolher o modelo de API autorização que funciona melhor para seu aplicativo. E pode adicionar funções do AWS Lambda que modificam ou inspecionam o comportamento padrão do Amazon Cognito.

Tópicos

- Recursos

- Autenticação com um grupo de usuários

- Usando os grupos de usuários API e o servidor de autorização

- Atualização da configuração do pool de usuários e do cliente do aplicativo

- Gerenciando a interface do usuário hospedada e o servidor de autorização

- Escopos, M2M e APIs com servidores de recursos

- Como adicionar acesso a grupo de usuários por meio de terceiros

- Como personalizar fluxos de trabalho do grupo de usuários com acionadores do Lambda

- Usando o Amazon Pinpoint para análise de grupos de usuários

- Como gerenciar usuários em seu grupo de usuários

- Configurações de e-mail para grupos de usuários do Amazon Cognito

- SMSconfigurações de mensagem para grupos de usuários do Amazon Cognito

- Entendendo os tokens JSON da web do pool de usuários (JWTs)

- Acessando recursos após o login bem-sucedido

- Usar atributos de segurança de grupos de usuários do Amazon Cognito

- Endpoints do grupo de usuários e referência de interface de usuário hospedada

Recursos

Os grupos de usuários do Amazon Cognito têm os recursos a seguir.

Cadastrar-se

Os grupos de usuários do Amazon Cognito têm métodos orientados pelo usuário, orientados pelo administrador e programáticos para adicionar perfis de usuário ao grupo de usuários. Os grupos de usuários do Amazon Cognito são compatíveis com os modelos de inscrição a seguir. É possível usar qualquer combinação desses modelos em sua aplicação.

Importante

Se você ativar a inscrição de usuário no grupo de usuários, qualquer pessoa na internet poderá se inscrever em uma conta e entrar nas suas aplicações. Não habilite o autorregistro no grupo de usuários, a menos que queira abrir a aplicação para inscrição pública. Para alterar essa configuração, atualize a inscrição por autoatendimento na guia Experiência de inscrição do console do grupo de usuários ou atualize o valor de AllowAdminCreateUserOnlyem uma CreateUserPoolsolicitação or. UpdateUserPoolAPI

Para obter informações sobre os atributos de segurança que você pode configurar nos grupos de usuários, consulte Usar atributos de segurança de grupos de usuários do Amazon Cognito.

-

Os usuários podem inserir informações em sua aplicação e criar um perfil de usuário nativo para seu grupo de usuários. Você pode chamar as operações API de inscrição para registrar usuários em seu grupo de usuários. Você pode abrir essas operações de inscrição para qualquer pessoa ou autorizá-las com um segredo ou AWS credenciais do cliente.

-

Você pode redirecionar os usuários para um IdP de terceiros que eles possam autorizar a transmitir as informações deles ao Amazon Cognito. O Amazon Cognito processa tokens de OIDC ID,

userInfodados OAuth 2.0 e declarações SAML 2.0 em perfis de usuário em seu grupo de usuários. Você controla os atributos que deseja que o Amazon Cognito receba com base nas regras de mapeamento de atributos. -

É possível ignorar a inscrição pública ou federada e criar usuários com base em sua própria fonte de dados e esquema. Adicione usuários diretamente no console do Amazon Cognito ou. API Importe usuários de um CSV arquivo. Execute uma just-in-time AWS Lambda função que pesquise seu novo usuário em um diretório existente e preencha seu perfil de usuário a partir dos dados existentes.

Depois que os usuários se inscreverem, você poderá adicioná-los aos grupos que o Amazon Cognito lista nos tokens de acesso e ID. Você também pode vincular grupos de grupos de usuários a IAM funções ao passar o token de ID para um grupo de identidades.

Tópicos relacionados da

Fazer login

O Amazon Cognito pode ser um diretório de usuários autônomo e um provedor de identidades (IdP) da aplicação. Seus usuários podem fazer login com uma interface de usuário hospedada pelo Amazon Cognito ou com sua própria interface de usuário por meio dos grupos de usuários do Amazon Cognito. API O nível da aplicação por trás da interface do usuário personalizada de front-end pode autorizar solicitações no back-end com qualquer um dos vários métodos para confirmar solicitações legítimas.

Para fazer login de usuários com um diretório externo, opcionalmente combinado com o diretório de usuários incorporado ao Amazon Cognito, você pode adicionar as integrações a seguir.

-

Faça login e importe dados de usuários consumidores com o login social OAuth 2.0. O Amazon Cognito oferece suporte ao login com Google, Facebook, Amazon e Apple até a versão 2.0. OAuth

-

Faça login e importe dados de usuários corporativos com SAML e faça OIDC login. Você também pode configurar o Amazon Cognito para aceitar reivindicações de qualquer provedor de identidade (IdP) do SAML OpenID Connect () ou de qualquer provedor de identidade (IdPOIDC) do OpenID Connect ().

-

Vincule perfis de usuários externos a perfis de usuário nativos. Um usuário vinculado pode fazer login com uma identidade de usuário de terceiros e receber o acesso que você atribui a um usuário no diretório interno.

Tópicos relacionados da

Machine-to-machine autorização

Algumas sessões não são uma human-to-machine interação. Talvez você precise de uma conta de serviço que possa autorizar uma solicitação API por meio de um processo automatizado. Para gerar tokens de acesso para machine-to-machine autorização com escopos OAuth 2.0, você pode adicionar um cliente de aplicativo que gere concessões de credenciais de cliente.

Tópicos relacionados da

Interface do usuário hospedada

Quando você não quiser criar uma interface do usuário, poderá apresentar aos usuários uma interface personalizada hospedada pelo Amazon Cognito. A interface de usuário hospedada é um conjunto de páginas da web para inscrição, login, autenticação multifatorial (MFA) e redefinição de senha. Você pode adicionar a interface de usuário hospedada ao seu domínio existente ou usar um identificador de prefixo em um AWS subdomínio.

Tópicos relacionados da

Segurança

Seus usuários locais podem fornecer um fator de autenticação adicional com um código de uma SMS mensagem ou um aplicativo que gera códigos de autenticação multifatorial (MFA). Você pode criar mecanismos para configurar e processar MFA em seu aplicativo ou deixar que a interface hospedada o gerencie. Os grupos de usuários do Amazon Cognito podem ser ignorados MFA quando seus usuários fazem login a partir de dispositivos confiáveis.

Se você não quiser exigir inicialmente MFA de seus usuários, você pode exigir isso condicionalmente. Com recursos de segurança avançados, o Amazon Cognito pode detectar possíveis atividades maliciosas e exigir que seu usuário configure MFA ou bloqueie o login.

Se o tráfego de rede para seu grupo de usuários puder ser malicioso, você poderá monitorá-lo e agir com a AWS WAF webACLs.

Tópicos relacionados da

Experiência personalizada do cliente

Na maioria dos estágios da inscrição, login ou atualização do perfil de um usuário, você pode personalizar como o Amazon Cognito lida com a solicitação. Com os acionadores do Lambda, você pode modificar um token de ID ou rejeitar uma solicitação de inscrição com base em condições personalizadas. É possível criar seu próprio fluxo de autenticação personalizado.

Você pode fazer upload CSS de logotipos personalizados para dar à interface hospedada uma aparência familiar para seus usuários.

Tópicos relacionados da

Monitoramento e análise

Os usuários do Amazon Cognito agrupam API solicitações de log, incluindo solicitações para a interface de usuário hospedada, para. AWS CloudTrail Você pode analisar métricas de desempenho no Amazon CloudWatch Logs, enviar registros personalizados CloudWatch com acionadores Lambda e monitorar o volume de API solicitações no console Service Quotas.

Você também pode registrar os dados do dispositivo e da sessão de suas API solicitações em uma campanha do Amazon Pinpoint. Com o Amazon Pinpoint, você pode enviar notificações push da aplicação com base em sua análise da atividade do usuário.

Tópicos relacionados da

Integração de bancos de identidades do Amazon Cognito

A outra metade do Amazon Cognito são bancos de identidades. Os grupos de identidades fornecem credenciais que autorizam e monitoram API solicitações de seus usuários Serviços da AWS, por exemplo, para o Amazon DynamoDB ou o Amazon S3. É possível criar políticas de acesso baseadas em identidade que protejam os dados com base em como você classifica os usuários em seu grupo de usuários. Os grupos de identidades também podem aceitar tokens e declarações SAML 2.0 de vários provedores de identidade, independentemente da autenticação do grupo de usuários.