Como usar provedores de identidade OIDC com um grupo de usuários

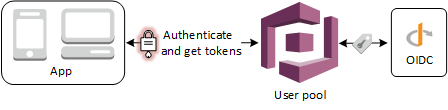

Os usuários podem fazer login em sua aplicação usando suas contas existentes dos provedores de identidades (IdPs) OpenID Connect (OIDC). Com os provedores do OIDC, os usuários de sistemas independentes de login único podem fornecer as credenciais existentes enquanto a aplicação recebe tokens do OIDC no formato compartilhado dos grupos de usuários. Grupo de usuários é um IdP do OIDC que também pode servir de parte intermediária entre vários IdPs externos do OIDC e sua aplicação.

Os usuários que fazem login com um IdP do OIDC não precisam fornecer novas credenciais ou informações para acessar a aplicação de grupo de usuários. Sua aplicação pode redirecioná-los silenciosamente para seu IdP para login, com um grupo de usuários como uma ferramenta em segundo plano que padroniza o formato do token da aplicação. Para saber mais sobre o redirecionamento de IdP, consulte Autorizar endpoint.

Assim como com outros provedores de identidade de terceiros, você deve registrar a aplicação no provedor OIDC e obter informações sobre a aplicação IdP que deseja conectar ao seu grupo de usuários. Um IdP de grupo de usuários OIDC exige um ID do cliente, segredo do cliente, escopos que você deseja solicitar e informações sobre endpoints de serviços do provedor. Seu grupo de usuários pode descobrir os endpoints OIDC do provedor a partir de um endpoint de descoberta. Ou você pode inseri-los manualmente. Você também deve examinar os tokens de ID do provedor e criar mapeamentos de atributos entre o IdP e os atributos em seu grupo de usuários.

nota

O login por meio de um terceiro (federação) está disponível em grupos de usuários do Amazon Cognito. Esse recurso é independente da federação OIDC com bancos de identidades do Amazon Cognito.

Você pode adicionar um IdP OIDC ao grupo de usuários no AWS Management Console, por meio da AWS CLI ou usando o método de API do grupo de usuários CreateIdentityProvider.

Tópicos

Pré-requisitos

Antes de começar, você precisará fazer o seguinte:

-

Um grupo de usuários com um cliente da aplicação e um domínio do grupo de usuários. Para obter mais informações, consulte Criar um grupo de usuários.

-

Um IdP OIDC com a seguinte configuração:

-

Comporta a autenticação de cliente

client_secret_post. O Amazon Cognito não verifica a declaraçãotoken_endpoint_auth_methods_supportedno endpoint de descoberta OIDC para seu IdP. O Amazon Cognito não comporta a autenticação de clienteclient_secret_basic. Para obter mais informações sobre a autenticação do cliente, consulte Autenticação de clientena documentação do OpenID Connect. -

Só usa HTTPS para endpoints OIDC, como

openid_configuration,userInfoejwks_uri. -

Só usa as portas TCP 80 e 443 para endpoints OIDC.

-

Só assina tokens de ID com algoritmos HMAC-SHA, ECDSA ou RSA.

-

Publica uma reivindicação de ID de chave

kidnojwks_urie inclui uma reivindicaçãokidnos respectivos tokens. -

Apresenta uma chave pública não expirada com uma cadeia de confiança de CA raiz válida.

-

Etapa 1: registrar com um IdP OIDC

Antes de criar um IdP OIDC com o Amazon Cognito, é necessário registrar sua aplicação no IdP OIDC para receber um ID do cliente e a chave secreta do cliente.

Para registrar com um IdP OIDC

-

Crie uma conta de desenvolvedor com o IdP OIDC.

Links para IdPs OIDC IdP OIDC Como instalar URL de descoberta OIDC Salesforce https://login.salesforce.com

Ping Identity https://

Seu endereço de domínio Ping:9031/idp/userinfo.openidPor exemplo:

https://pf.company.com:9031/idp/userinfo.openidOkta https://

Seu subdomínio Okta.oktapreview.comou

https://Your Okta subdomain.okta.comMicrosoft Azure Active Directory (Azure AD) https://login.microsoftonline.com/{tenant}/v2.0Google https://accounts.google.com

nota

O Amazon Cognito oferece o Google como um IdP de login social integrado. Recomendamos que você use o IdP integrado. Consulte Como usar provedores de identidade social com um grupo de usuários.

-

Inscreva o URL do domínio do grupo de usuários com o endpoint

/oauth2/idpresponsecom o IdP OIDC. Isso garante que o IdP OIDC o aceite posteriormente no Amazon Cognito quando autenticar os usuários.https://mydomain.us-east-1.amazoncognito.com/oauth2/idpresponse -

Inscreva o URL de retorno de chamada no grupo de usuários do Amazon Cognito. Esse é o URL da página para a qual o Amazon Cognito redireciona o usuário após uma autenticação bem-sucedida.

https://www.example.com -

Selecione seus escopos

. O escopo openid é obrigatório. O escopo email é necessário para conceder acesso às solicitações email e email_verified . -

O IdP OIDC fornece um ID e uma chave secreta do cliente. Você vai usá-las ao configurar um IdP OIDC no grupo de usuários.

Exemplo: usar o Salesforce como um IdP OIDC com o grupo de usuários

Você usa um IdP OIDC quando deseja estabelecer confiança entre um IdP compatível com OIDC, como o Salesforce e seu grupo de usuários.

-

Crie uma conta

no site de desenvolvedores do Salesforce. -

Faça login na conta de desenvolvedor que você criou na etapa anterior.

-

Na página do Salesforce, execute um dos seguintes procedimentos:

-

Se você estiver usando o Lightning Experience, escolha o ícone de engrenagem da configuração e, depois, Setup Home (Página inicial de configuração).

-

Se você estiver usando o Salesforce Classic e você visualizar Setup (Configuração) no cabeçalho da interface do usuário, selecione-o.

-

Se você estiver usando o Salesforce Classic e você não visualizar Setup (Configuração) no cabeçalho, selecione seu nome na barra de navegação superior e selecione Setup (Configuração) na lista suspensa.

-

-

Na barra de navegação à esquerda, escolha Company Settings (Configurações da empresa).

-

Na barra de navegação, escolha Domain (Domínio), insira um domínio e escolha Create (Criar).

-

Na barra de navegação à esquerda, em Platform Tools (Ferramentas de plataforma), escolha Apps (Aplicações).

-

Escolha App Manager (Gerenciador de aplicativos).

-

-

Escolha New connected app (Nova aplicação conectada).

-

Preencha os campos necessários.

Em Start URL (URL de início), insira um URL no endpoint

/authorizepara o domínio do grupo de usuários que faz login em seu IdP Salesforce. Quando seus usuários acessam sua aplicação conectada, o Salesforce os direciona para esse URL para concluir o login. Em seguida, o Salesforce redireciona os usuários para o URL de retorno de chamada que você associou ao cliente de aplicação.https://mydomain.us-east-1.amazoncognito.com/authorize?response_type=code&client_id=<your_client_id>&redirect_uri=https://www.example.com&identity_provider=CorpSalesforce -

Habilite OAuth settings (Configurações OAuth) e insira o URL do endpoint

/oauth2/idpresponsepara o domínio do grupo de usuários no Callback URL (URL de retorno de chamada). Esse é o URL em que o Salesforce emite o código de autorização que o Amazon Cognito troca por um token do OAuth.https://mydomain.us-east-1.amazoncognito.com/oauth2/idpresponse

-

-

Selecione seus escopos

. Você deve incluir o escopo openid. Para conceder acesso às solicitações email e email_verified , adicione o escopo email. Escopos separados por espaços. -

Escolha Criar.

No Salesforce, o ID do cliente é chamado de Consumer Key (Chave do consumidor) e a chave secreta do cliente é uma Consumer Secret (Chave secreta do consumidor). Anote o ID e a chave secreta do cliente. Você poderá usá-los na próxima seção.

Etapa 2: adicionar um IdP OIDC ao seu grupo de usuários

Nesta seção, você configura o grupo de usuários para processar solicitações de autenticação baseadas em OIDC de um IdP OIDC.

Para adicionar um IdP OIDC (console do Amazon Cognito)

Adicionar um IdP OIDC

-

Acesse o console do Amazon Cognito

. Se solicitado, insira suas credenciais da AWS. -

Escolha User Pools (Grupos de usuários) no menu de navegação.

-

Escolha um grupo de usuários existente na lista ou crie um grupo de usuários.

-

Escolha a guia Sign-in experience (Experiência de acesso). Localize Federated sign-in (Acesso federado) e selecione Add an identity provider (Adicionar um provedor de identidade).

-

Escolha um IdP OpenID Connect.

-

Insira um nome exclusivo em Provider name (Nome do provedor).

-

Insira o ID do cliente que você recebeu do provedor em Client ID (ID do cliente).

-

Insira o segredo do cliente que você recebeu do provedor em Client secret (Segredo do cliente).

-

Insira os Authorized scopes (Escopos autorizados) para esse provedor. Os escopos definem quais grupos de atributos do usuário (como

nameeemail) sua aplicação solicitará ao seu provedor. Os escopos devem ser separados por espaços, seguindo a especificação OAuth 2.0. O usuário receberá uma solicitação de consentimento para o fornecimento desses atributos à aplicação.

-

Selecione um Attribute request method (Método de solicitação de atributos) para fornecer ao Amazon Cognito o método HTTP (GET ou POST) que ele deve usar para buscar os detalhes do usuário no endpoint userInfo operado pelo provedor.

-

Escolha um Setup method (Método de configuração) para recuperar endpoints OpenID Connect por Auto fill through issuer URL (Preenchimento automático por meio do URL emissor) ou Manual input (Entrada manual). Use o endpoint Auto fill through issuer URL (Preenchimento automático por meio do URL do emissor) quando o Amazon Cognito puder recuperar os URLs dos endpoints

authorization,token,userInfoejwks_uri. -

Insira o URL emissor ou os URLs dos endpoints

authorization,token,userInfoejwks_urido seu IdP.nota

O URL deve começar com

https://e não deve terminar com uma barra/. Somente os números de porta 443 e 80 podem ser usados com esse URL. Por exemplo, Salesforce usa este URL:https://login.salesforce.comSe você escolher preenchimento automático, o documento de descoberta deverá usar HTTPS para os seguintes valores:

authorization_endpoint,token_endpoint,userinfo_endpointejwks_uri. Caso contrário, o login falhará. -

Por padrão, a declaração OIDC sub é mapeada para o atributo de grupo de usuários Username (Nome de usuário). Você pode mapear outras solicitações

OIDC para atributos de grupo de usuários. Insira a solicitação OIDC e escolha o atributo do grupo de usuários correspondente na lista suspensa. Por exemplo, a solicitação email geralmente é mapeada para o atributo de grupo de usuários E-mail. -

Mapeie atributos do IdP para o grupo de usuários. Para obter mais informações, consulte Especificar mapeamentos de atributos do provedor de identidade para seu grupo de usuários.

-

Escolha Criar.

-

Na guia App client integration (Integração de cliente da aplicação), escolha um dos App clients (Clientes da aplicação) na lista e escolha Edit hosted UI settings (Editar configurações da interface do usuário hospedada). Adicione o novo IdP OIDC ao cliente de aplicação em Identity providers (Provedores de identidade).

-

Escolha Salvar alterações.

Para adicionar um IdP OIDC (AWS CLI)

-

Consulte as descrições de parâmetro para o método de API CreateIdentityProvider.

aws cognito-idp create-identity-provider --user-pool-idstring--provider-namestring--provider-type OIDC --provider-detailsmap--attribute-mappingstring--idp-identifiers (list) --cli-input-jsonstring--generate-cli-skeletonstringUse este mapa de detalhes do provedor:

{ "client_id": "string", "client_secret": "string", "authorize_scopes": "string", "attributes_request_method": "string", "oidc_issuer": "string", "authorize_url": "string", "token_url": "string", "attributes_url": "string", "jwks_uri": "string" }

Etapa 3: testar a configuração de IdP OIDC

Você pode criar o URL de autorização usando os elementos das duas seções anteriores, e usá-lo para testar sua configuração de IdP OIDC.

https://mydomain.us-east-1.amazoncognito.com/oauth2/authorize?response_type=code&client_id=1example23456789&redirect_uri=https://www.example.com

Você pode encontrar o domínio na página do console Domain name (Nome do domínio) do grupo de usuários. O client_id está na página General settings (Configurações gerais). Use o URL de retorno de chamada para o parâmetro redirect_uri. Esse é o URL da página para a qual o usuário será redirecionado após uma autenticação bem-sucedida.